Il ricercatore di sicurezza indipendente Pedro Baptista del team HackerHood di Red Hot Cyber, ha rilevato il 9 marzo 2024 una grave vulnerabilità su Telegram, che ha messo a rischio la sicurezza degli utenti utilizzatori della versione web della piattaforma.

Fortunatamente, Telegram ha risposto prontamente, correggendo il problema appena due giorni dopo.

La vulnerabilità, identificata con il codice CVE-2024–33905, era presente nella versione 2.0.0 (486) e precedenti di Telegram WebK. Coinvolgeva le cosiddette “Mini App” di Telegram, che permettono agli utenti di eseguire applicazioni web direttamente nell’interfaccia di messaggistica. Tuttavia, questa funzionalità si è rivelata essere una superficie d’attacco vulnerabile.

Una Mini Web App dannosa poteva eseguire codice JavaScript arbitrario nel contesto principale di web.telegram.org, portando al dirottamento della sessione degli utenti. Questo exploit XSS (Cross-Site Scripting) è stato attivato utilizzando il tipo di evento web_app_open_link tramite postMessage.

L’attaccante avrebbe creato una Mini App con un URL dannoso, che sarebbe stato eseguito quando l’utente apriva la Mini App.

Il payload dannoso sfruttava il fatto che l’evento web_app_open_link apriva una nuova scheda con l’URL specificato, consentendo al codice JavaScript dannoso di rimanere nel contesto della finestra principale, compromettendo così la sessione dell’utente.

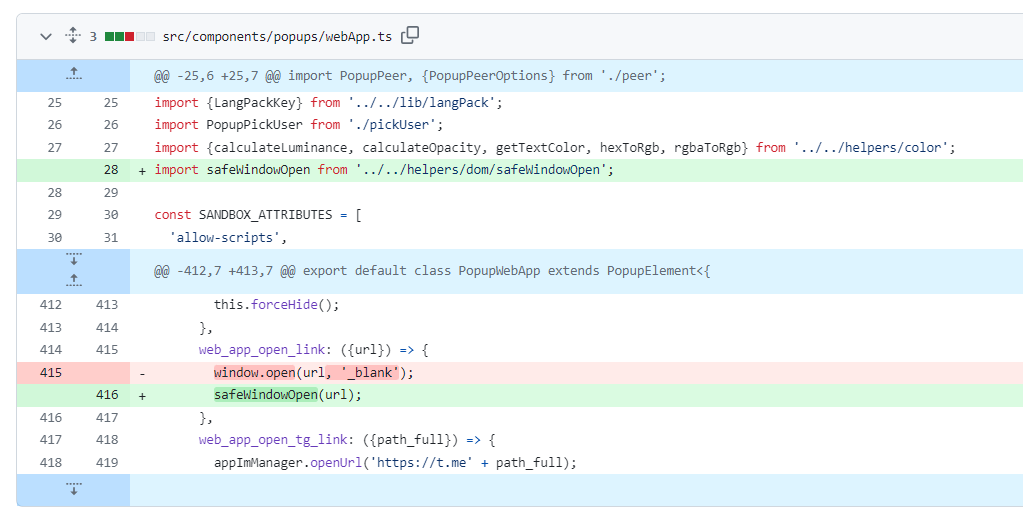

Fortunatamente, Telegram ha risolto prontamente il problema. L’11 marzo 2024, è stata rilasciata una patch che ha corretto la vulnerabilità. La patch ha introdotto una nuova funzione safeWindowOpen, che sostituiva la funzione precedente per gestire l’apertura di nuove schede.

Questa nuova funzione implementava misure di sicurezza aggiuntive, come l’utilizzo dell’argomento noreferrer, che impediva alla finestra appena aperta di rimandare l’intestazione Referer alla pagina originale. Inoltre, la nuova finestra è stata isolata dal contesto della finestra principale, inclusa la sua esecuzione JavaScript.

La risposta rapida e efficace di Telegram a questa vulnerabilità critica dimostra l’importanza di avere programmi di bug bounty robusti e di rispondere prontamente alle segnalazioni degli utenti. Tuttavia, questa scoperta solleva anche interrogativi più ampi sulla sicurezza delle applicazioni web e sulla necessità di continuare a sviluppare e implementare misure di sicurezza sempre più sofisticate per proteggere gli utenti da minacce sempre più complesse.

La sicurezza informatica è una sfida in continua evoluzione e richiede un impegno costante da parte di tutti gli attori coinvolti. Grazie alla collaborazione tra ricercatori di sicurezza e fornitori di servizi online, possiamo fare progressi significativi nella protezione delle informazioni e nella difesa contro le minacce digitali.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…