Un recente studio condotto dal team di Offensive Security di Workday ha evidenziato una vulnerabilità nei driver di Windows che consente di bypassare efficacemente gli strumenti di Endpoint Detection and Response (EDR).

Questa tecnica sfrutta la lettura diretta del disco, eludendo controlli di accesso, blocchi di file e misure di sicurezza come Virtualization-Based Security (VBS) e Credential Guard. Il driver vulnerabile identificato, eudskacs.sys, espone strutture di codice semplici che permettono la lettura diretta del disco fisico, consentendo l’accesso a file sensibili senza interagire direttamente con essi.

Tradizionalmente, Windows implementa diverse difese per proteggere i dati sensibili. Ad esempio, i file di credenziali come SAM.hive e SYSTEM.hive sono protetti da Access Control Lists (ACL) e da blocchi esclusivi che impediscono l’accesso simultaneo da parte di più processi.

Inoltre, VBS e Credential Guard isolano il processo LSASS in un contenitore virtualizzato, rendendo più difficile l’estrazione delle credenziali dalla memoria. Tuttavia, l’accesso diretto al disco elude questi controlli, poiché non richiede l’uso delle API standard per l’accesso ai file e non genera log di sistema.

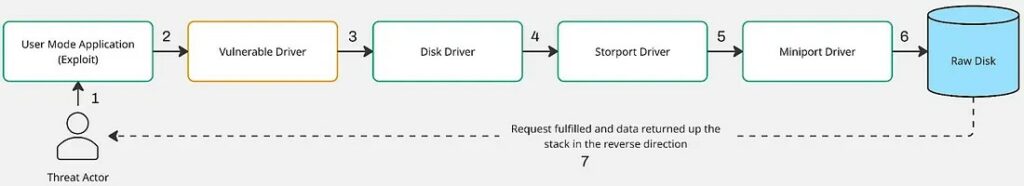

Per eseguire un attacco di lettura diretta del disco, un attore malintenzionato può sfruttare un driver vulnerabile o utilizzare driver di basso livello come disk.sys. Il processo coinvolge l’apertura di un handle al driver del disco fisico, l’invio di richieste di lettura e la ricezione dei dati grezzi. Una volta ottenuti i dati, è necessario un parser del file system NTFS per estrarre i file desiderati. Questa tecnica è particolarmente efficace per l’estrazione di file sensibili, poiché non interagisce direttamente con i file stessi e quindi non attiva i controlli di sicurezza.

Una delle principali sfide, riportano i ricercatori, è implementare questa tecnica è la necessità di comprendere la struttura del file system NTFS. Elementi come il Master Boot Record (MBR), la GUID Partition Table (GPT) e il Volume Boot Record (VBR) i quali contengono informazioni cruciali sulla disposizione dei dati sul disco. L’accesso diretto al disco consente di bypassare i controlli di accesso e di leggere questi dati senza restrizioni, facilitando l’estrazione di informazioni sensibili.

Per contrastare questa minaccia, è fondamentale adottare misure di sicurezza preventive. Limitare i privilegi amministrativi è una delle strategie più efficaci, poiché riduce la possibilità per un attaccante di installare driver dannosi o di accedere direttamente al disco fisico. Inoltre, monitorare le chiamate API come CreateFile, in particolare quando interagiscono con driver di basso livello, può aiutare a rilevare attività sospette. L’implementazione di queste misure può contribuire a ridurre il rischio associato a questa vulnerabilità.

In sintesi, l’accesso diretto al disco rappresenta una tecnica potente per eludere gli strumenti di sicurezza tradizionali. Comprendere le vulnerabilità nei driver di Windows e adottare misure di sicurezza appropriate sono passi essenziali per proteggere i sistemi da attacchi sofisticati. Le organizzazioni dovrebbero rivedere regolarmente i driver in uso e implementare controlli di sicurezza per mitigare i rischi associati a questa minaccia.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…