Il malware QakBot (noto anche come Qbot, Quakbot e Pinkslipbot) si sta nuovamente diffondendo attraverso il phishing. Questo avviene anche se l’estate scorsa la botnet sarebbe stata eliminata dalle forze dell’ordine a valle di una vasta operazione internazionale.

Ricordiamo che a quel tempo l’FBI riuscì a trasferire uno speciale modulo DLL di Windows sui dispositivi infetti. Questa DLL ha eseguito un comando che ha distrutto Qbot, eliminando di fatto l’infrastruttura della botnet.

I rappresentanti del Dipartimento di Giustizia degli Stati Uniti hanno definito questa operazione il più grande colpo finanziario e tecnico inferto all’infrastruttura botnet nella storia degli Stati Uniti.

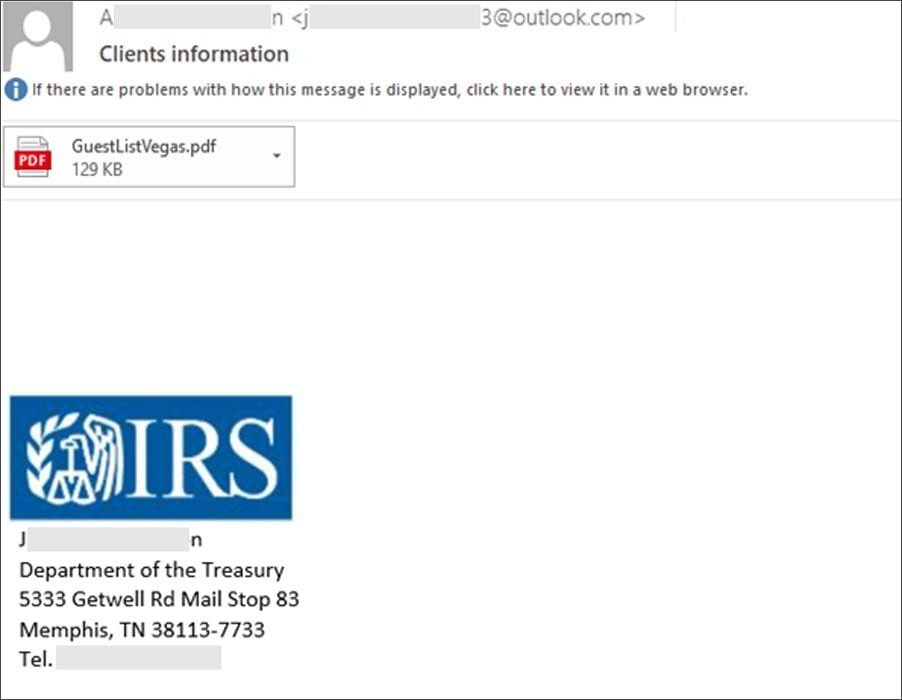

Ma come ora avverte Microsoft, Qbot è di nuovo attivo e si nasconde nelle e-mail mascherate da messaggi dell’Internal Revenue Service degli Stati Uniti.

I nuovi attacchi di phishing di Qbot sono stati rilevati l’11 dicembre 2023. Secondo gli analisti, questa campagna era rivolta ad aziende senza nome che operano nel settore alberghiero.

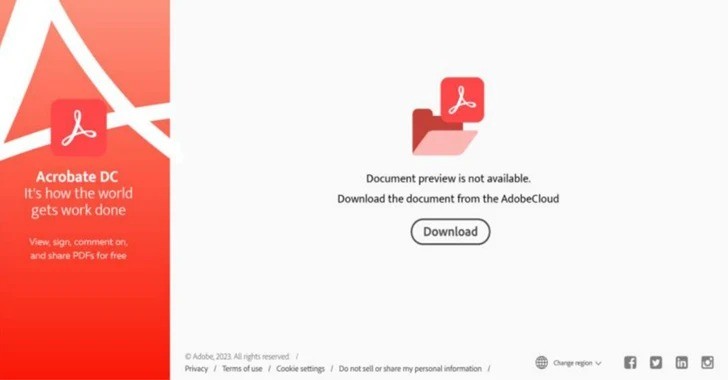

Le e-mail degli hacker contenevano un file PDF contenente un elenco degli invitati. Allo stesso tempo, il documento segnalava che non era disponibile un’anteprima del documento. Alla vittima veniva chiesto di scaricare un PDF per far funzionare il tutto. Tuttavia, quando l’utente fa clic sul pulsante di download, viene scaricato un file MSI che, dopo l’installazione, avvia la DLL Qbot in memoria.

Microsoft afferma che questa DLL è stata creata l’11 dicembre, lo stesso giorno in cui è iniziata la campagna di phishing. Il server C2 si trovano sugli indirizzi 45.138.74.191:443 e 65.108.218.24:443.

Come notato dagli analisti di Zscaler ThreatLabz, la nuova DLL Qbot ha apportato piccole modifiche, incluso l’utilizzo di AES per decrittografare le stringhe invece di XOR nella versione precedente. Gli esperti ritengono che la nuova versione del malware sia ancora in fase di sviluppo poiché contiene numerosi errori.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…