Il gruppo di hacktivisti russi OverFlame ha sferrato un nuovo attacco DDoS (Distributed Denial of Service) contro il Ministero della Difesa italiano il 30 di gennaio, segnando la seconda offensiva in pochi giorni al ministero del nostro paese, anche se al momento il sito risulta up e running.

In precedenza, il 26 Gennaio, il collettivo “Mr Hamza” aveva colpito il sito ministero, come riportato in un nostro precedente articolo.

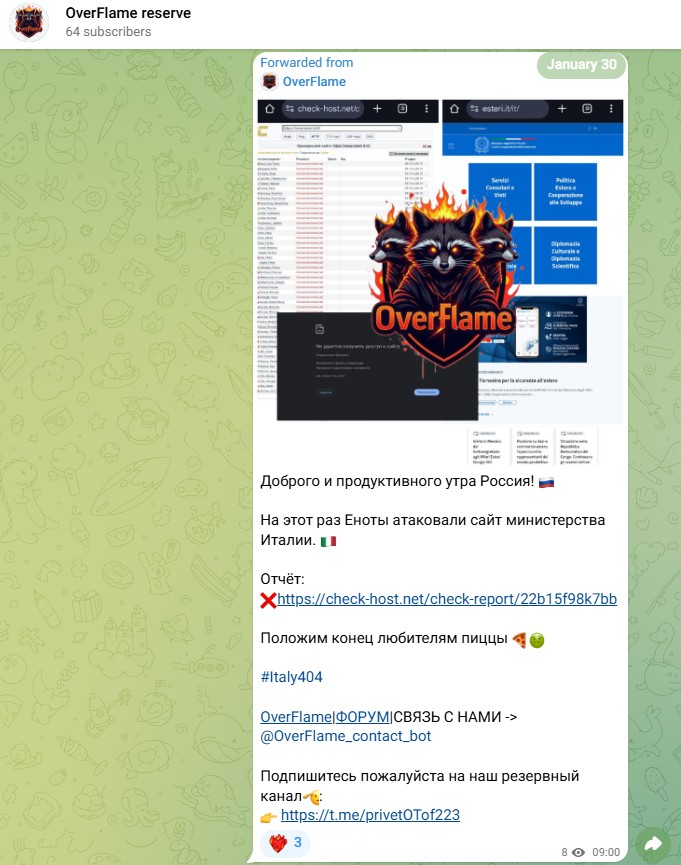

L’azione è stata rivendicata tramite il loro canale Telegram, dove hanno pubblicato uno screenshot che mostra l’indisponibilità del sito ufficiale del ministero il 30 di gennaio alle ore 05:30:17 UTC 2025 tramite checkhost.

Un attacco DDoS è una tecnica utilizzata dai cybercriminali per rendere inutilizzabile un sito web o un servizio online. Il metodo prevede l’invio di un’enorme quantità di richieste al server bersaglio, sovraccaricandolo fino a provocarne il blocco temporaneo o permanente.

Questo tipo di attacco non mira direttamente a rubare dati, ma a interrompere la normale operatività di un sistema, causando danni economici e di reputazione.

OverFlame si è già fatto notare il 20 gennaio scorso, quando ha tentato di colpire il sito dell’AISE. Il gruppo utilizza attacchi DDoS per protestare contro le politiche europee e italiane, adottando una retorica di sfida contro i governi occidentali.

Nel loro ultimo messaggio su Telegram, hanno ironizzato sull’Italia, facendo riferimento agli “amanti della pizza” e celebrando il loro successo con il tag #Italy404, chiaro riferimento all’errore HTTP che indica una pagina non disponibile.

Buona e produttiva mattina Russia! 🇷🇺

Questa volta i Coon hanno attaccato il sito web del Ministero italiano. 🇮🇹

Rapporto:

❌https://check-host.net/check-report/22b15f98k7bb

Mettete fine agli amanti della pizza 🍕🤢

#Italia404

OverFlame|FORUM|contatti -> @OverFlame_contatti_botGli attacchi DDoS di OverFlame sembrano seguire una strategia ben precisa, colpendo siti governativi e istituzionali per dimostrare la loro capacità di causare disservizi. Questo tipo di azione, sebbene non rappresenti una minaccia diretta alla sicurezza dei dati, mette in evidenza le vulnerabilità delle infrastrutture digitali nazionali e la necessità di implementare misure di difesa più efficaci.

Secondo esperti di cybersecurity, il rischio di nuovi attacchi è alto, e OverFlame potrebbe continuare a prendere di mira istituzioni europee, intensificando la propria attività nei prossimi mesi. Per proteggersi da attacchi di questo tipo, le istituzioni e le aziende devono adottare soluzioni di mitigazione DDoS, tra cui:

L’attacco di OverFlame conferma che l’Italia è tra i bersagli preferiti degli hacktivisti filo-russi.

Questo tipo di minaccia, se non affrontata adeguatamente, potrebbe causare danni significativi ai servizi digitali pubblici. Resta da vedere quali misure verranno adottate dalle autorità italiane per rafforzare la resilienza delle proprie infrastrutture digitali e contrastare le future offensive cyber.

Questa informazione è stata acquisita attraverso l’utilizzo della piattaforma Recorded Future, partner strategico di Red Hot Cyber e leader nell’intelligence sulle minacce informatiche, che fornisce analisi avanzate per identificare e contrastare le attività malevole nel cyberspazio.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…