L’onda di esplosioni di cercapersone che ha sconvolto il Libano e ferito oltre 1.000 persone potrebbe essere legata al modello AP-900 di cercapersone wireless, prodotto dalla taiwanese Gapollo. Secondo le prime indagini, tutti i dispositivi esplosi sembrerebbero essere modelli dello stesso tipo, distribuiti in tutto il paese e utilizzati in contesti militari e civili.

Le detonazioni, che si sono verificate quasi contemporaneamente intorno alle 15:30, hanno sollevato l’ipotesi di un attacco alla supply chain dei dispositivi elettronici. Il cercapersone AP-900, noto per le sue caratteristiche avanzate di comunicazione, potrebbe essere stato compromesso a livello software.

Ma sembra che ci sia già chi dubita che sia realmente un attacco informatico ma qualcosa di ancora più grave. E se così fosse un’altra linea di confine sarebbe stata per la prima volta oltrepassata.

As information comes in about the exploding beepers in Lebanon, it seems now more likely than not to be implanted explosives, not a hack. Why? Too many consistent, very serious injuries. If it were overheated batteries exploding, you'd expect many more small fires & misfires.

— Edward Snowden (@Snowden) September 17, 2024

Le autorità stanno valutando la possibilità che l’esplosione sia stata causata da un aggiornamento software malevolo che ha infettato i dispositivi. Secondo esperti di sicurezza, un attacco di questo tipo potrebbe avere sfruttato una vulnerabilità nella supply chain della distribuzione del software, iniettando codice malevolo nel sistema di aggiornamento automatico del cercapersone. Il codice avrebbe quindi causato un sovraccarico dei componenti interni, portando all’esplosione.

L’ipotesi che un aggiornamento coordinato sia stato inviato poco prima delle 15:30, ora locale, ha fatto pensare a un attacco pianificato, che ha preso di mira la gestione centralizzata degli aggiornamenti dei dispositivi.

Un tale scenario rientrerebbe nel quadro di un attacco sofisticato alla supply chain, simile a quelli visti in precedenti cyberattacchi globali, ma a quanto pare (ancora da confermare) il sistema non sembrerebbe avere degli aggiornamenti pianificati di sistema.

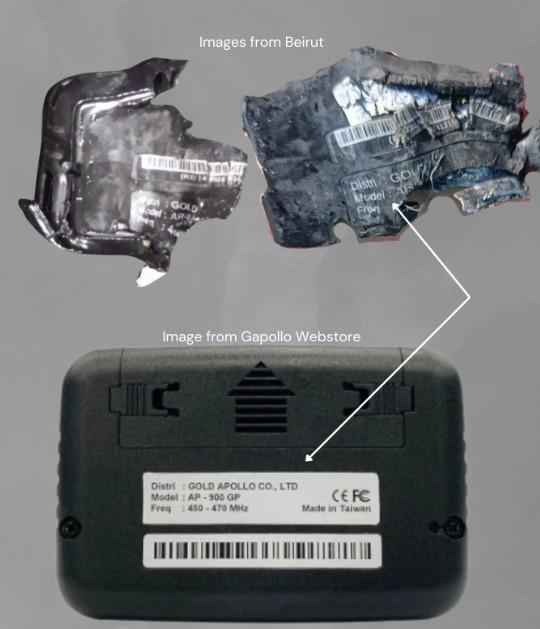

The Hezbollah pager model was was a Gold Apollo AP-900 based on the info from one that detonated. The pager uses a AAA Alkaline battery so surging the battery through a hack is unlike. Most likely a small EFP was put in the device based on penetration https://t.co/FWDG9NOUGU pic.twitter.com/i5tdVVnXSs

— Strikerglows (@strikerglows) September 17, 2024

Hezbollah, che ha subito la “peggiore violazione di sicurezza” della sua storia, secondo un anonimo funzionario, al momento è convinto che si tratti di un malware, come confermato dal telegraph. I cercapersone sono strumenti chiave per la comunicazione interna del gruppo e la loro compromissione rappresenta una minaccia diretta alla sicurezza operativa.

L’assenza di commenti ufficiali da parte di Israele, che è in guerra con Hezbollah da ottobre, e il ferimento di figure chiave, tra cui l’ambasciatore iraniano Mojtaba Amani, suggeriscono che questa esplosione potrebbe essere parte di una più ampia operazione cybernetica.

Gli attacchi alla supply chain rappresentano una delle principali minacce nella sicurezza informatica moderna. Infettare il software (oppure hardware) di un produttore di dispositivi può avere conseguenze devastanti, poiché permette agli aggressori di distribuire malware a migliaia di dispositivi attraverso un singolo punto di accesso.

Infatti “hardware”, è perché potrebbero anche essere state manomesse le batterie, anche se queste sembrano delle normali pile alcaline.

Alcuni ipotizzano che sia stato impiantato del micro-esplosivo all’interno della scheda madre del dispositivo, controllato da un software integrato nel firmware, programmato per attivare l’esplosione a un tempo prestabilito. Se questa teoria venisse confermata, saremmo di fronte a un attacco senza precedenti: una compromissione hardware della supply chain.

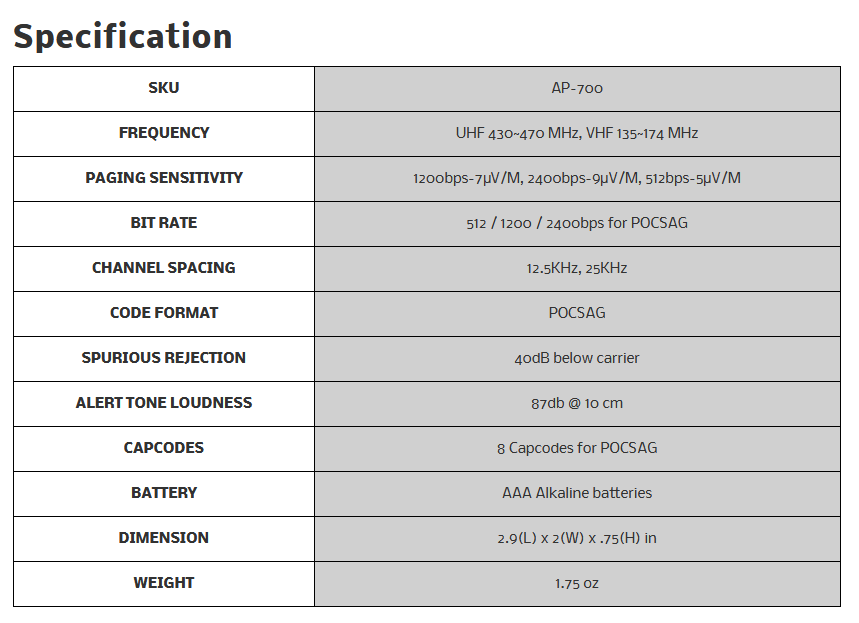

Di seguito le specifiche tecniche del dispositivo e abbiamo rilevato.

Nel caso del cercapersone AP-900, la Gapollo non ha ancora rilasciato dichiarazioni ufficiali sul possibile coinvolgimento dei propri dispositivi, ma la coincidenza temporale e l’ampia diffusione del modello tra i militanti di Hezbollah e altre organizzazioni nel Libano ne fa un sospetto chiave.

A pager uses very little energy and can run on a single aaa battery. If it has a lithium battery it will be very small and much smaller than a smartphone battery. If they explode there will be a flash of fire. I don't think what we are seeing here are exploding batteries. pic.twitter.com/gwRmyJxKY1

— ItsyTwitsy (@TwitsyItsy) September 17, 2024

Mentre le indagini proseguono, cresce l’attenzione sul ruolo potenziale di un malware che abbia quindi sovraccaricato i cercapersone fino a farli esplodere. Se confermato, questo evento rappresenterebbe uno dei più grandi attacchi alla supply chain della regione e un esempio di come le cyber-minacce possano tradursi in conseguenze fisiche devastanti.

Le autorità libanesi e i ricercatori di sicurezza stanno lavorando per confermare se il dispositivo AP-900 di Gapollo sia effettivamente il responsabile delle esplosioni, e se dietro l’evento vi sia un attacco coordinato alla catena di distribuzione del software.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…