Autore: Michele Pinassi

Data Pubblicazione: 22/11/2021

Un nuovo portale web chiamato Shindler’s list 2.0, contenente un pratico sistema di ricerca e visualizzazione dei QRCode relativi all’archivio dei 1000 green pass italiani che sta circolando da oltre 10 giorni, è stato pubblicato in rete. E spunta anche un “kit” per chi volesse cimentarsi nel cracking dei certificati DGC…

“La sicurezza è qualcosa che accade tra le tue orecchie, non qualcosa che tieni tra le mani.”

Jeff Cooper

Tralasciando il cattivo gusto di avvicinare i certificati verdi con le tragiche vicende dell’olocausto, è comparso in rete un portale dal titolo “Shindler’s List 2.0“ (l’industriale tedesco a cui probabilmente si sono “ispirati” si chiamava Oskar Schindler, per la cronaca) che pubblica i qrcode dei green pass che sembrano provenire dalla ormai “famosa” collezione di 1003 DGC “italiani” che sta circolando in Rete da qualche giorno e di cui avevo parlato qui.

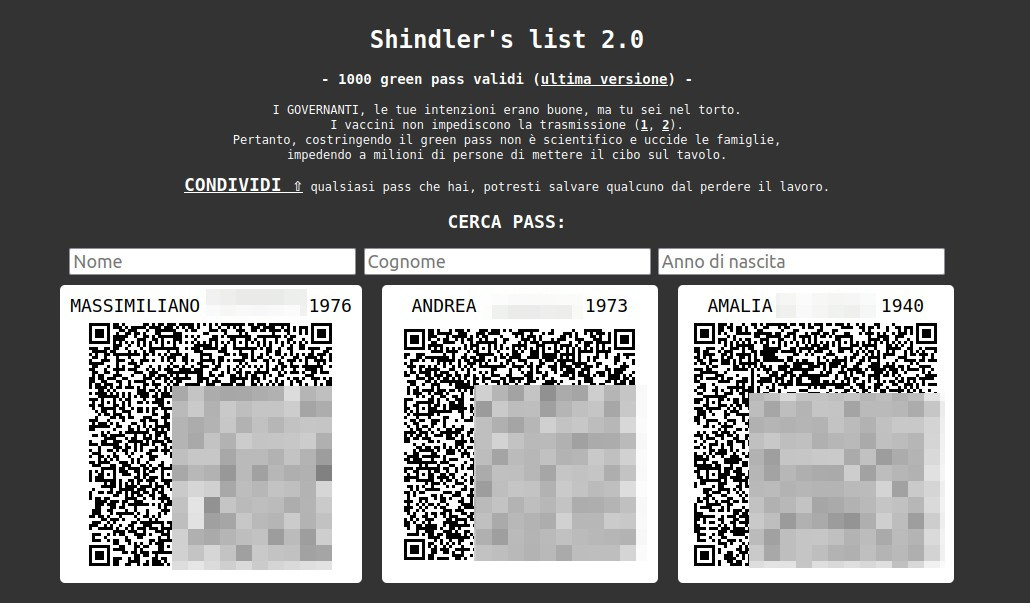

Qualcuno -e sia il footer che il sorgente della pagina lascerebbe pensare a qualche affiliato di Anonymous– ha costruito un frontend web che visualizza green pass pronti all’uso, con tanto di nome, cognome e data di nascita del proprietario.

Il modulo di ricerca permette di scegliere green pass specifici, ad esempio per nome, cognome o data di nascita (immagino per destare meno sospetti in chi verifica) mentre un link a una cartella condivisa su MEGA.nz invita i visitatori a depositare ulteriori green pass di cui si è in possesso.

Il tutto, giusto per precisarlo, in forma libera e gratuita.

Il sito è ospitato sul network IPFS, un “peer-to-peer hypermedia protocol designed to preserve and grow humanity’s knowledge by making the web upgradeable, resilient, and more open“, probabilmente per renderne difficile sia capirne l’origine che rimuoverlo. Non essendoci inoltre componenti dinamiche, chiunque potrebbe facilmente scaricarlo e attivarlo su altre piattaforme di hosting.

Siamo davanti, probabilmente, a un atto di hacktivismo politico con l’obiettivo di colpire alle fondamenta il sistema di verifica e certificazione di cui i digital green certificates sono lo strumento privilegiato.

Un sistema che, sia per motivi tecnici che normativi, sta mostrando –a mio personalissimo parere– forti limiti e criticità. Secondo il D.P.C.M. 17.06.2021, infatti, l’attività di controllo del green pass (e del documento d’identità) è possibile, attraverso l’app. ufficiale VerificaC19, ai seguenti soggetti:

ma una successiva circolare, del 10 agosto, ha specificato che il controllo del documento di identità era possibile solo in particolari situazioni:

(Ricordo che in caso di palese falso, l’esercente che non controlla il documento d’identità rischia una sanzione da 400 a 1000€ mentre, per l’utente, c’è il reato di falsificazione e truffa)

A questo si aggiunge che per un cliente è molto difficile, se non talvolta impossibile, avere la certezza che l’app che “fotografa” il suo green pass sia quella ufficiale Verifica C19: potrebbe esserne una molto somigliante, ad esempio, ma che memorizza la foto del green pass sullo smartphone per un utilizzo successivo. Non a caso, lo stesso Garante della privacy proprio a inizio Novembre ha avviato una indagine a tal proposito.

Quindi, oltre all’ipotesi che possano esservi state situazioni particolari in cui gli utenti stessi hanno divulgato il proprio certificato (es. inviandolo via posta elettronica a terzi), la possibilità che vi siano state vere e proprie “campagne di raccolta” di green pass da parte di app farlocche è forse l’ipotesi più plausibile davanti a un archivio decisamente sostanzioso, come quello che sta circolando. Tra l’altro, finalmente, anche il Garante della Privacy ha confermato di aver avviato una indagine in merito e di aver “dato mandato al Nucleo Speciale Tutela Privacy e Frodi tecnologiche della Guardia di Finanza di acquisire gli archivi on line e accertarne la provenienza“.

Tuttavia, a ora, non si ha notizia che questi certificati siano stati inseriti nella blacklist dell’app. VerificaC19, mantenendoli quindi validi e utilizzabili (come qualche giornalista ha dimostrato in questi giorni).Z

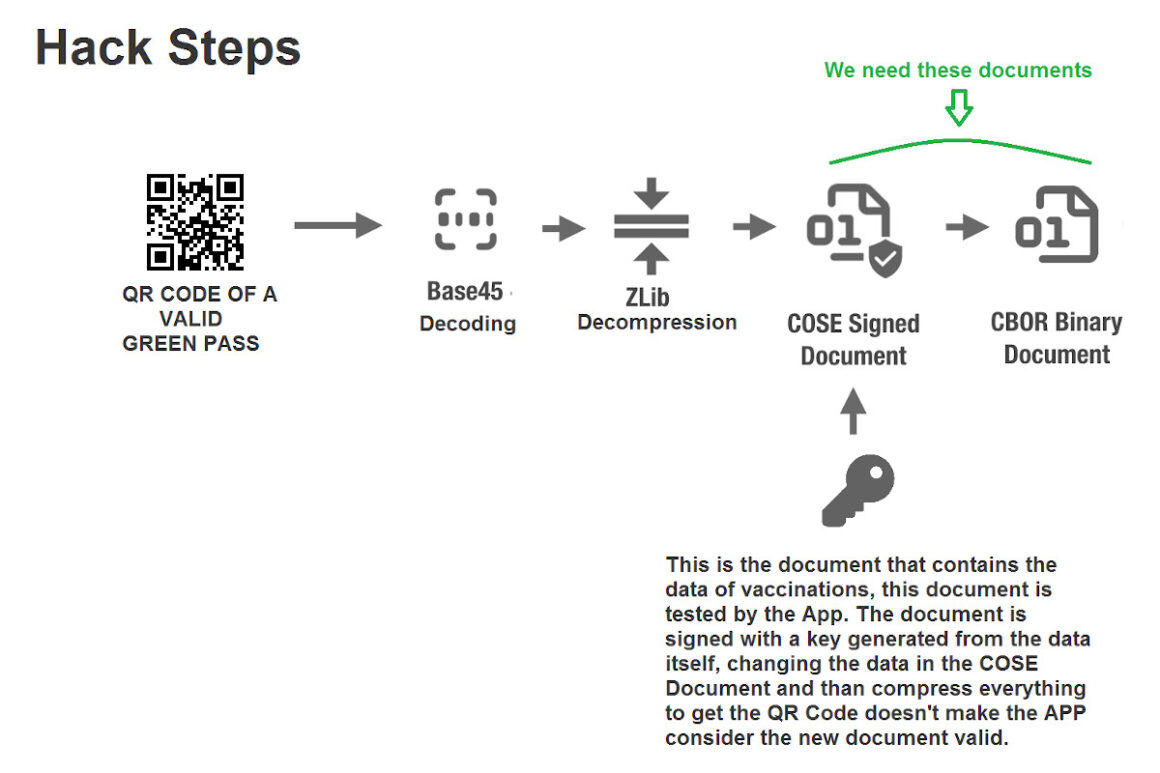

Per finire, è stata recentemente pubblicata su un portale di file sharing russo una collezione di sorgenti di alcune app di verifica DGC e documentazione relativa al funzionamento dei certificati verdi, con il dichiarato obiettivo di “rompere” il sistema.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…