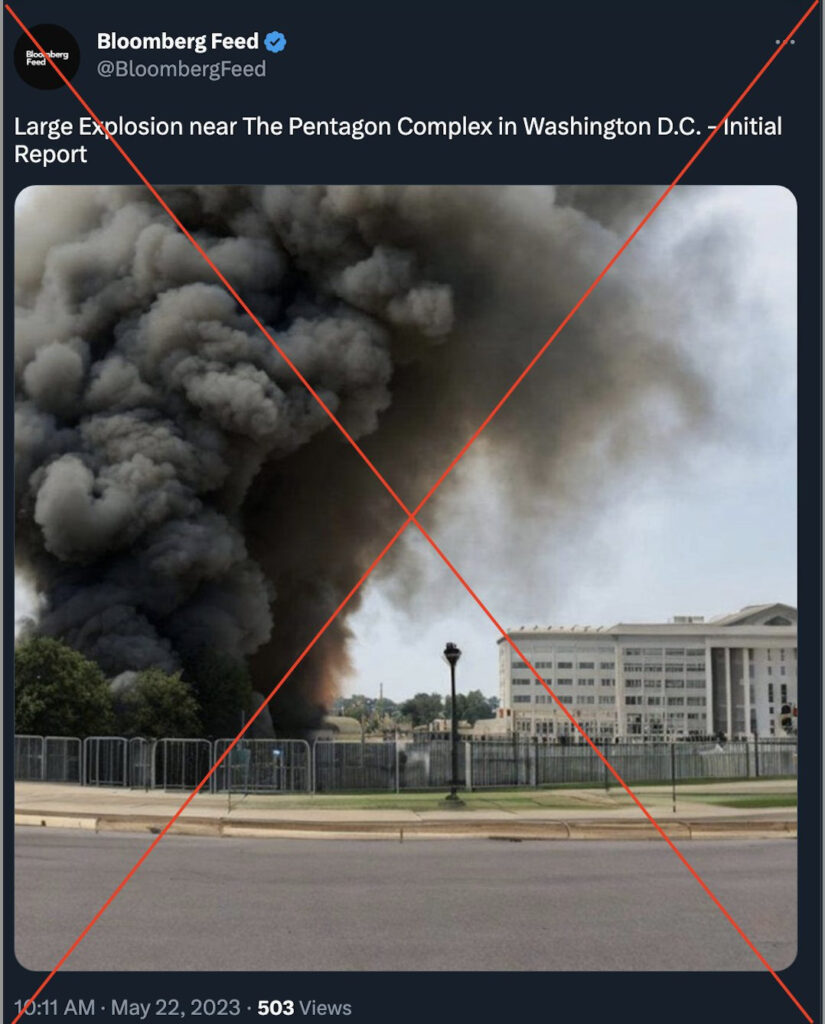

Una falsa foto generata dall’intelligenza artificiale che circola su Twitter raffigura un’esplosione al Pentagono. La situazione ha esacerbato il problema con il programma Twitter Blue, che ti consente di ottenere un segno di spunta blu una volta pagata una tassa.

La foto falsa è stata postata il 22 maggio ed è subito diventata virale, tanto che il governo degli Stati Uniti è stato costretto a liquidare l’immagine come disinformazione.

Tra gli account Twitter “verificati” accusati di diffondere informazioni false c’erano i media e un falso account Bloomberg News che aveva segni di spunta di verifica blu per aumentare la fiducia degli utenti.

“Nessuna esplosione o incidente si è verificata sopra o vicino al Pentagono e non vi è alcun pericolo o minaccia immediata per il pubblico”, hanno affermato le autorità statunitensi in una nota.

Anche i servizi antincendio e di emergenza di Arlington ha negato l’immagine, notificando agli abbonati che il Pentagono era a conoscenza della falsa affermazione.

Inoltre, gli specialisti OSINT hanno analizzato l’immagine, evidenziando incongruenze che dimostrano facilmente che l’immagine è stata effettivamente generata dall’intelligenza artificiale.

Il ricercatore di Bellingcat Nick Waters ha affermato che “è molto difficile e persino quasi impossibile creare un falso plausibile di un simile evento”. Notevoli segni di contraffazione, ha detto, includevano “la facciata dell’edificio e il modo in cui la recinzione si fonde con le barriere della folla”.

Per una notizia così importante, era anche sospetto che non ci fossero altre prove fotografiche o video di testimoni oculari su Internet.

Secondo gli esperti, la maggior parte degli eventi estremi nelle aree popolate (esplosioni, attacchi terroristici, scontri di massa) hanno un’impronta digitale riconoscibile.

Un problema molto più grande qui risiede nel sistema di verifica dell’account Twitter. Inizialmente, veniva emesso un assegno blu solo dopo che la società poteva dimostrare la legittimità dell’organizzazione o dell’individuo. Ora, il segno di spunta di verifica blu è disponibile gratuitamente per qualsiasi profilo disposto a pagare solo 8 dollari al mese per questo.

La piattaforma ha sospeso un account con una falsa notizia di Bloomberg, ma non si sa ancora da dove provenga questa immagine generata del Pentagono. Anche se la notizia dell’esplosione del Pentagono si è diffusa su Twitter per un breve periodo di tempo, questa volta è bastato a provocare un calo significativo della Borsa di New York.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…