Un gruppo di scienziati ha sviluppato un attacco side-channel chiamato iLeakage, che funziona contro i dispositivi Apple e consente di estrarre informazioni sensibili dal browser Safari, comprese password e contenuti delle schede.

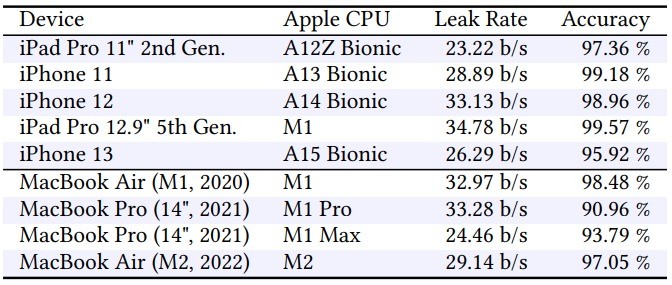

I ricercatori della Georgia Tech, dell’Università del Michigan e dell’Università della Ruhr di Bochum affermano che iLeakage funziona contro qualsiasi dispositivo Apple moderno con processori delle serie A e M. I ricercatori affermano che questo attacco può estrarre dati da Safari, nonché da Firefox, Tor ed Edge per iOS con una precisione quasi “perfetta”.

Gli scienziati sostengono che iLeakage non è solo un prova di concetto ma che l’attacco può essere utilizzato nella realtà. Per fare ciò, attira semplicemente l’utente su una pagina Web dannosa e quindi recupera i dati dalle altre schede aperte nel browser Safari.

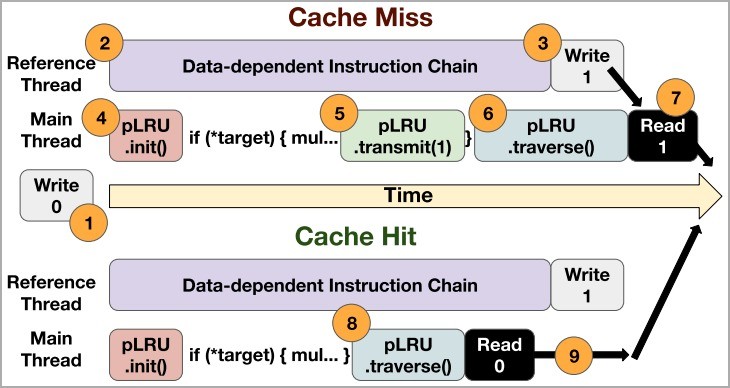

In sostanza, iLeakage è una versione modificata del famigerato bug Spectre e aggira la protezione contro gli attacchi side-channel implementata da tempo da tutti i produttori dei browser. Pertanto, studiando la resistenza di Safari a tali attacchi, gli esperti sono stati in grado di aggirare le contromisure esistenti e implementare un metodo di attacco senza timer indipendente dall’architettura associato alle condizioni di contorno.

Gli sforzi degli scienziati si sono concentrati principalmente sulla lettura di informazioni sensibili da Safari e sono riusciti a rubare i dati creando una primitiva in grado di leggere e unire speculativamente qualsiasi puntatore a 64 bit nello spazio degli indirizzi utilizzato dal browser di Apple per il processo di rendering.

Per fare ciò, è stato necessario aggirare la protezione contro gli attacchi side-channel implementata da Apple nel browser, incluso un timer a bassa risoluzione, compressione dell’indirizzamento a 35 bit e così via. I ricercatori hanno anche aggirato la politica di isolamento dei siti di Safari, che divide i siti in diversi spazi di indirizzi in base a domini e sottodomini di primo livello.

Gli esperti hanno utilizzato una nuova tecnica utilizzando l’API JavaScript window.open, che consente alla pagina attaccante di condividere lo stesso spazio di indirizzi con pagine vittima arbitrarie.

Utilizzando un attacco di tipo speculativo per aggirare le misure di sicurezza di Apple, i ricercatori sono riusciti a far trapelare dati sensibili dalla pagina di destinazione, comprese password ed e-mail di un’ipotetica vittima. L’exploit PoC per questo attacco è realizzato in JavaScript e WebAssembly.

Il video qui sotto mostra come i ricercatori utilizzano iLeakage per estrarre messaggi da Gmail in Safari su un iPad. La condizione principale per effettuare un simile attacco è l’interazione dell’utente con la pagina dell’aggressore.

I ricercatori hanno anche adottato lo stesso approccio e hanno dimostrato di recuperare la password di un account Instagram compilato in modo automatico da Safari utilizzando LastPass, ma questo video dimostrativo non è al momento disponibile.

In un altro esperimento, gli scienziati hanno dimostrato come funziona iLeakage contro Chrome per iOS e sono stati in grado di estrarre la cronologia di navigazione su YouTube della vittima.

Gli esperti spiegano che, in sostanza, le regole di Apple richiedono che tutti i browser iOS di terze parti utilizzino il motore JavaScript del browser Apple.

iLeakage colpisce tutti i dispositivi Apple rilasciati dopo il 2020 e dotati di processori ARM Apple serie A e M. L’attacco è praticamente invisibile e non lascia traccia sul sistema della vittima, ad eccezione della registrazione della visita alla pagina Web dell’aggressore nel browser.

Tuttavia, i ricercatori sottolineano che l’attacco è complesso da implementare “e richiede una profonda conoscenza degli attacchi del canale laterale utilizzando il browser e l’implementazione di Safari”.

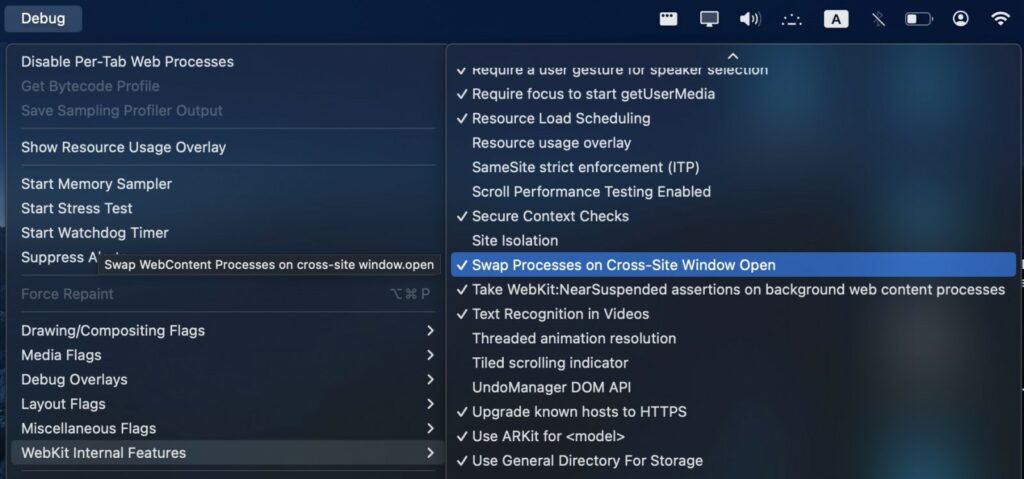

Il documento di ricerca sottolinea che gli scienziati hanno segnalato il problema ad Apple il 12 settembre 2022, ma la società ha deciso di non rilasciare una soluzione. Per macOS è stato invece proposto il seguente metodo di protezione:

defaults write com.apple.Safari IncludeInternalDebugMenu 1 per abilitare il menu di debug nascosto di Safari;

Tuttavia, i ricercatori sottolineano che questo metodo funziona solo per macOS, non è abilitato per impostazione predefinita ed è attualmente considerato instabile.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…