Sembra che il problema dei falsi specialisti IT nordcoreani si sia diffuso non solo nelle aziende degli Stati Uniti. Secondo gli analisti di Microsoft, schemi simili sono operativi in tutto il mondo, tra cui Cina, Russia e altri paesi.

Ricordiamo che negli ultimi mesi sono arrivate segnalazioni secondo cui gli hacker nordcoreani ottengono segretamente lavoro in aziende americane. Successivamente tentano di installare malware sui computer da lavoro, oltre a rubare dati dalle reti aziendali e chiedere riscatti.

Allo stesso tempo, gli specialisti di sicurezza informatica ritengono che non tutti gli specialisti IT della Corea del Nord siano coinvolti in attività dannose e spionaggio informatico. Alcuni effettivamente lavorano, e gli alti stipendi che ricevono, secondo i ricercatori, “generano entrate per il programma nucleare della Corea del Nord”.

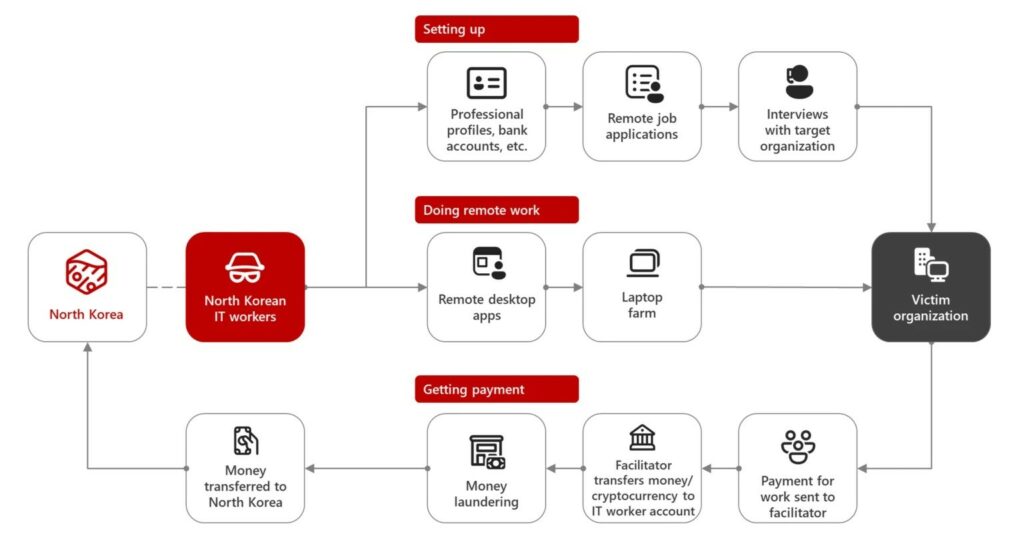

A loro volta, le autorità americane stanno combattendo questo fenomeno scoprendo persone che aiutano a realizzare tali operazioni negli Stati Uniti. In sintesi stanno creando delle factory di laptop per trasferire il denaro rubato all’estero.

Ora gli specialisti Microsoft hanno redatto un rapporto e lo hanno presentato alla conferenza CYBERWARCON. Secondo Microsoft, la Corea del Nord aggira sanzioni e barriere finanziarie. Lo fa introducendo i suoi “specialisti IT” in aziende di Russia, Cina e altri paesi. Migliaia di dipendenti sono stati collocati con l’aiuto di terze parti. Queste forniscono conti bancari, telefoni, carte SIM e account sui social media e portali di lavoro.

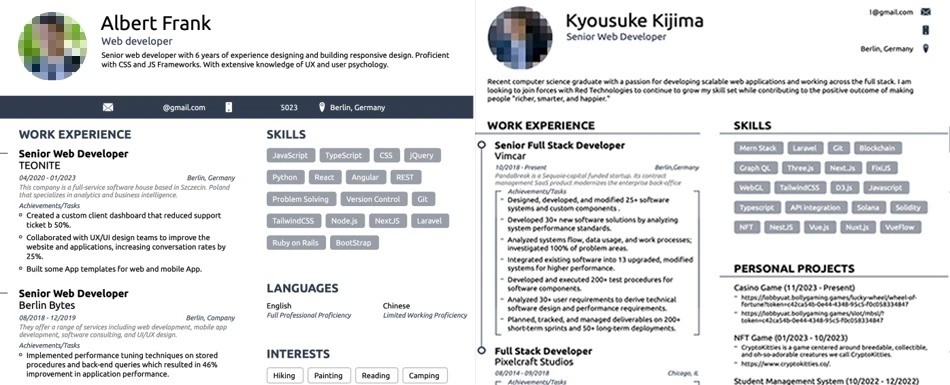

Su GitHub sono stati scoperti centinaia di profili e portfolio falsi di falsi professionisti IT nordcoreani.Il mese scorso, Microsoft ha scoperto un archivio pubblico collegato a queste operazioni. L’archivio conteneva curriculum, e-mail, dati di account VPS e VPN, e vari tutorial. Erano presenti anche informazioni su portafogli, account (LinkedIn, GitHub, Upwork, TeamViewer, Telegram, Skype) e persino buste paga.

Microsoft ha ribadito un fenomeno già segnalato. I falsi specialisti IT usano dati personali rubati per candidarsi. Aggiungono foto rubate ai documenti. Utilizzano strumenti di intelligenza artificiale per creare curriculum e moduli di domanda. Inoltre, i ricercatori avvertono che gli aggressori utilizzano attivamente programmi per cambiare la voce.

“Anche se non abbiamo rilevato aggressori che utilizzano la tattica del cambio della voce e del video attraverso l’intelligenza artificiale, è sicuro che in futuro tali strumenti verranno utilizzati per poter ingannare le aziende”, avverte Microsoft.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…