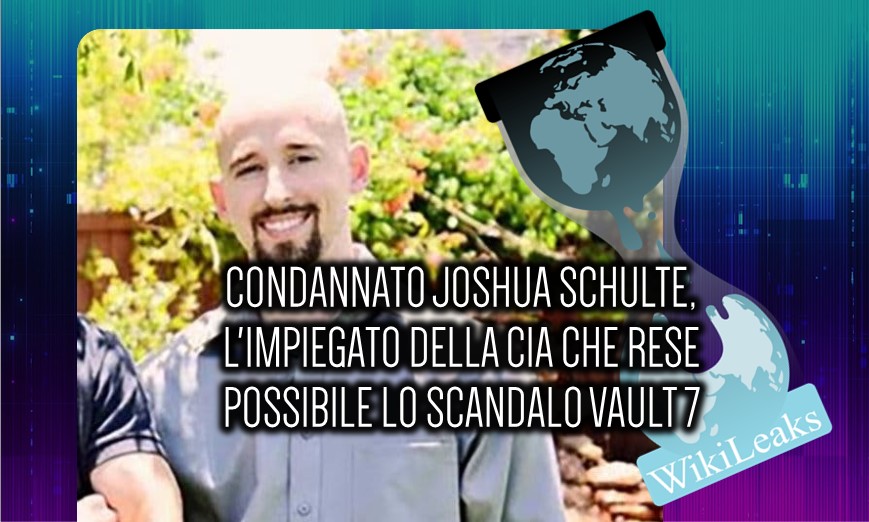

Un ex dipendente della CIA accusato di aver effettuato la più grande fuga di dati riservati nella storia dell’agenzia è stato condannato per tutte le accuse dalla corte federale mercoledì scorso.

Joshua Schulte, accusato di aver consegnato risme di dati riservati a WikiLeaks nel 2016, è stato condannato per aver raccolto e trasmesso illegalmente informazioni sulla difesa nazionale e per aver ostacolato un’indagine penale e un procedimento del gran giurì, tra le altre accuse.

Supporta Red Hot Cyber

Aveva lavorato come ingegnere informatico all’interno del centro per la Cyber Intelligence della CIA e creato strumenti informatici in grado di acquisire dati dai computer. Schulte si è difeso al processo. Un precedente processo è stato sospeso nel 2020.

Schulte ha avuto accesso ad

“alcuni degli strumenti informatici più preziosi del paese per la raccolta di informazioni utilizzati per combattere le organizzazioni terroristiche e altre influenze maligne in tutto il mondo”

ha dichiarato mercoledì il procuratore degli Stati Uniti per il distretto meridionale di New York Damian Williams.

“Quando Schulte iniziò a nutrire risentimento nei confronti della CIA, raccolse di nascosto quegli strumenti e li fornì a WikiLeaks, facendo conoscere al pubblico alcuni degli strumenti di intelligence più critici e, quindi, anche ai nostri avversari”

ha detto Williams.

I problemi di Schulte alla CIA sono iniziati nell’estate del 2015, quando ha iniziato a litigare con la direzione e un collega, e alla fine ha presentato un’ordinanza restrittiva contro il collega in un tribunale statale, come mostrano i documenti. Schulte e il collega furono entrambi trasferiti a causa della faida.

Gli investigatori hanno affermato che Schulte si è infuriato quando i funzionari della CIA volevano assumere un appaltatore per costruire uno strumento informatico simile a quello che stava lui stesso realizzando, hanno detto i pubblici ministeri.

Un anno dopo, gli investigatori hanno affermato che Schulte ha rubato strumenti informatici e codice sorgente e li ha trasferiti a WikiLeaks, secondo i documenti del tribunale.

Ha poi continuato a cercare di coprire le sue tracce, cancellando ogni traccia del suo accesso al sistema informatico, hanno detto i pubblici ministeri.

Schulte ha lasciato la CIA nel novembre 2016. Ma nel marzo 2017 WikiLeaks ha pubblicato la prima puntata della fuga di dati di Vault 7, che provenivano da due programmi a cui Schulte aveva accesso, come mostrano i documenti del tribunale.

WikiLeaks ha pubblicato un comunicato stampa per accompagnare queste informazioni, affermando che i dati erano stati forniti in forma anonima da una fonte che voleva sollevare questioni politiche, in particolare sul fatto che la CIA avesse oltrepassato le sue capacità di hacking e superato ogni limite.

Schulte, che avrebbe anche mentito agli investigatori della CIA e dell’FBI per coprire le sue tracce, è stato arrestato nell’agosto 2017 con l’accusa di pornografia infantile. È stato incriminato con le accuse relative alla violazione dei dati mesi dopo.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.