Il nome WK Kellogg Co. è sinonimo di colazione in milioni di case americane. Ma oggi, quel nome è finito sotto i riflettori per tutt’altri motivi: un data breach importante ha colpito l’azienda, con dati personali dei dipendenti trafugati da un attore ben noto nel panorama cybercriminale: il gruppo ransomware CL0P.

L’attacco è avvenuto il 7 dicembre 2024, ma incredibilmente è stato scoperto quasi tre mesi dopo, il 27 febbraio 2025. Un vuoto temporale inquietante, che solleva interrogativi sull’efficacia dei controlli di sicurezza e sul monitoraggio delle infrastrutture digitali.

Il gruppo CL0P ha colpito sfruttando vulnerabilità zero-day nella piattaforma di file transfer del fornitore Cleo, utilizzata da WK Kellogg Co. per trasferire file contenenti dati personali identificabili (PII) verso i fornitori di servizi HR. Nomi, numeri di previdenza sociale e altre informazioni altamente sensibili dei dipendenti sono stati esfiltrati silenziosamente dai server violati.

In un documento ufficiale di regolamentazione inviato all’ufficio del Procuratore Generale del Maine, WK Kellogg Co. ha confermato che almeno un dipendente è stato colpito dal hack, che si è verificato a dicembre 2024 a causa di una vulnerabilità nel software di trasferimento file di Cleo.

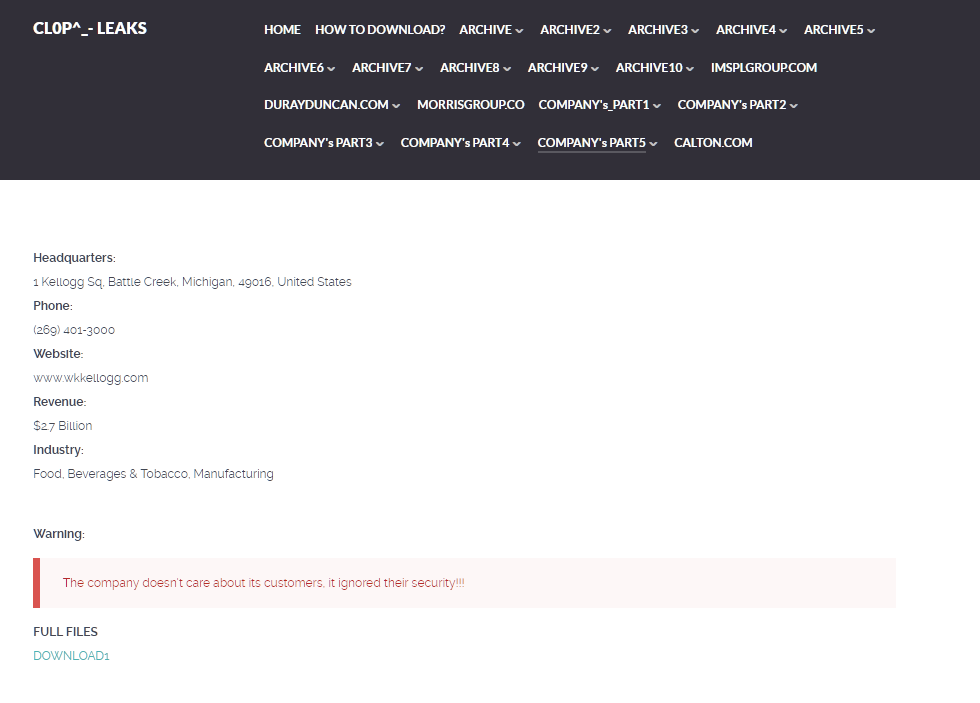

Il 25 febbraio 2025, il gruppo CL0P ha pubblicato l’incidente sul Dark Web, mettendo pressione mediatica e commerciale sull’azienda.

Solo il 4 aprile 2025, WK Kellogg Co. ha notificato ufficialmente la violazione alle autorità statali e avviato le comunicazioni agli interessati.

Ancora una volta, l’anello debole della catena di sicurezza si è rivelato essere un fornitore esterno. Le organizzazioni troppo spesso si illudono che la sicurezza termini al confine della propria rete.

Il caso Kellogg ci ricorda quanto sia fondamentale:

Questo non è solo un altro data breach: è un campanello d’allarme per tutte le aziende che si affidano a fornitori esterni per la gestione dei dati sensibili. L’incidente che ha coinvolto WK Kellogg Co. mette in evidenza come la sicurezza non possa più essere delegata, ma deve essere una priorità condivisa tra tutte le parti coinvolte.

Per i dipendenti di Kellogg, il rischio è reale: furto di identità, frodi finanziarie e attacchi di phishing mirato. Per l’azienda, l’impatto va ben oltre i dati persi: c’è un danno reputazionale, economico e una falla nella protezione della privacy dei propri lavoratori.

In un mondo in cui la supply chain digitale è sempre più complessa e interconnessa, ogni azienda deve alzare il livello di guardia e garantire che tutti i suoi partner e fornitori rispettino gli stessi standard di sicurezza. L’incidente di Kellogg è una chiara lezione: la protezione delle informazioni sensibili è una responsabilità collettiva, e ogni anello della catena deve essere forte quanto l’anello più debole.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…