Secondo gli esperti di Fortinet, gli operatori di botnet Dark Mirai (alias Manga o Dark.IoT) stanno attivamente abusando di una vulnerabilità scoperta di recente nei router TP-Link.

Gli attacchi sono iniziati circa due settimane fa e sfruttano la vulnerabilità CVE-2021-41653 , scoperta nel novembre di quest’anno dal ricercatore ungherese MATEK Camillo, che ha anche svelato un exploit PoC.

Secondo Fortinet, i gestori di Dark Mirai utilizzano password predefinite per accedere ai dispositivi e quindi attaccano attraverso il bug trovato da k4m1ll0 per ottenere il pieno controllo sui router TP-Link TL-WR840N senza patch.

Va notato che gli sviluppatori di TP-Link hanno già corretto questo errore con la versione del firmware TL-WR840N (EU) _V5_211109 del 12 novembre 2021, ma molti utenti non hanno ancora installato l’aggiornamento.

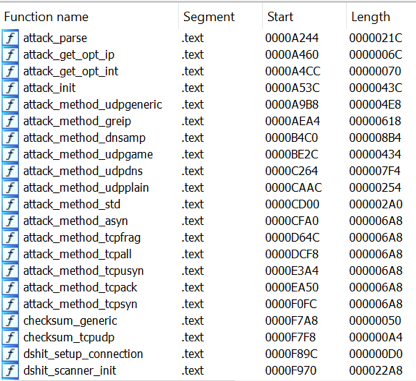

In sostanza, gli operatori di Dark Mirai utilizzano CVE-2021-41653 per forzare i dispositivi a scaricare ed eseguire lo script dannoso tshit.sh, che a sua volta scarica i binari principali del payload con due richieste. Poiché gli hacker devono ancora autenticarsi affinché l’exploit funzioni, come menzionato sopra, vengono utilizzate le password predefinite.

Dopo aver dirottato il dispositivo, il malware blocca le connessioni alle porte comunemente utilizzate per impedire ad altre botnet di tentare di dirottare il router. Dark Mirai attende quindi i comandi dal suo server di comando e controllo e può lanciare una qualche forma di attacco DDoS.

Fortinet afferma che l’operatore Dark Mirai è uno degli sviluppatori di botnet più attivi fino ad oggi. Dal febbraio di quest’anno, quando la botnet è stata scoperta per la prima volta, ha costantemente adottato nuove vulnerabilità scoperte non appena i dettagli di questi bug sono comparsi sulla rete. Ad esempio, all’inizio del 2021, Dark Mirai ha già attaccato i router utilizzando il firmware basato su Arcadyan e l’SDK Realtek. Inoltre, queste vulnerabilità sono state sfruttate solo pochi giorni dopo la loro scoperta.

Altri attacchi botnet hanno preso di mira i router Cisco, Tenda, DLink e MicroFocus e i dispositivi SonicWall, Netis e Yealink, secondo Juniper Labs e Palo Alto Networks .

Come tutte le botnet basate su Mirai, Dark Mirai è in grado di eseguire attacchi DDoS, nonché di utilizzare sistemi infetti come proxy per inoltrare traffico dannoso.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…