La piattaforma di e-commerce di Honda per apparecchiature elettriche, motori fuoribordo e attrezzature da giardino è stata vulnerabile all’accesso non autorizzato. Di conseguenza, chiunque avrebbe potuto utilizzare un bug nell’API per reimpostare la password per qualsiasi account.

Si sottolinea che il problema non ha colpito i possessori di auto e moto Honda. Il problema è stato scoperto dal ricercatore di sicurezza Eaton Zveare, che qualche mese fa ha trovato bug simili sul portale dei fornitori di Toyota.

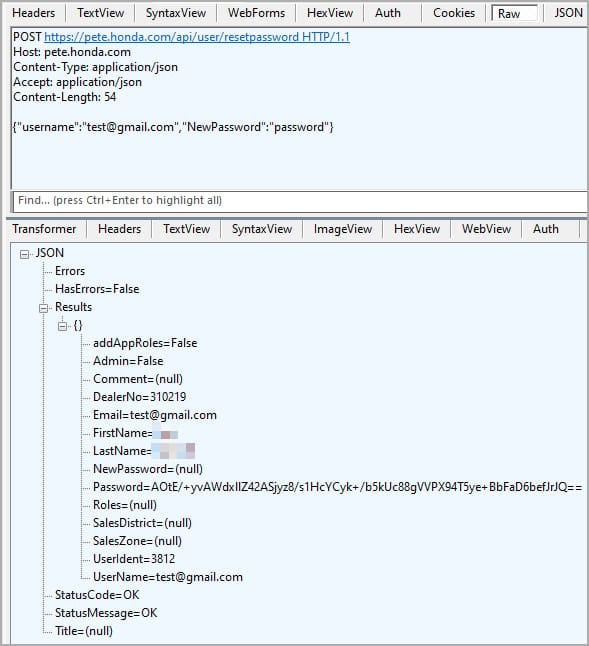

Lo specialista afferma che l‘API di reimpostazione della password ha permesso di reimpostare la password degli account e quindi ottenere un accesso illimitato ai dati a livello di amministratore.

“I controlli di accesso mancanti consentivano l’accesso a tutti i dati sulla piattaforma, anche quando si accedeva come account di prova”, ha spiegato Zvir.

Il difetto nell’API era correlato alla piattaforma di e-commerce di Honda, che assegna sottodomini powerdealer.honda.com a rivenditori e rivenditori registrati, ha affermato. Un’API di reimpostazione della password su uno dei siti Honda, Power Equipment Tech Express (PETE), ha gestito le richieste di reimpostazione della password senza un token o una password precedente, richiedendo solo un indirizzo e-mail valido.

Sebbene la vulnerabilità non si manifestasse nel portale di accesso stesso, le credenziali passate attraverso PETE funzionavano ancora, quindi chiunque poteva accedere ai dati interni dei rivenditori.

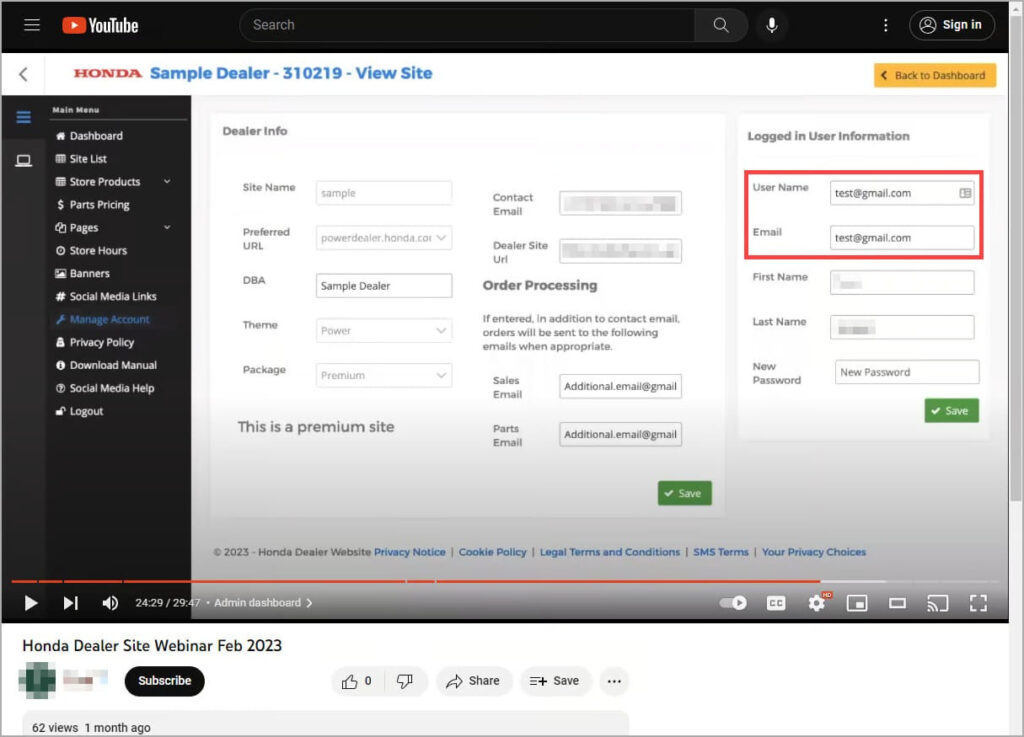

Inoltre, il ricercatore ha appreso l’indirizzo e-mail valido del rivenditore da una registrazione video di un webinar su YouTube, che mostrava il pannello di controllo a disposizione dei rivenditori e un account di prova.

Sebbene ciò consentisse solo l’accesso a un account di prova, Zvir ha rilevato un’altra vulnerabilità che gli ha consentito di accedere ai dati di qualsiasi rivenditore semplicemente modificando il valore dell’ID nell’URL del pannello di amministrazione.

Di conseguenza, dopo aver studiato la piattaforma Honda e le sue carenze, l’esperto ha trovato le seguenti informazioni:

I dati elencati potrebbero essere utilizzati per organizzare campagne di phishing, attacchi di ingegneria sociale o potrebbero essere venduti su forum underground e mercati darknet. Inoltre, avendo accesso ai siti Web dei rivenditori, gli aggressori potrebbero iniettare web skimmer e altri malware nel loro codice.

L’esperto ha notificato a Honda le sue scoperte già il 16 marzo 2023 e il 3 aprile 2023 la società ha confermato che tutti i problemi erano stati risolti. Dal momento che la Honda non ha un programma di bug bounty, Zvir non ha ricevuto alcuna ricompensa per la sua ricerca.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…