Secondo un rapporto di Rapid7, in una nuova campagna il gruppo nordcoreano Kimsuky sta utilizzando file esca a tema di minaccia nucleare per diffondere malware .

La campagna mira a raccogliere informazioni su politica estera, sicurezza nazionale, capacità nucleare e sanzioni sulla penisola coreana. Gli attacchi prendono di mira agenzie governative e think tank in Corea del Sud, oltre ad espandere le operazioni in altre regioni, inclusi Stati Uniti ed Europa.

Gli esperti riferiscono che Kimsuky ha aggiornato i suoi strumenti, iniziando a utilizzare come esca file HTML sul tema delle armi nucleari. I titoli di esempio includono: “Modello di escalation della crisi nucleare della Corea del Nord e fattori che determinano l’uso delle armi nucleari.html” e “Fattori e tipi di utilizzo delle armi nucleari da parte della Corea del Nord.html”.

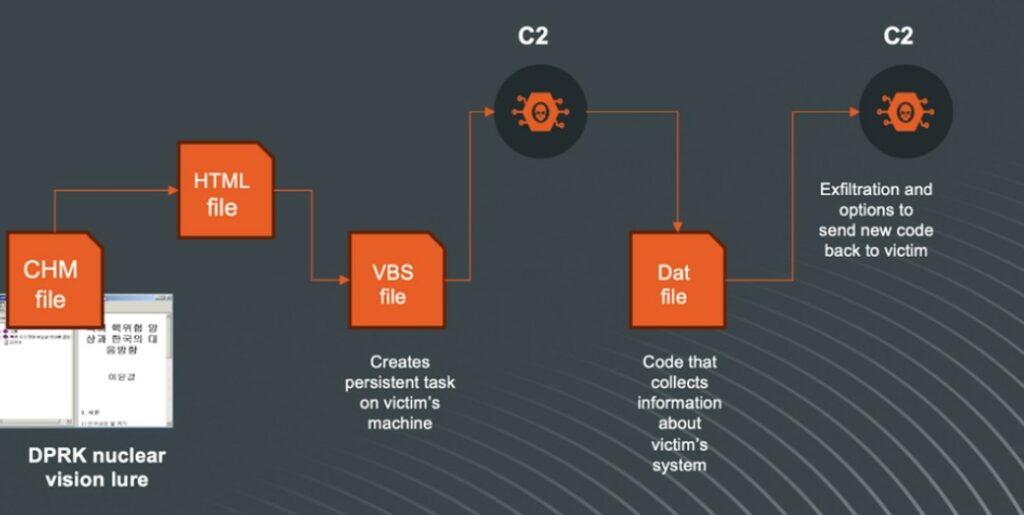

Tali esche, parte dei quali sono file CHM (Compiled HTML Help ), vengono consegnate alle vittime in archivi ISO, ZIP, RAR o VHD per aggirare la prima linea di protezione dei computer.

Il formato CHM, sviluppato da Microsoft, contiene una raccolta di pagine HTML insieme a un sommario, un indice e funzionalità di ricerca di testo, che lo rendono comodo per la documentazione. Tuttavia, gli hacker hanno scoperto che CHM può essere utilizzato per fornire ed eseguire payload dannosi.

Quando la vittima apre il file, sul computer viene eseguito VBScript , che installa molti file .bat e VBS per eseguire comandi e aggiunge voci di registro per garantire la persistenza. Le informazioni raccolte, inclusi nomi di computer, dettagli del sistema operativo, specifiche hardware, elenco dei processi in esecuzione, cartella Download, file Word recenti ed elenchi di directory, vengono inviate al server dell’aggressore.

I ricercatori notano l’uso attivo e il miglioramento delle tecniche Kimsuky per la raccolta di informazioni, evidenziando la natura dinamica dello spionaggio informatico e la costante corsa agli armamenti tra hacker e difensori.

L’arsenale aggiornato di Kimsuky sottolinea la necessità di rafforzare continuamente le difese informatiche per contrastare tali minacce.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…