In Russia, c’era una regola non scritta riguardo al crimine informatico che rifletteva una pratica comune: si poteva agire al di fuori dei confini della Federazione Russa, ma non all’interno. Questo significava che i criminali informatici russi potevano operare liberamente all’estero, spesso senza temere conseguenze legali, mentre erano soggetti a misure punitive se avessero preso di mira obiettivi all’interno del paese.

Quello che sta facendo la Cyber Gang MorLock è qualcosa che ha generato scandalo perché sta utilizzando per cifrare le aziende russe, il celebre ransomware LockBit 3 (Black).

Gli specialisti di FACCT hanno pubblicato un rapporto dedicato al nuovo gruppo di hacking MorLock . Questa cyber gang ransomware attacca le aziende russe almeno dall’inizio del 2024 e l’intensità dei loro attacchi è aumentata notevolmente negli ultimi mesi.

Gli esperti hanno riscontrato per la prima volta i risultati delle attività di MorLock all’inizio del 2024 e, secondo loro, da allora almeno nove aziende russe (per lo più rappresentanti di medie e grandi imprese) sono diventate vittime di MorLock.

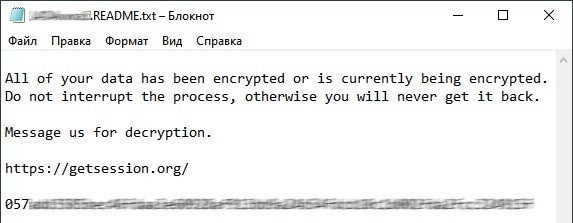

Il gruppo è specializzato nella crittografia dei dati nell’infrastruttura IT della vittima utilizzando malware come LockBit 3 (Black) e Babuk. Per ripristinare l’accesso, gli aggressori richiedono un riscatto, il cui importo può ammontare a decine o addirittura centinaia di milioni di rubli (Milioni di euro). Tuttavia, durante le trattative l’importo può essere ridotto di quasi la metà.

Poiché il gruppo non ruba dati, i suoi attacchi durano solo pochi giorni dal momento in cui ottengono l’accesso fino all’inizio del processo di crittografia dei dati.

Gli aggressori preferiscono utilizzare Sliver come framework post-sfruttamento, SoftPerfect Network Scanner e PingCastle per la ricognizione della rete e gli hacker hanno ottenuto alcune informazioni utilizzando i comandi PowerShell.

Come vettore di attacco iniziale, gli aggressori utilizzano le vulnerabilità nelle applicazioni pubbliche (ad esempio Zimbra), nonché l’accesso acquisito su mercati chiusi come il mercato russo. I ricercatori affermano che negli ultimi attacchi gli hacker hanno approfittato delle credenziali compromesse dei partner delle aziende colpite.

In ogni caso, se la vittima aveva installato un antivirus aziendale russo, gli aggressori, dopo aver ottenuto l’accesso al suo pannello amministrativo, hanno disabilitato la protezione e hanno utilizzato questo prodotto di sicurezza per distribuire il ransomware nella rete della vittima. Hanno utilizzato PsExec anche per distribuire ransomware e altri strumenti online.

A differenza del gruppo Shadow, MorLock fin dall’inizio della sua attività ha deciso di non utilizzare un “marchio” e preferisce rimanere nell’ombra: nella richiesta di riscatto gli hacker indicano come contatti solo l’ID nel Messenger di sessione.

I ricercatori notano che uno dei primi attacchi di MorLock alla fine di gennaio ha provocato un grave scandalo sul forum di hacker in lingua russa XSS.

Il fatto è che l’attacco era stato sferrato utilizzando il ransomware LockBit 3 (Black), Questo ha violato la regola non detta: “non crittografare le aziende Russe”. Come risultato della discussione, gli amministratori del forum hanno bloccato gli account di un certo numero di utenti associati agli attacchi alla Russia. Secondo FACCT alcuni di loro erano direttamente associati al gruppo MorLock.

LockBitSupp, l’amministratore di LockBit RaaS, LockBitSupp , rispose prontamente a questo incidente, sottolineando che “LockBit si astiene dal crittografare le società con sede nella Comunità degli Stati Indipendenti (CSI)”. Riconoscendo la gravità della situazione, LockBitSupp ha persino offerto un gesto di aiuto contattando l’organizzazione russa colpita per offrire il proprio sostegno.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…