La Sfida della Sicurezza nelle Reti Wi-Fi e una Soluzione Adattiva.

Nell’era della connettività pervasiva, lo standard IEEE 802.11(meglio noto come Wi-Fi ), è diventato la spina dorsale su cui si fonda la nostra vita digitale. Dalla navigazione web allo streaming, dal lavoro remoto all’automazione industriale, milioni di dispositivi si affidano ogni giorno a questa tecnologia per comunicare senza fili. Ma proprio questa ubiquità, che ne ha decretato il successo, espone anche il suo lato più critico: la sicurezza.

In un mondo in cui ogni connessione è una potenziale porta d’ingresso, proteggere le reti Wi-Fi è diventata una sfida strategica, tanto per i privati quanto per le imprese.

Come evidenziato nei precedenti articoli della nostra rubrica, le reti Wi-Fi continuano a soffrire di una debolezza strutturale che riguarda il controllo degli accessi, ovvero la tradizionale barriera di ingresso. Questa “porta di ingresso” passiva, espone le reti al rischio di manipolazioni da parte di attori malevoli. Gli hacker, avvalendosi di software facilmente reperibili, possono lanciare attacchi con estrema semplicità. Tra i più comuni troviamo:

Il problema non è solo tecnico, ma sistemico: la rapidità con cui emergono nuove tecniche di attacco rende obsolete molte delle difese tradizionali, che agiscono troppo tardi o in modo reattivo. In questo contesto, approcci statici e “passivi” non sono più sufficienti. Serve una risposta più adattiva.

La velocità con cui gli hacker sviluppano nuove tecniche rende spesso inefficaci le difese tradizionali, trasformando molti approcci in strategie passive incapaci di affrontare minacce emergenti.

Per comprendere le implicazioni della trasmissione sincrona e asincrona nel Wi-Fi, è utile richiamare brevemente il funzionamento base del traffico dati su Internet.

Internet è una rete globale composta da dispositivi interconnessi che comunicano secondo i protocolli TCP/IP. Quando chiediamo l’accesso a un contenuto (ad esempio digitando redhot cyber.com) il nostro dispositivo invia una richiesta che viene instradata attraverso nodi intermedi (router, gateway, DNS) fino alla destinazione.

Ogni pacchetto è trasportato seguendo i principi del modello TCP/IP, che garantisce integrità, ordinamento e affidabilità nella comunicazione, indipendentemente dalla rete fisica utilizzata (rame, fibra o wireless).NB: Questo principio di frammentazione e indirizzamento è valido a prescindere dal tipo di trasmissione (Wi-Fi, cavo Ethernet, 5G) ed è alla base di tutte le comunicazioni digitali moderne.

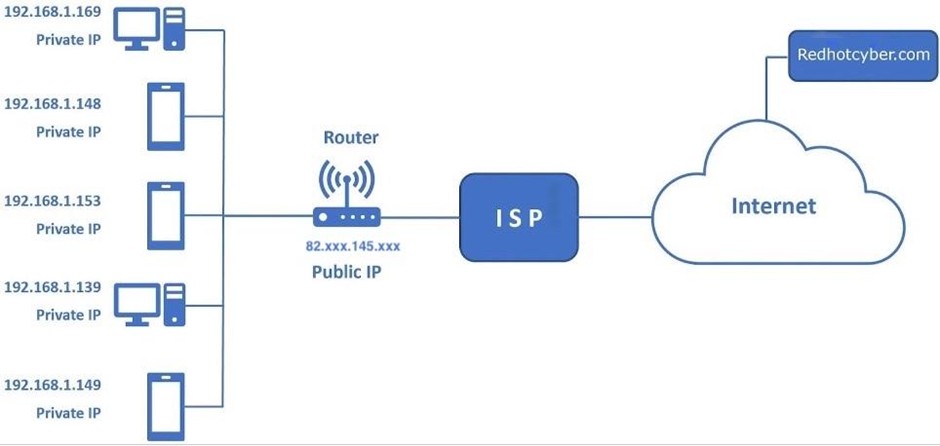

Attraverso questa immagine abbiamo voluto rappresentare uno scenario tipico di rete domestica o aziendale semplificata, utile per comprendere come avviene una normale comunicazione tra un dispositivo e un sito web:

Cosa vediamo nello schema:

NB: Questo meccanismo è alla base di tutte le comunicazioni moderne e non, trattato all’inizio di questa rubrica, vedi articolo “Dalle Origini di Marconi alla rete senza fili” . Oggi milioni di dispositivi a livello globale si connettono trasmettendo e ricevendo dati continuamente.

Dopo aver visto come i dati viaggiano su Internet e nelle reti locali, è importante capire in che modo queste informazioni vengono trasmesse tra mittente e destinatario.

Ogni collegamento di rete, infatti, può avvenire secondo tre modelli principali, che differiscono per la direzione e la simultaneità della comunicazione.

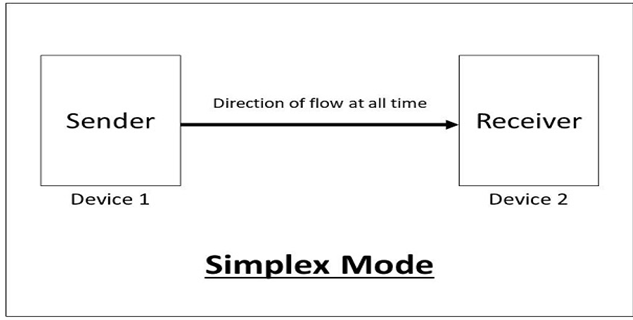

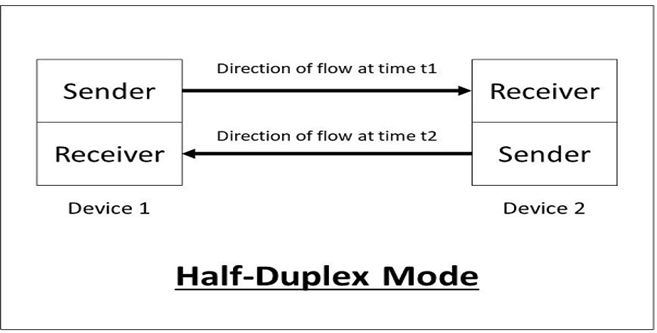

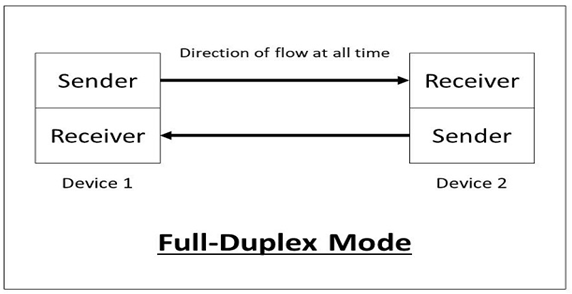

Abbiamo quindi tre tipologie di trasmissione:

i dati vengono inviati in una sola direzione, dal mittente → al destinatario. Questa trasmissione utilizzata ad esempio per la tastiera e il mouse ha il vantaggio di sfruttare l’intera capacità del canale di comunicazione presentando pochissimi o addirittura nessun problema di traffico poiché i dati si spostano in una direzione.

i dati si possono trasmettere in entrambe le direzioni mittente ⇋ destinatario ma non simultaneamente. Questo tipo di modalità di trasmissione dati può essere utilizzata nei casi in cui non è necessaria la comunicazione in entrambe le direzioni contemporaneamente. Può essere utilizzata per il rilevamento degli errori quando il mittente non invia o il destinatario non riceve i dati correttamente. In tali casi, i dati devono essere trasmessi nuovamente dal destinatario. (Walkie-talkie, browser internet).

I vantaggi nell’uso di questa comunicazione sono: l’ottimizzazione dell’uso del canale di comunicazione e la comunicazione bidirezionale.

Gli svantaggi invece sono quelli di non poter avere simultaneità e/o ritardi nella trasmissione

trasmettono dati in entrambe le direzioni mittente ⇋ destinatario ma, a differenza delle Half duplex possono essere trasmesse simultaneamente. Questa modalità è utilizzata ad esempio nelle comunicazioni telefoniche dove c’è la necessità di parlare e ascoltare simultaneamente.

| Modello | Direzione | Simultaneità | Esempi | Prestazioni |

| Simplex | Una direzione | No | Tastiera, display LED | 🔴 Basse |

| Half-Duplex | Due direzioni | Non simultanee | Walkie-talkie, browser HTTP | 🟠 Medie |

| Full-Duplex | Due direzioni | Sì, simultanee | Telefono, Zoom, VoIP | 🟢 Alte |

Trasmissione Seriale e Parallela: Come viaggiano i bit nella rete

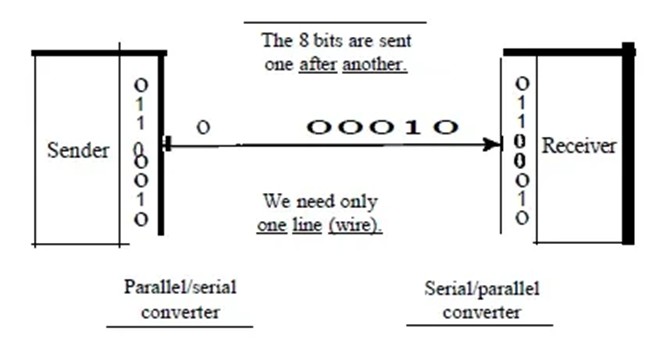

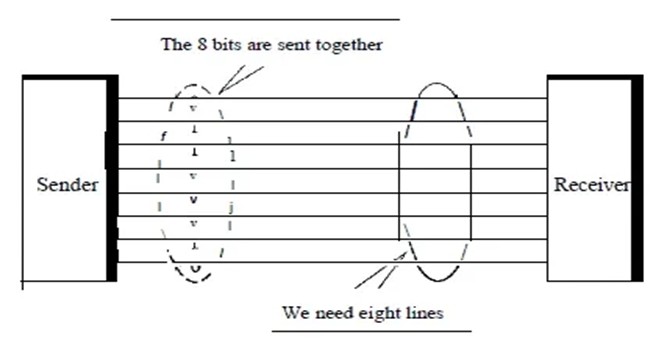

I Bit di dati nelle trasmissioni vengono raggruppati in due modi per essere inviati: Seriale e Parallela.

Nella trasmissione seriale i bit vengono inviati in sequenza uno dopo l’altro, questo metodo di trasmissione è utilizzata dai dispositivi per comunicare in una rete. I dispositivi di trasmissione dei dati però, al loro interno, utilizzano la trasmissione parallela, pertanto, nel punto di interfaccia tra dispositivo e linea vengono utilizzati dei convertitori, da seriale a parallelo e da parallelo a seriale.

Nella trasmissione parallela, i dati binari sono raggruppati in bit, il numero di gruppi corrisponde al numero di thread tra mittente e destinatario, questi vengono trasmessi simultaneamente. Questo metodo consente la trasmissione di gruppi di bit più velocemente rispetto alla trasmissione seriale con la necessità di avere linee separate per ogni bit. Questo tipo di connessione è utilizzata principalmente all’ interno dei processori

NB: Anche se oggi la maggior parte delle comunicazioni in rete avviene in modalità seriale, è importante sapere che i dispositivi stessi (come router, access point, schede Wi-Fi) elaborano dati internamente in modalità parallela. I convertitori seriale↔parallelo (e viceversa) sono integrati nei chipset per tradurre i dati in modo efficiente tra le due modalità, a seconda del contesto di trasmissione.

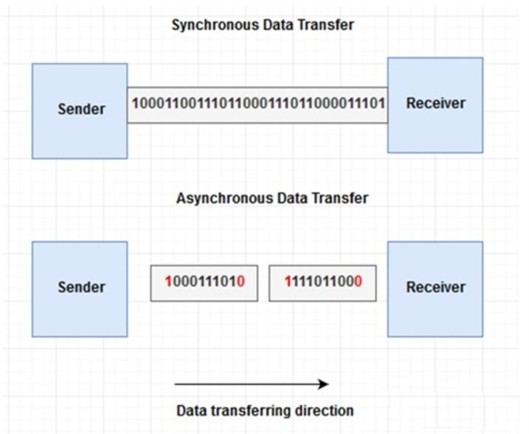

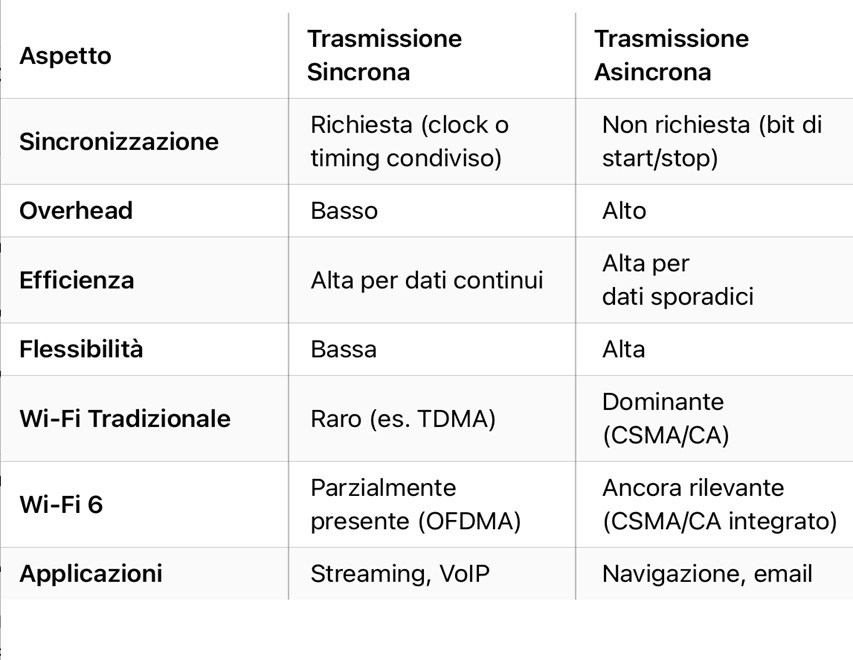

Ogni volta che trasmettiamo dati in rete, non conta solo cosa comunichiamo, ma anche come lo facciamo. In particolare, la trasmissione dei dati in queste reti può essere classificata in due categorie principali: sincrona e asincrona. Questi approcci differiscono nel modo in cui i dispositivi coordinano il trasferimento dei dati, influenzando efficienza, latenza e adattabilità. Questo documento esplora i principi teorici, i meccanismi operativi, gli standard associati e le evoluzioni recenti, con particolare attenzione al contesto delle reti Wi-Fi.

La trasmissione sincrona si basa su una sincronizzazione temporale precisa tra il trasmettitore e il ricevitore. I dati vengono inviati in flussi continui o blocchi regolari, coordinati da un segnale di clock condiviso o da un timing prestabilito.

Nella trasmissione asincrona, i dati vengono inviati senza un clock condiviso. Ogni pacchetto include bit di controllo (start e stop) per segnalare l’inizio e la fine della trasmissione, permettendo al ricevitore di interpretare i dati correttamente.

| Caratteristica | Trasmissione Sincrona | Trasmissione Asincrona |

| Sincronizzazione | Richiesta (clock o scheduling) | Non richiesta |

| Overhead | Basso | Alto (bit start/stop per pacchetto) |

| Efficienza | Alta per dati continui | Alta per dati sporadici |

| Complessità | Maggiore | Minore |

| Latenza | Prevedibile | Variabile |

| Esempi tipici | Streaming, VoIP, TSN | Navigazione web, E-mail, Wi-Fi base |

La trasmissione sincrona si distingue per la necessità di una sincronizzazione temporale precisa tra trasmettitore e ricevitore. In questo caso, i dati fluiscono in blocchi regolari o in un flusso continuo, guidati da un segnale di clock condiviso o da un timing prestabilito. Questo approccio si rivela particolarmente adatto a scenari come lo streaming multimediale o le comunicazioni VoIP, dove la costanza è cruciale. L’assenza di bit di delimitazione riduce l’overhead, garantendo un’elevata efficienza, anche se ciò comporta una maggiore complessità nella gestione della sincronizzazione e una ridotta flessibilità in contesti di traffico variabile.

Al contrario, la trasmissione asincrona opera senza un clock condiviso, affidandosi a bit di start e stop per delimitare ogni pacchetto. Questa caratteristica la rende flessibile e ideale per applicazioni con traffico intermittente, come la navigazione web o la posta elettronica, anche se l’aggiunta di bit di controllo aumenta l’overhead, penalizzando l’efficienza nei flussi continui. La semplicità di implementazione e l’adattabilità a reti dinamiche ne fanno una soluzione ampiamente adottata.

Il cuore delle reti Wi-Fi tradizionali, dagli standard 802.11a fino a 802.11ac, è il protocollo CSMA/CA (Carrier Sense Multiple Access with Collision Avoidance), un meccanismo asincrono. Qui, i dispositivi monitorano il canale per verificarne la disponibilità: se libero, trasmettono; se occupato, attendono un intervallo casuale noto come back-off prima di ritentare. Questo sistema si adatta bene a reti con molteplici dispositivi in competizione, risultando efficace per traffico irregolare, sebbene tenda a generare collisioni e ritardi in ambienti congestionati, limitandone la scalabilità e la prevedibilità della latenza.

Nonostante la predominanza della sincronia, tracce di sincronizzazione emergono in alcuni contesti storici. Il TDMA (Time Division Multiple Access), utilizzato in reti wireless pre-802.11, suddivide il tempo in slot dedicati, mentre i Beacon Frames degli standard 802.11 forniscono una sincronizzazione minima, con segnali periodici trasmessi dagli Access Point per allineare i client su parametri come il Timing Synchronization Function (TSF), pur senza alterare il carattere asincrono della trasmissione dati.

La Trasmissione Sincrona nelle Reti WiFi per Industria 4.0 e Automazione

L’Industria 4.0 si basa su connettività avanzata, automazione e intelligenza artificiale per migliorare l’efficienza e la produttività nei processi industriali. La trasmissione sincrona nelle reti WiFi gioca un ruolo fondamentale per garantire comunicazioni a bassa latenza tra macchinari, robot e sistemi di controllo. In questo esempio analizziamo le principali tecnologie impiegate per la sincronizzazione dei dispositivi nelle reti WiFi industriali, con un focus su Time-Sensitive Networking (TSN) e Wi-Fi 6/6E. Viene inoltre esaminata l’integrazione tra Wi-Fi e reti 5G private, con particolare attenzione alle applicazioni pratiche e ai benefici in termini di efficienza produttiva, sicurezza e flessibilità operativa.

Negli ultimi anni, la digitalizzazione dell’industria ha portato alla nascita del concetto di Industria 4.0, caratterizzato dall’integrazione di dispositivi intelligenti, robotica avanzata e connettività per ottimizzare i processi produttivi. In questo contesto, la trasmissione sincrona dei dati nelle reti WiFi è essenziale per applicazioni time-critical, dove anche un minimo ritardo nella comunicazione può compromettere l’efficienza operativa.

Le reti WiFi tradizionali, basate su meccanismi di accesso casuale al canale (es. CSMA/CA), non sono progettate per garantire latenze deterministiche. Tuttavia, con l’introduzione di Wi-Fi 6 (802.11ax) e tecnologie come Time-Sensitive Networking (TSN), è ora possibile implementare trasmissioni a bassa latenza e alta affidabilità anche su reti wireless.

Analizziamo quindi le soluzioni di trasmissione sincrona nel contesto industriale, identificando le tecnologie chiave e i loro impatti sulle applicazioni di automazione.

Time-Sensitive Networking (TSN) su WiFi

Il Time-Sensitive Networking (TSN) è un insieme di standard IEEE 802.1 che permette il trasferimento deterministico dei dati nelle reti wireless, garantendo latenze prevedibili e sincronizzazione temporale precisa.

Le caratteristiche principali di TSN includono:

• IEEE 802.1AS: sincronizzazione dell’orologio di tutti i dispositivi in rete per ridurre la variabilità della latenza.

• IEEE 802.1Qbv: meccanismi di time-aware scheduling per garantire l’invio dei pacchetti in intervalli temporali specifici.

• Prioritizzazione del traffico: i pacchetti critici hanno precedenza rispetto al traffico meno urgente.

Con lo standard 802.11ax, noto come Wi-Fi 6, il panorama della trasmissione si evolve grazie all’introduzione delle OFDMA (Orthogonal Frequency Division Multiple Access). Questo meccanismo segmenta il canale in sottocanali, o Resource Units, assegnati a dispositivi diversi in modo temporizzato. Pur non raggiungendo una sincronizzazione completa, la OFDM riduce la casualità tipica del CSMA/CA attraverso una programmazione centralizzata gestita dall’Access Point, migliorando l’efficienza e la capacità multiutente in ambienti densi, con una significativa riduzione di latenza e collisioni.

Un ulteriore elemento di controllo è rappresentato dai Trigger Frames, inviati dall’Access Point per coordinare le trasmissioni dei client. Questo sistema attenua la dipendenza dal backoff casuale, rendendo il processo più prevedibile.

Wi-Fi 6 e OFDM per la Comunicazione Industriale

Wi-Fi 6 (802.11ax) introduce il Multiple Access a Divisione di Frequenza Ortogonale (OFDM), una tecnica che consente di suddividere il canale in più sotto-canali (Resource Units, RU) per assegnare a ciascun dispositivo uno slot temporale dedicato.

Questa tecnologia porta significativi vantaggi in ambito industriale:

L’adozione di reti 5G private negli impianti industriali consente di combinare la copertura e l’affidabilità del 5G con la flessibilità del Wi-Fi 6 per la comunicazione interna.

L’integrazione del Wi-Fi 6 + 5G: ha diversi vantaggi:

Nei moderni impianti produttivi, i robot collaborativi (cobot) devono operare in perfetta sincronia con gli esseri umani e altri macchinari. La comunicazione sincrona permette di evitare ritardi nei movimenti, riducendo il rischio di collisioni o errori di assemblaggio. Ad esempio, in un’azienda manifatturiera che utilizza bracci robotici connessi in Wi-Fi 6 e TSN per l’assemblaggio di componenti elettroniche, grazie alla sincronizzazione precisa dei dati, ogni robot riceve i comandi con una latenza prevedibile, garantendo operazioni coordinate.

Nei magazzini automatizzati, gli AGV (Automated Guided Vehicles) devono ricevere istruzioni in tempo reale per evitare ostacoli e ottimizzare i percorsi di navigazione.

In un centro logistico che impiega AGV connessi a una rete Wi-Fi 6, utilizzando OFDM per assegnare slot temporali specifici a ogni veicolo, questo riduce le interferenze e garantisce la trasmissione istantanea dei comandi di movimento.

L’uso di sensori IoT connessi in Wi-Fi permette di raccogliere dati sullo stato delle macchine e prevedere guasti prima che si verifichino. La sincronizzazione dei dati è fondamentale per analizzare in tempo reale le anomalie operative.

In un impianto di produzione, con centinaia di sensori smart che monitorano temperatura, vibrazioni e consumo energetico delle macchine, attraverso un sistema TSN, i dati vengono trasmessi in modo sincrono al cloud per l’analisi predittiva, riducendo i tempi di fermo macchina.

Vantaggi della Trasmissione Sincrona in WiFi

Le sfide ed i limiti di questa implementazione pongono l’accento su alcuni aspetti che necessitano certamente di attenzioni particolari intervenendo sulla necessità di allocazione di risorse radio in modo ottimale per evitare interferenze e congestioni.

Un altro aspetto non trascurabile sono i “Requisiti dell’ infrastruttura” che, per l’implementazione del Wi-Fi 6 e del TSN richiede aggiornamenti hardware ed una conseguente ed inevitabile protezione dei dati trasmessi tra macchinari e cloud.

E’ indubbio quindi che l’adozione di reti Wi-Fi sincrone, grazie a tecnologie come TSN e Wi-Fi 6, sta rivoluzionando l’Industria 4.0, permettendo comunicazioni affidabili e a bassa latenza tra dispositivi industriali. L’integrazione con il 5G rappresenta un ulteriore passo avanti, offrendo una soluzione ibrida per garantire prestazioni ottimali in ambienti complessi.

Lo sviluppo del Wi-Fi 7 potrebbe portare ulteriori miglioramenti nella trasmissione sincrona, riducendo ulteriormente la latenza e aumentando l’efficienza energetica delle reti industriali.

Si consideri un tipico ambiente aziendale in cui diversi utenti utilizzano la rete WiFi per differenti attività:

In questo scenario, tutti i dispositivi condividono lo stesso access point (AP) WiFi e competono per l’accesso al canale di trasmissione.

l meccanismo CSMA/CA (Carrier Sense Multiple Access with Collision Avoidance), utilizzato in tutte le reti Wi-Fi tradizionali, funziona secondo un principio semplice:

“ascolta prima di parlare”.

Ogni dispositivo verifica che il canale sia libero prima di iniziare a trasmettere. Se rileva traffico, attende un intervallo di tempo casuale (backoff) e ritenta più tardi.

Questo modello ha due grandi vantaggi:

Ma presenta limiti strutturali:

In un ambiente affollato, più dispositivi tentano di trasmettere contemporaneamente. Ne derivano collisioni, ritrasmissioni, e un drastico aumento di:

Fortunatamente, esistono tecniche consolidate per trasformare la trasmissione Wi-Fi da best-effort a gestita, assegnando priorità al traffico importante e limitando l’impatto dei dispositivi meno critici.

Il WMM (Wi-Fi Multimedia subset di 802.11e) è lo standard QoS più usato nelle reti Wi-Fi moderne. Divide il traffico in quattro categorie di priorità:

| Classe | Tipologia di traffico | Priorità |

| Voice | VoIP, chiamate audio | 🔝 Alta |

| Video | Streaming, video call | 🔼 Media |

| Best Effort | E-mail, web, cloud documenti | 🔽 Bassa |

| Background | Backup, aggiornamenti, download pesanti | 🔚 Minima |

WMM assegna a ciascuna classe:

In pratica: una videochiamata viene favorita rispetto a un backup automatico in background, evitando che un traffico secondario comprometta un’attività come la video chiamata che richiede un flusso continuo e stabile.

I test effettuati in reti aziendali mostrano che la trasmissione asincrona è adatta per attività best-effort, come la navigazione web e il trasferimento di file, ma presenta limitazioni per applicazioni time-sensitive, come la telepresenza e il controllo remoto di dispositivi. Per mitigare questi problemi, vengono spesso implementate tecniche di QoS (Quality of Service) e meccanismi di prioritizzazione del traffico.

t1) Tabella dettagliata che confronta le prestazioni della rete WiFi aziendale per applicazioni best-effort e time-sensitive, con e senza QoS (Quality of Service).

| Tipo di Applicazione | Latenza Senza QoS (ms) | Latenza Con QoS (ms) | Packet Loss Senza QoS (%) | Packet Loss Con QoS (%) | Jitter Senza QoS (ms) | Jitter Con QoS (ms) | Criticità della Trasmissione |

| Navigazione Web | 30 | 25 | 0.5% | 0.3% | 5 | 3 | 🟢 Bassa (Best-Effort) |

| Download File | 40 | 35 | 0.7% | 0.5% | 8 | 4 | 🟢 Bassa (Best-Effort) |

| Streaming Video | 120 | 40 | 3% | 1% | 20 | 8 | 🟠 Media (Parzialmente Sensibile) |

| Videoconferenza (Zoom/Teams) | 150 | 50 | 5% | 1% | 30 | 10 | 🔴 Alta (Time-Sensitive) |

| Controllo Remoto IoT | 200 | 60 | 7% | 1.5% | 50 | 12 | 🔴 Critica (Time-Sensitive) |

Analizzando le tabelle ne deduciamo che:

Le applicazioni Best-Effort (Navigazione Web e Download):

Le applicazioni con Latenza Sensibile (Streaming Video e Videoconferenza):

Le Applicazioni Time-Sensitive Critiche (Controllo Remoto IoT):

Risulta quindi che QoS ha un impatto minimo sulle applicazioni best-effort, che possono funzionare bene anche senza priorità nella rete.

Per applicazioni time-sensitive, il QoS è fondamentale per garantire prestazioni stabili e ridurre problemi di latenza e perdita di pacchetti.

Senza QoS, il controllo remoto e le videoconferenze subiscono ritardi significativi, compromettendo l’usabilità delle applicazioni.

La trasmissione asincrona, quindi, è una caratteristica intrinseca delle reti WiFi basate su CSMA/CA, fornendo un meccanismo di accesso al canale efficiente ma non deterministico. Sebbene sia adatta per la maggior parte delle applicazioni di rete tradizionali, presenta limitazioni per scenari in cui la latenza deve essere prevedibile e controllata.

La trasmissione sincrona richiede un clock condiviso, presenta un basso overhead ed eccelle nei flussi continui, come streaming e VoIP, ma manca di flessibilità. La trasmissione asincrona, priva di sincronizzazione rigida, comporta un overhead maggiore ed è più efficace per dati sporadici, come navigazione ed E-mail, grazie alla sua adattabilità. Nel Wi-Fi tradizionale, il CSMA/CA domina come approccio asincrono, mentre con Wi-Fi 6 OFDM introduce elementi sincroni, pur mantenendo una base asincrona.

La pianificazione di una rete è fondamentale per un’implementazione di successo, mira a raccogliere/validare gli aspetti progettuali necessari per una determinata soluzione. La sezione seguente illustra una parte della progettazione e della pianificazione per la rete LAN wireless. Gli elementi progettuali influenzano la progettazione della WLAN, ma anche di altri componenti dell’architettura (ad esempio, LAN, WAN, sicurezza, ecc.).

In un’epoca in cui il Wi-Fi è diventato il sistema nervoso digitale di aziende, scuole, ospedali e spazi pubblici, progettare correttamente una rete wireless non è più un esercizio tecnico: è una sfida strategica. Non basta garantire la copertura del segnale. Bisogna assicurare capacità, sicurezza, affidabilità e scalabilità.

Il primo passo è condurre una doppia indagine: una sulla copertura, l’altra sulla capacità. Non basta che il segnale arrivi ovunque: deve reggere il carico di connessioni simultanee, senza rallentamenti o disconnessioni.

Occorre valutare quanti utenti utilizzeranno la rete, con quanti dispositivi per ciascuno (smartphone, laptop, o, tablet…) e quali tipologie. La scelta e il numero degli Access Point (AP) devono rispecchiare questa analisi. In ambienti ad alta densità – come auditorium o open space – può essere preferibile utilizzare bande strette da 20 MHz, che riducono le interferenze e migliorano la distribuzione del traffico.

Una rete Wi-Fi può teoricamente trasmettere decine di SSID, ma nella pratica ogni SSID aggiuntivo genera overhead radio, rubando tempo utile alla trasmissione dei dati. La raccomandazione di solito è quella di: non superare i 5 SSID per ogni AP, e idealmente fermarsi a 3 per ambiente condiviso.

Per evitare la proliferazione inutile di SSID, si consiglia di adottare l’assegnazione di VLAN dinamica tramite autenticazione RADIUS. Questo approccio consente di segmentare il traffico in modo logico, assegnando automaticamente ogni utente o dispositivo alla VLAN corretta in base alle credenziali di accesso e ai relativi privilegi.

In questo modo, con un unico SSID, è possibile gestire più profili di accesso, creando così una rete più ordinata, sicura e performante.

NB: Un errore comune è creare un SSID per ogni VLAN. Le ultime best practice suggeriscono l’opposto: un SSID per ogni profilo d’uso (dipendenti, ospiti, IoT, esterni), sfruttando l’autenticazione per distinguere ruoli e assegnare dinamicamente le policy corrette.

La visibilità degli SSID è spesso oggetto di dibattito. Alcuni preferiscono nascondere le reti non pubbliche, ma questo approccio offre benefici minimi in termini di sicurezza. Gli SSID nascosti continuano a trasmettere sonde 802.11, e i dispositivi che le cercano espongono potenzialmente i loro dati.

Inoltre, nascondere un SSID richiede configurazioni manuali su ogni dispositivo, aumentando il carico per il team IT. Meglio allora usare tag sugli Access Point per trasmettere ogni SSID solo nelle zone in cui è necessario, senza rendere la rete invisibile né ubiqua.

Ne abbiamo parlato anche nel nostro articolo della rubrica: “Proteggere il WiFi nascondendo il nome? Si tratta di una falsa sicurezza”

Quando si sceglie la crittografia, il principio è semplice: massima sicurezza compatibile con tutti i dispositivi connessi. WPA 3 è lo standard più sicuro, ma non tutti i clienti lo supportano. In questi casi, WPA2 rappresenta spesso il miglior compromesso.

Attenzione alla modalità mista WPA2/WPA 3: può causare instabilità e comportamenti imprevedibili. È meglio segmentare gli accessi e garantire che ogni SSID utilizzi il livello di crittografia più alto possibile, ma supportato da tutti i client.

Infine, è fondamentale tenere aggiornato il firmware degli Access Point e verificare regolarmente i changelog dei produttori: molte vulnerabilità note vengono corrette proprio tramite aggiornamenti, e ignorarli può aprire falle inattese.

La qualità di una rete wireless non dipende solo dalla potenza del segnale, ma da come viene organizzata, segmentata e monitorata. Ecco alcune regole fondamentali:

Una rete ben progettata è invisibile all’utente… ma fa la differenza ogni giorno.

In una rete wireless ben progettata, la qualità del servizio non si improvvisa. A fare la differenza è spesso la capacità di gestire in modo intelligente il traffico dati, specialmente in ambienti ad alta densità di utenti. Qui entra in gioco il traffic shaping, una funzione avanzata ma essenziale, che permette di modellare dinamicamente la banda disponibile in base a criteri predefiniti.

Il primo livello di ottimizzazione si applica direttamente agli Access Point. È infatti raccomandato configurare il traffic shaping sul bordo di accesso, ossia sugli AP stessi, dove il traffico incontra per la prima volta la rete cablata.

Una buona prassi nei contesti ad alta densità (aule universitarie, sale conferenza, eventi) è limitare la banda per utente a 5 Mbps. Questo garantisce un’esperienza fluida senza saturare il canale radio. In casi particolari – per dispositivi critici o applicazioni come Webex o Teams – è possibile definire eccezioni specifiche, modulando la priorità in base a singoli client, host o sottoreti.

Un’opzione interessante può essere quella del tipo Speed Burst di Cisco Meraki, che consente di quadruplicare temporaneamente il limite assegnato per 5 secondi, offrendo una rapida accelerazione in risposta a picchi brevi di traffico (come il caricamento di una presentazione o un video educativo).

Solitamente le piattaforme di gestione WiFi consentono di scegliere tra regole predefinite oppure personalizzabili. Le regole vengono applicate in ordine dall’alto verso il basso, e il traffic shaping può essere costruito su base:

L’approccio può essere globale (per tutti gli utenti di un SSID), oppure granulare: ad esempio, si può assegnare un profilo a gruppi LDAP, ad attributi RADIUS, a device specifici, o addirittura al singolo utente tramite il suo client page. La priorità segue una gerarchia ben definita, dove le policy locali sovrascrivono quelle globali, garantendo flessibilità senza compromettere il controllo centrale.

NB: Nella maggior parte dei casi, lo shaping non agisce sulla velocità radio (PHY rate), ma sul flusso di traffico reale che attraversa l’infrastruttura cablata. Si tratta quindi di una gestione “a valle” che incide direttamente sull’efficienza complessiva del backbone di rete.

Un altro vantaggio chiave offerto dagli Access Point evoluti è la capacità di ottimizzare la trasmissione video e ridurre il rumore radio.

Attraverso il protocollo IGMP, i pacchetti multicast vengono convertiti in unicast, permettendo di trasmettere contenuti video in alta qualità a molti client contemporaneamente, senza congestione. Questo è particolarmente utile in contesti educativi, dove decine di studenti possono guardare la stessa lezione in streaming senza penalizzare a vicenda.

Gli stessi AP limitano automaticamente i broadcast duplicati, evitando tempeste di pacchetti che saturano la banda e consumano rapidamente la batteria dei dispositivi mobili. In altre parole, non solo la rete è più veloce, ma anche più efficiente dal punto di vista energetico.

Il Wi-Fi, per natura, nasce equo ma ingenuo: tutti possono parlare, ma nessuno ha il controllo.

Con le tecniche sopra descritte, possiamo dare le giuste priorità e performance a ciò che conta tenendo sotto controllo il resto.

Un requisito oggi essenziale, soprattutto dove la rete wireless non è più un servizio di supporto, ma il cuore pulsante della produttività.

L’espansione nella banda dei 6 GHz con Wi-Fi 6E e l’arrivo di Wi-Fi 7 (802.11be) segnano un ulteriore passo avanti. Tecnologie come il Multi-Link Operation (MLO) consentono l’uso simultaneo di più bande, richiedendo una sincronizzazione più avanzata per rispondere alla crescente densità di dispositivi, inclusi quelli IoT. Il futuro delle reti Wi-Fi sembra orientarsi verso un equilibrio tra la flessibilità della sincronia e l’efficienza della sincronia, con protocolli ibridi capaci di adattarsi dinamicamente al traffico. Il Diagramma 6: Evoluzione degli Standard Wi-Fi traccia questa transizione, mostrando il passaggio da un approccio asincrono puro a un modello ibrido lungo la linea temporale degli standard.

Le reti Wi-Fi hanno tradizionalmente privilegiato l’asincronia, incarnata dal CSMA/CA, per la sua capacità di adattarsi a scenari dinamici. Con Wi-Fi 6 e l’adozione delle OFDMA, tuttavia, si assiste a un’integrazione di elementi sincroni che ottimizzano efficienza e scalabilità e con il Wi-Fi 7 potrebbero migliorare la gestione della trasmissione dati, riducendo la variabilità della latenza e ottimizzando le prestazioni delle reti wireless.

In prospettiva futura l’adozione di reti ibride Wi-Fi 6/5G e tecniche avanzate di QoS e Edge computing potrebbe migliorare ulteriormente le prestazioni della trasmissione asincrona in ambienti ad alta densità di dispositivi.

Con Wi-Fi 6E, Wi-Fi 7 e l’integrazione con reti 5G private, ci avviciniamo a un modello di rete dinamico e adattivo, capace di bilanciare efficienza, sicurezza e bassa latenza. Ma attenzione: maggiore complessità equivale a maggiore esposizione. MLO, OFDMA, slicing e scheduling dinamico introducono nuovi vettori d’attacco, specialmente in ambienti OT e industriali.

Noi di RHC pensiamo sia il momento di investire in competenze, per poter gestire in modo consapevole le reti Wireless. Segmentazione, client isolation, QOS e traffic shaping, e soprattutto monitoraggio continuo e threat detection a livello di accesso. La rete Wi-Fi, da semplice comodità, è diventata parte integrante della superficie di rischio aziendaleLa vera sfida non è scegliere tra sincrono e asincrono, ma sapere quando e dove usarli. Le reti ibride del futuro (Wi-Fi 6/7, 5G, edge computing) vanno proprio in questa direzione: adattare il comportamento della rete al tipo di traffico, e non il contrario.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…