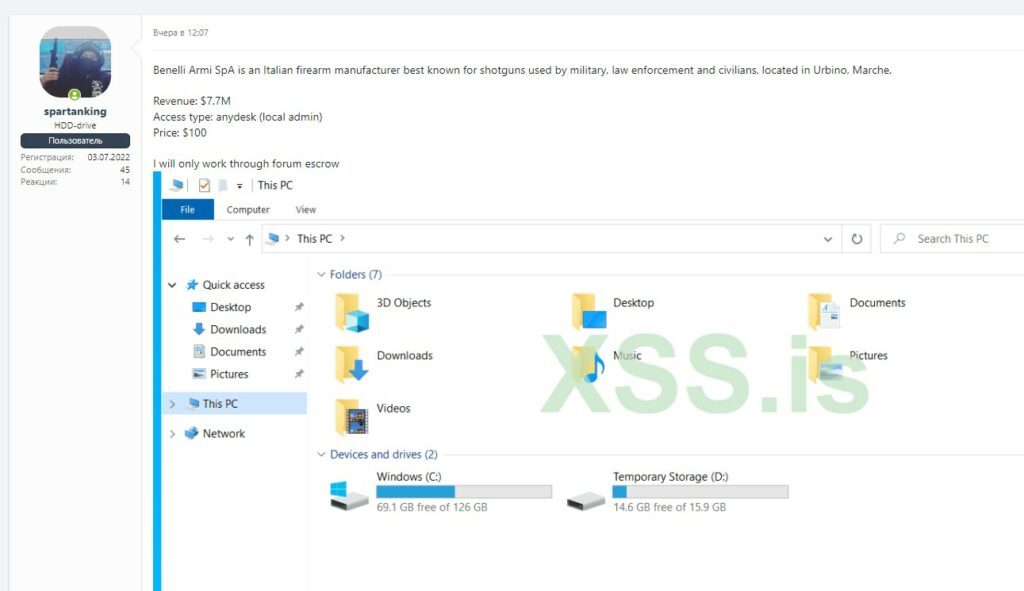

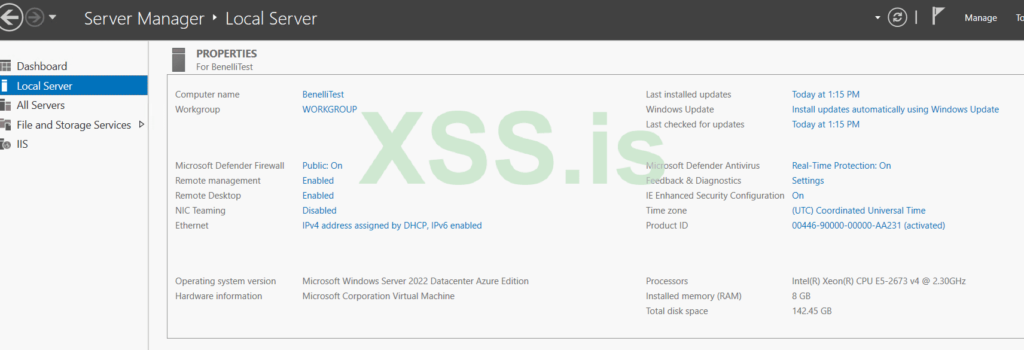

Il 17 settembre 2023, un “Initial Access Broker” (IAB) ha pubblicato un post su un noto forum underground in lingua russa, in cui propone la vendita di un presunto accesso a un desktop remoto appartenente a un’azienda italiana. Attualmente, non possiamo confermare l’accuratezza delle affermazioni fatte da questo individuo, ma il gruppo di minaccia offre l’accesso – apparentemente a un desktop remoto – associato ad una organizzazione italiana, al prezzo di 100 dollari.

Nel suo post, il criminale informatico ha anche fornito informazioni aggiuntive, sostenendo che l’azienda ha registrato un fatturato di 7,7 milioni di dollari.

Questi dettagli risultano estremamente rilevanti per quanto riguarda la vendita di tali accessi, poiché le cybergang ransomware che acquistano questo tipo di accesso possono già avere un’idea dell’importo del riscatto che potrebbero richiedere all’azienda coinvolta.

Va notato che la veridicità di queste informazioni deve ancora essere confermata, ma questa situazione evidenzia la crescente minaccia posta dagli Initial Access Brokers e l’importanza della sicurezza informatica per proteggere le aziende da tali potenziali attacchi.

I broker di accesso (o “Initial Access Brokers” in inglese) sono individui o gruppi che si specializzano nel compromettere inizialmente i sistemi informatici delle vittime e quindi vendere l’accesso non autorizzato a questi sistemi a gruppi di ransomware o altri attori malintenzionati.

Questi broker svolgono un ruolo cruciale nella catena di attacchi ransomware, poiché forniscono agli attori del ransomware un punto d’ingresso nei sistemi delle vittime.

Ecco come funziona tipicamente il processo dei broker di accesso:

Ci sono diverse ragioni per cui le gang di ransomware si affidano ai broker di accesso:

Va notato che le attività dei broker di accesso sono illegali e dannose per le vittime. La prevenzione delle attività dei broker di accesso richiede una rigorosa sicurezza informatica, inclusa la gestione delle vulnerabilità, il monitoraggio della rete e l’addestramento dei dipendenti per riconoscere le minacce.

Quando un’azienda viene a conoscenza che un broker di accesso sta mettendo in vendita l’accesso alle proprie reti, è essenziale adottare misure immediate per affrontare la minaccia e proteggere la propria infrastruttura. Ecco una serie di passi che un’azienda dovrebbe intraprendere in una situazione del genere:

Comprendere l’evoluzione di questo tipo di minaccia nel tempo è un fattore determinante oggi.

Questa è l’importanza strategica della cyber threat intelligence (CTI) nel panorama delle minacce di oggi. Lavorando in questo modo è possibile competere sullo stesso piano con i criminali informatici e quindi rispondere prontamente agli attacchi informatici, prima che questi si verifichino.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…