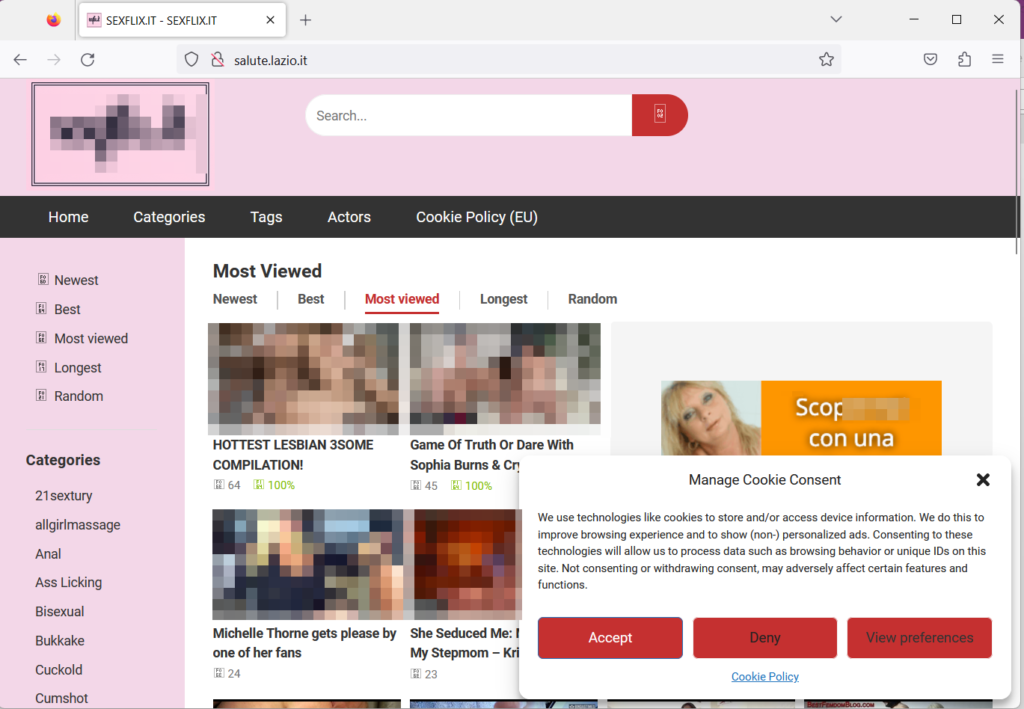

Nell’era digitale in cui viviamo, la sicurezza online è diventata una priorità imprescindibile. Ma cosa succede quando un’apparentemente affidabile sottodominio, come “salute.lazio.it”, viene compromesso e utilizzato per ospitare contenuti espliciti?

Si tratta di una reale compromissione di un sotto dominio oppure della possibilità data a chiunque di poter registrare un sito sotto la radice “lazio.it”?

In questo articolo andremo ad esplorare tutto questo.

Intanto ricordiamo che il sotto-dominio “salute.lazio.it” non deve essere confuso con il legittimo dominio “salutelazio.it”. Nel nostro scenario, è all’interno di “salute.lazio.it” che sono stati pubblicati contenuti e materiale esplicito appartenente alla radice lazio.it.

Come sappiamo, il sito della regione Lazio punta al dominio lazio.it ed è appunto regione.lazio.it.

Esistono moltissimi sotto domini che finiscono con lazio.it e tutti sono di interesse regionale come ad esempio https://anaao.lazio.it/, https://dati.lazio.it/, https://memoria.lazio.it/ ecc…

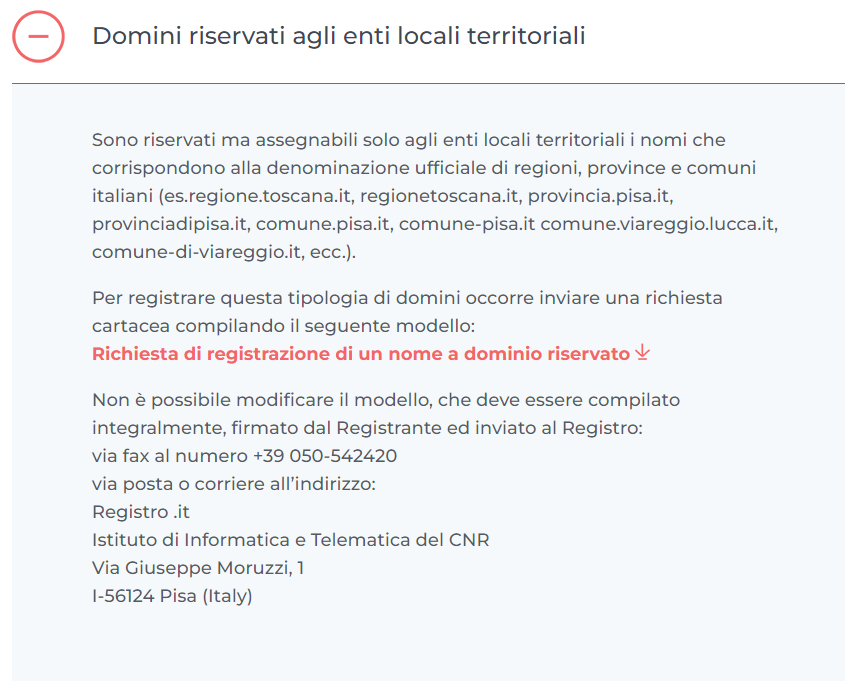

Il dominio in questione, Lazio.it, è un dominio riservato (come riportato sul nic.it). Si tratta di uno tra i domini relativi a regioni, provincie e comuni italiani che non possono essere acquisiti e sono di gestione del NIC. I sotto domini quindi, possono essere registrati da chiunque, ma nello specifico: “Tra i domini .it riservati ma assegnabili solo a specifiche categorie, vi sono anche quelli che identificano l’Italia. Questi nomi sono assegnabili solo a organismi governativi.”

E ovviamente un sito con contenuti espliciti non può essere relativo ad un “organismo governativo”. Giovanni Pollola, un membro di Red Hot Cyber, ha proceduto a registrare il sotto dominio malattia.lazio.it e il tutto ha dato esito positivo.

Questo sta a significare che occorre una revisione dei processi interni del NIC per la registrazione dei sotto domini, pena la proliferazione di contenuti SPAM o di varia natura sotto le “radici” italiane.

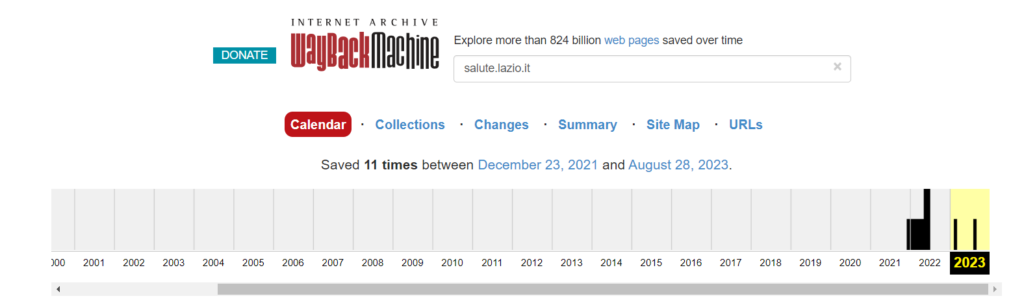

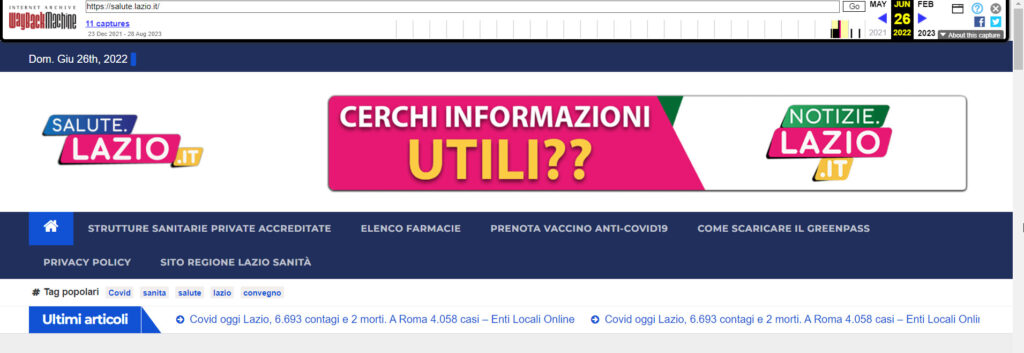

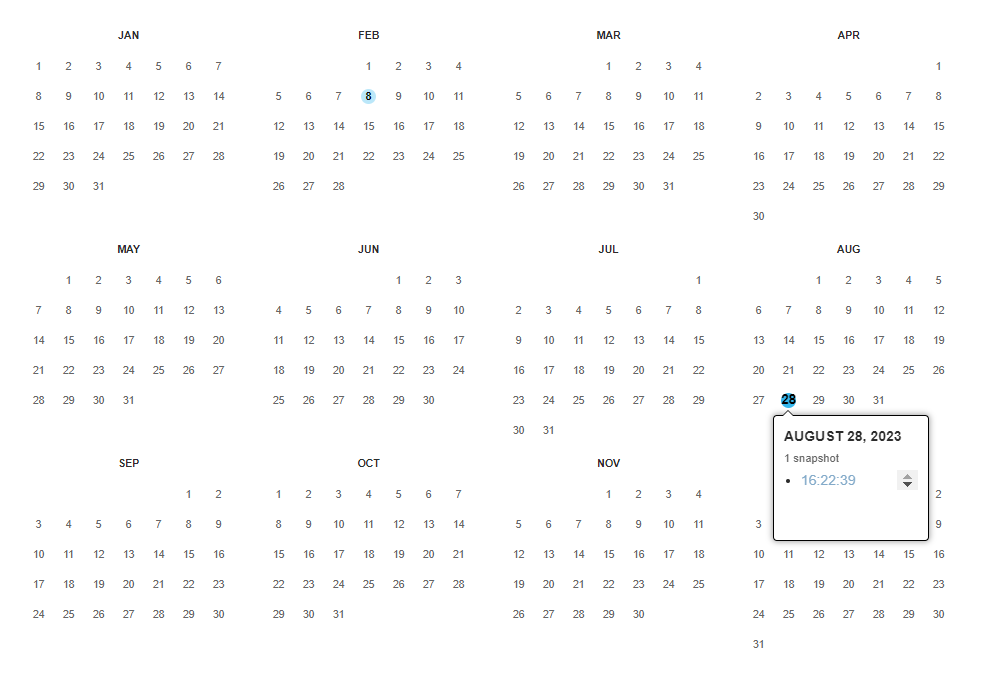

Siamo andati anche a visitare il sito utilizzando la wayback machine per comprendere la storia e la movimentazione di questo sotto dominio. Il sito in questione, ha avuto delle movimentazioni tra dicembre 2021 e il 28 agosto 2023.

Il sito in questione, il 26 gennaio del 2022 si presentava in questo modo, pertanto non erano presenti alcun contenuto esplicito.

La trasformazione di un sottodominio istituzionale in un sito con contenuti hot è un probabile segno di compromissione della sicurezza, ma in questo caso è una mancanza di gestione dei domini “riservati” da parte del NIC.

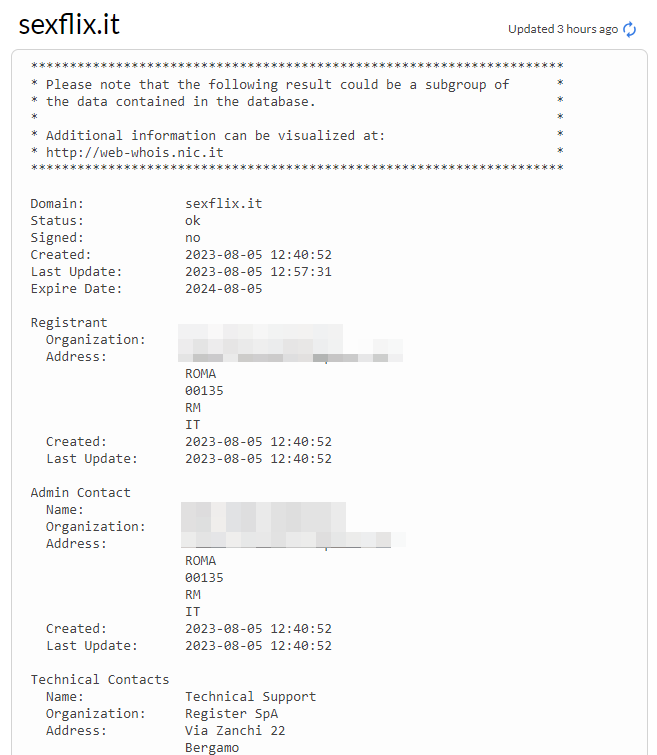

Accedendo al sotto dominio salute.lazio.it si accede ai contenuti del sito https://sexflix.it regolarmente registrato.

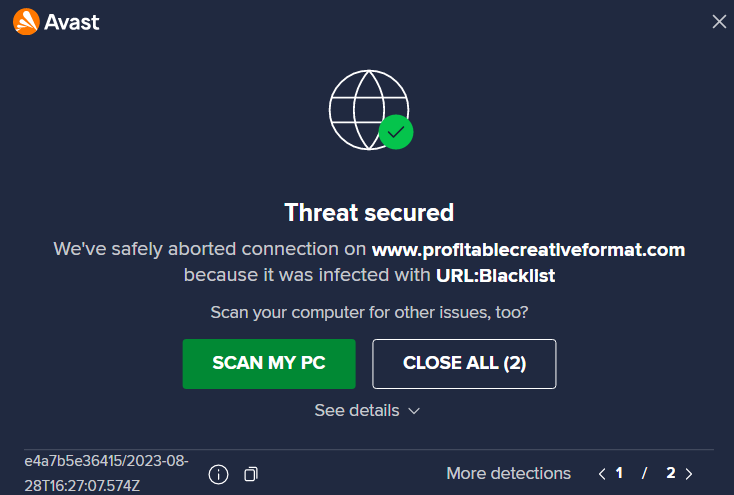

La cosa interessante da notare è che accedendo https://sexflix.it non vengono riportati alert dall’antivirus, mentre accedendo a salute.lazio.it viene riportato il seguente messaggio di attenzione.

Una situazione analoga, in una reale compromissione di un sotto dominio, potrebbe essere dovuta a diverse falle di sicurezza che i criminali informatici hanno sfruttato. Ecco alcune delle possibili cause:

In tutti questi scenari, la compromissione della sicurezza è un grave problema che richiede un’indagine approfondita per determinare la causa esatta e implementare le misure di sicurezza necessarie per risolvere il problema. Per prevenire tali situazioni, è fondamentale adottare pratiche di sicurezza robuste, comprese password sicure, aggiornamenti regolari del software e del CMS e monitoraggio costante della sicurezza del sito web.

La compromissione di un sottodominio può portare a diversi problemi di sicurezza, tra cui:

Per prevenire questi problemi, è essenziale adottare buone pratiche di sicurezza, come l’uso di password robuste, l’applicazione di patch regolari per software e CMS, la verifica delle credenziali degli utenti con accesso ai sottodomini e il monitoraggio costante per individuare attività sospette. Inoltre, un piano di risposta agli incidenti deve essere in atto per gestire tempestivamente qualsiasi compromissione.

Come nostra consuetudine, lasciamo sempre spazio ad una dichiarazione dell’azienda qualora voglia darci degli aggiornamenti su questa vicenda che saremo lieti di pubblicarla con uno specifico articolo dando risalto alla questione.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono accedere utilizzare la mail crittografata del whistleblower.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…