Gli esperti di sicurezza hanno scoperto che l’ultima vulnerabilità 0-day CVE-2024-21893, viene utilizzata per installare la nuova backdoor DSLog sui dispositivi vulnerabili. Il bug è relativo a Ivanti Connect Secure, Policy Secure e gateway ZTA.

Ricordiamo che due vulnerabilità zero-day CVE-2024-21893 e CVE-2024-21888, sono diventate note all’inizio di febbraio 2024. Il problema CVE-2024-21893 è una vulnerabilità SSRF lato server nel componente SAML. L’errore consente di ignorare l’autenticazione e ottenere l’accesso a determinate risorse su dispositivi vulnerabili (versioni 9.xe 22.x).

Sgli sviluppatori hanno prontamente rilasciato le correzioni per Ivanti Connect Secure 9.1R14.4, 9.1R17.2, 9.1R18.3, 22.4R2.2, 22.5R1.1 e 22.5R2.2. Hanno aggiornato anche Ivanti Policy Secure 22.5R1 .1 e ZTA versione 22.6R1.3. All’inizio di febbraio i ricercatori avevano già avvertito che la vulnerabilità sarebbe stata soggetta ad attacchi massicci da parte di aggressori. Inoltre, l’aumento del numero di attacchi è stato chiaramente facilitato da un exploit PoC, pubblicato dagli esperti di Rapid7 .

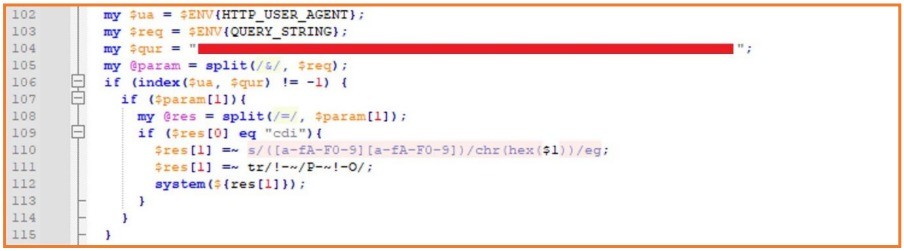

Secondo un nuovo rapporto di Orange Cyberdefense, lo sfruttamento riuscito del CVE-2024-21893 comporta l’installazione di una backdoor chiamata DSLog. Questa consente agli aggressori di eseguire comandi da remoto sui server Ivanti compromessi. Secondo i ricercatori, la nuova backdoor è stata scoperta per la prima volta il 3 febbraio 2024, dopo aver analizzato un dispositivo compromesso a cui non era stata applicata alcuna patch.

Dopo aver esaminato i registri del dispositivo compromesso, i ricercatori hanno scoperto una backdoor creata inviando richieste di autenticazione SAML contenenti comandi codificati. Questi comandi eseguivano operazioni come l’output delle informazioni di sistema in un file accessibile pubblicamente (index2.txt). L’obiettivo degli aggressori era condurre una ricognizione interna e confermare il loro accesso root.

Le successive richieste SAML sembravano tentativi di effettuare autorizzazioni di lettura/scrittura sul file system del dispositivo compromesso. Il compito principale della backdoor è eseguire comandi come root. Secondo gli esperti, DSLog è in grado di eseguire “qualsiasi comando” ricevuto dagli aggressori tramite richieste HTTP.

Alla fine, gli esperti hanno scoperto circa 700 server Ivanti violati infetti da DSLog. Inoltre, circa il 20% di questi dispositivi sono stati precedentemente colpiti da altre campagne malevole, mentre il resto era vulnerabile semplicemente a causa della mancanza di patch e misure di protezione.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…