I ricercatori di Volexity hanno recentemente collegato un gruppo di hacker pakistani a una campagna di spionaggio informatico rivolta alle agenzie governative indiane.

Le attività di questo gruppo sono monitorate con il nome in codice UTA0137. Nei loro attacchi gli hacker utilizzano un malware chiamato DISGOMOJI, scritto nel linguaggio Golang e progettato per infettare i sistemi basati su Linux.

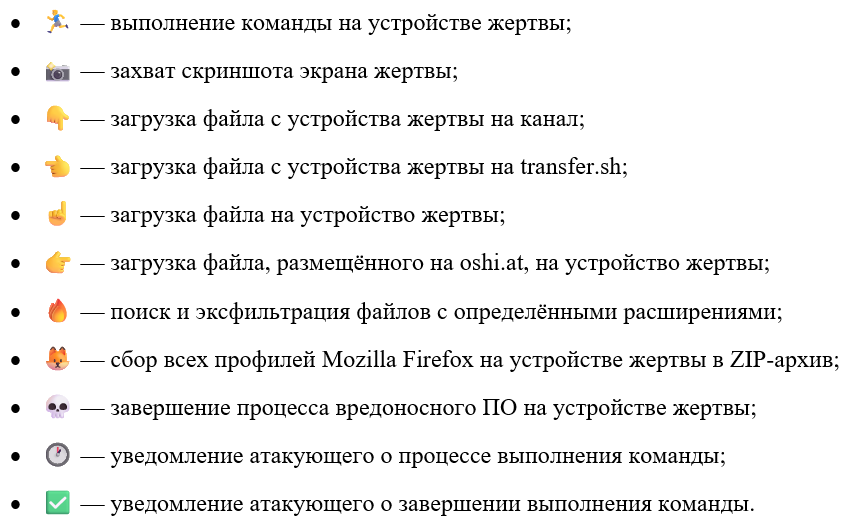

“Si tratta di una versione modificata del progetto pubblico Discord-C2, che utilizza il messenger Discord per il controllo, utilizzando emoji per trasmettere comandi dannosi“, riferiscono gli esperti di Volexity.

DISGOMOJI è uno strumento di spionaggio all-in-one che BlackBerry ha scoperto nel maggio di quest’anno mentre analizzava l’infrastruttura associata a Transparent Tribe, un gruppo di hacker con radici in Pakistan.

Gli attacchi iniziano con e-mail di phishing contenenti un file eseguibile Golang ELF confezionato in un archivio ZIP. Questo file scarica un documento che scarica silenziosamente il payload DISGOMOJI da un server remoto.

DISGOMOJI, essendo una versione personalizzata di Discord-C2, è progettato per raccogliere informazioni sull’host ed eseguire comandi ricevuti da un server Discord controllato da un utente malintenzionato. Utilizza un sistema unico di comandi inviati tramite emoji.

“Il malware crea un canale separato per se stesso sul server Discord, il che significa che ogni canale rappresenta una vittima separata“, ha aggiunto Volexity.

L’azienda ha scoperto diverse varianti di DISGOMOJI con la capacità di fornire persistenza, impedire l’esecuzione di processi DISGOMOJI duplicati, ottenere dinamicamente credenziali per connettersi al server Discord ed evitare analisi visualizzando informazioni false e messaggi di errore.

UTA0137 utilizza anche strumenti legittimi e open source come Nmap, Chisel e Ligolo per la scansione e il tunneling della rete e sfrutta la vulnerabilità DirtyPipe (CVE-2022-0847) per l’escalation dei privilegi sugli host Linux.

Un’altra tattica post-sfruttamento prevede l’utilizzo dell’utilità Zenity per visualizzare una finestra di dialogo dannosa mascherata da aggiornamento di Firefox per indurre gli utenti a ottenere le password.

“Gli aggressori sono riusciti a infettare diverse vittime utilizzando il loro malware basato su Golang, DISGOMOJI”, ha affermato Volexity. “UTA0137 ha migliorato DISGOMOJI nel tempo.”

Pertanto, utilizzando emoji apparentemente innocui come comandi, gli aggressori sono riusciti a mascherare le loro azioni dannose come messaggi innocenti. Questa tattica unica dimostra la crescente ingegnosità dei criminali informatici nel trovare nuovi modi per aggirare i sistemi di sicurezza.

Le organizzazioni devono aumentare la loro vigilanza contro i vettori di attacco non convenzionali poiché gli hacker diventano sempre più creativi nell’utilizzare strumenti e metodi inaspettati per raggiungere i loro obiettivi criminali.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…