I ricercatori di sicurezza informatica di SentinelLabs riferiscono che una campagna in corso utilizza gli annunci Google per distribuire programmi di installazione di malware che utilizzano la tecnologia di virtualizzazione KoiVM per evitare il rilevamento quando viene installato l’infostealer FormBook.

KoiVM è un plugin per la protezione ConfuserEx che offusca i codici operativi di un programma in modo che solo la macchina virtuale li capisca. La VM traduce quindi i codici operativi dei programmi nella loro forma originale all’avvio in modo che l’applicazione possa essere eseguita.

Se utilizzata in modo dannoso, la virtualizzazione complica l’analisi del malware e consente inoltre di aggirare i meccanismi dell’analisi statica.

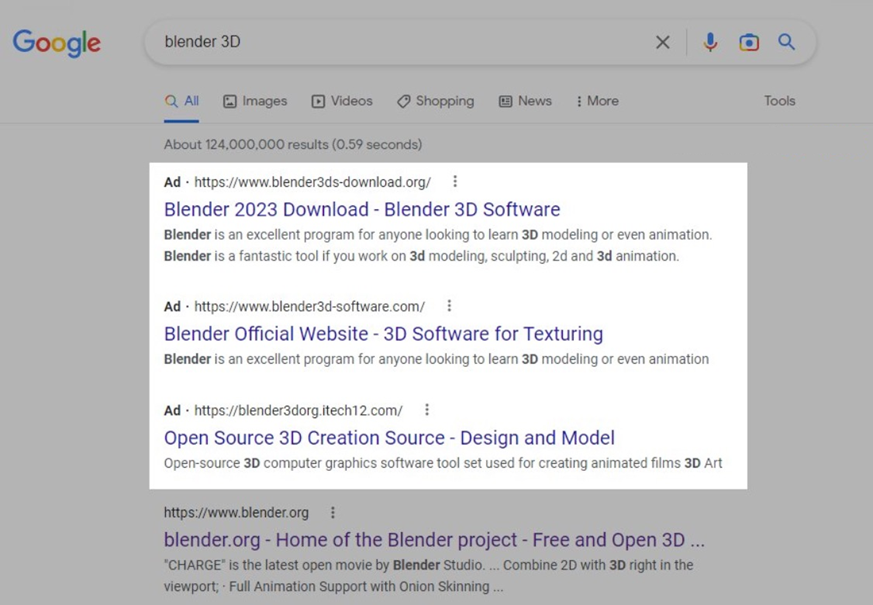

Nella campagna pubblicitaria di Google scoperta, l’attaccante promuove l’infostealer FormBook sotto forma di loader .NET virtualizzati chiamati “MalVirt” che aiutano a distribuire il payload finale senza attivare avvisi antivirus.

Allo stesso tempo, la pubblicità impersona il programma Blender 3D.

I downloader utilizzano firme digitali non valide che impersonano Microsoft, Acer, DigiCert, Sectigo e AVG Technologies USA. Sebbene Windows non accetterà queste firme come valide, i caricatori di MalVirt contengono funzionalità per evitare il rilevamento.

Notevole è il modo in cui il FormBook maschera il suo vero traffico C2 e gli indirizzi IP.

L’infostealer crea una nube fitta di richieste HTTP innocue in cui nasconde il suo traffico principale. Il contenuto delle richieste HTTP è crittografato e codificato in modo da non essere evidenziato. Il malware interagisce con questi indirizzi IP in modo casuale, scegliendoli da un elenco codificato di domini ospitati da varie società.

Nei campioni analizzati, il FormBook ha interagito con 17 domini, solo uno dei quali era l’effettivo server C2, mentre il resto fungeva da semplice honeypot per confondere gli strumenti di monitoraggio del traffico di rete.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…