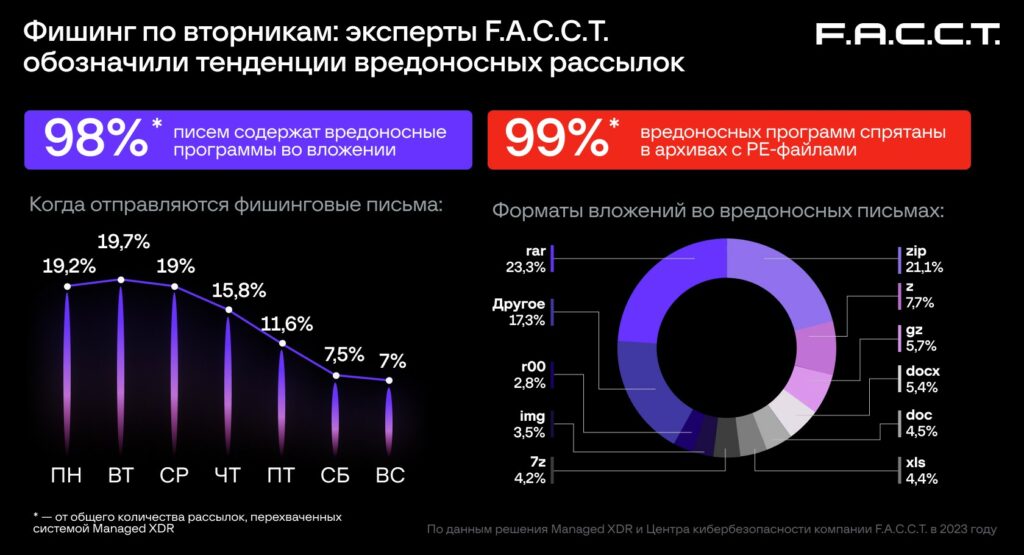

Gli analisti di FACCT hanno elencato le principali tendenze nel campo delle campagne email dannose nel 2023. Il martedì è diventato il giorno della settimana più utilizzato dai criminali informatici per inviare e-mail di phishing. Quasi il 98% dei malware rilevati nei messaggi di posta erano nascosti negli allegati. Il “pacchetto” più comuni rimangono gli archivi .rar e .zip.

Si è scoperto che all’inizio della settimana gli aggressori inviano la maggior parte delle e-mail di phishing. Il picco degli invii si verifica martedì: il 19,7% di tutte le e-mail della settimana. Dopo mercoledì si registra un calo e la domenica vengono inviati i messaggi meno dannosi: 7,1%.

Il metodo principale per diffondere malware nei sistemi delle vittime continua a essere costituito da vari allegati, utilizzati nel 98% dei casi. Ma la quota di e-mail con link dannosi continua lentamente a diminuire e l’anno scorso ammontava a poco più dell’1,5%. I ricercatori spiegano che scaricare malware da una risorsa esterna è un ulteriore passo nella catena iniziale dell’infezione, che risulta più evidente rispetto alle tradizionali misure di sicurezza.

Le dimensioni degli allegati dannosi delle e-mail di phishing vanno da 32 KB a 2 MB. L’intervallo più comune è un file da 512 KB a 1 MB. La loro quota nelle e-mail di phishing è superiore al 36%.

Molto spesso, gli hacker “impacchettano” il malware in archivi nei formati .rar (23,3%), .zip (21,1%), .z (7,7%). Nella stragrande maggioranza dei casi, tali archivi contengono file eseguibili in formato PE (Portable Executable).

Va inoltre notato che nell’ultimo anno è diminuita la probabilità che il malware venga incorporato nei documenti di Office: fogli di calcolo Excel e documenti di testo Word. Rispetto al 2022, la quota di invii di file in formato .xls è scesa dal 15,8% al 4,4% e in formato .doc dall’11,2% al 4,5%. Si ritiene che questo metodo di distribuzione stia diventando meno efficace a causa della maggiore sicurezza di Microsoft Office.

Gli esperti affermano che il malware più comune nelle e-mail nel 2023 è stato lo spyware Agent Tesla (presente nel 39,4% dei messaggi di posta dannosi), così come i ladri FormBookFormgrabber (22,4%) e Loki PWS (7,4%).

“La tendenza dell’ultimo anno nei mailing di phishing sono lettere esca di alta qualità e ben studiate, che un paio di anni fa potevano permettersi solo singoli professionisti partecipanti al mondo della criminalità informatica o gruppi avanzati, compresi quelli filo-governativi , come parte di attacchi mirati. Al giorno d’oggi le e-mail di phishing sfruttano sempre più l’agenda delle notizie e contengono numerosi infostealer, in parte adattati appositamente agli scopi specifici degli aggressori. I dati rubati con il loro aiuto possono essere venduti o immediatamente utilizzati per sviluppare un attacco a un’organizzazione”, commenta Yaroslav Kargalev, capo del Cyber Security Center presso FACST.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…