L’FBI ha bloccato server e siti Web associati al gruppo ransomware RADAR/DISPOSSESSOR. L’operazione è stata condotta congiuntamente con partner del Regno Unito e della Germania.

Red Hot Cyber ha intervistato RADAR/DISPOSSESSOR circa un mese fa dove il gruppo ha fornito una serie di informazioni sul suo funzionamento.

Di conseguenza, le forze dell’ordine hanno confiscato server e domini utilizzati dagli hacker per sferrare gli attacchi. In particolare sono stati sequestrati 3 server negli USA, 3 server nel Regno Unito, 18 server in Germania nonché diversi domini (radar[.]tld, dispossessor[.]com, cybernewsint[.]com e altri). I siti servivano sia a coordinare gli attacchi che a creare notizie false e piattaforme video.

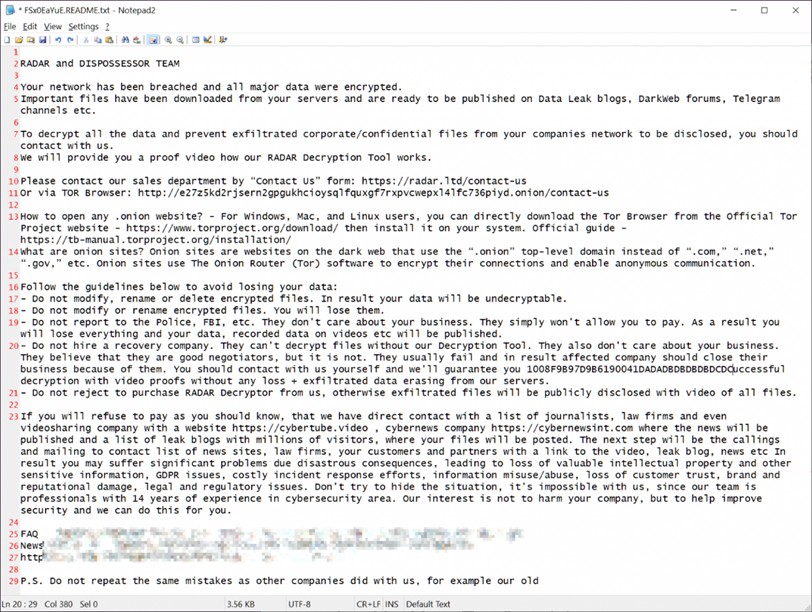

Dall’agosto 2023, il gruppo DISPOSSESSOR, guidato da un criminale informatico di nome Brain, attacca le piccole e medie imprese in vari paesi, tra cui Stati Uniti, Argentina, Australia, Germania e altri. In totale sono state colpite 43 aziende. Gli hacker sono penetrati nelle reti attraverso vulnerabilità, password deboli e mancanza di autenticazione a più fattori, rubando dati e crittografando i dispositivi delle vittime, negando loro l’accesso alle informazioni.

Dopo l’attacco, se l’azienda non si metteva in contatto, i criminali stessi contattavano i dipendenti tramite e-mail o chiamate, minacciando di pubblicare i dati rubati. Gli aggressori hanno anche inviato collegamenti a piattaforme dove venivano pubblicati i file rubati, aumentando la pressione sulle vittime. Invece di screenshot con informazioni rubate, gli hacker hanno allegato alla pagina di fuga piccoli video che mostravano chiaramente cataloghi con dati rubati.

L’FBI ha esortato chiunque sia stato violato da DISPOSSESSOR a contattare l’Internet Crime Complaint Center (IC3) o la hotline 1-800-CALL dell’FBI.

In precedenza, il gruppo Dispossesor operava come gruppo ransomware, rilasciando dati rubati da altri attacchi ransomware come LockBit. Successivamente gli hacker hanno rivenduto i dati su vari forum clandestini. Nel giugno 2024, i criminali hanno iniziato a utilizzare il ransomware LockBit 3.0 trapelato, che ha aumentato notevolmente la portata dei loro attacchi.

Alcuni ricercatori ritengono che il gruppo sia stato creato da ex membri di LockBit, cosa confermata dagli stessi hacker, ma non è possibile verificare l’autenticità delle loro parole.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…