Nelle ultime ore si è assistito a un grande clamore mediatico riguardante il “takedown” dell’infrastruttura del noto malware-as-a-service Lumma Stealer, con un’operazione congiunta guidata dall’FBI, Europol, CISA e partner privati come Microsoft. L’azione ha colpito i sistemi di distribuzione e i canali di affitto del malware, mirando a interrompere una delle minacce cybercriminali più attive degli ultimi anni.

Tuttavia, come emerge anche dall’articolo di BleepingComputer e da verifiche indipendenti, è importante distinguere tra il successo tattico dell’operazione e l’effettiva capacità di neutralizzare l’infrastruttura di Lumma Stealer.

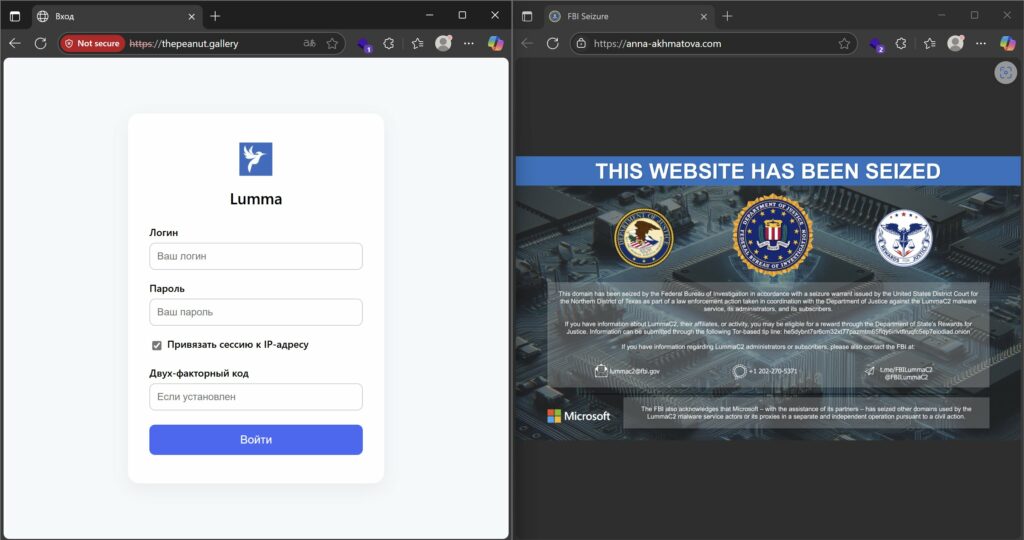

Secondo le dichiarazioni ufficiali, sono stati sequestrati oltre 2.300 domini legati a Lumma e chiuse alcune piattaforme di vendita e affitto del malware. Microsoft ha ottenuto un’ordinanza per disabilitare infrastrutture gestite attraverso registrar fraudolenti. Tuttavia, l’analisi tecnica suggerisce che il malware è ancora operativo in parte della sua rete.

Test condotti su campioni attivi mostrano che Lumma è ancora in grado di comunicare con server C2 non colpiti. Alcuni operatori underground hanno confermato disservizi temporanei risolti in tempi brevi. Questo dimostra che, pur rappresentando un’importante azione di disturbo, l’operazione non ha colpito in modo definitivo la catena operativa del malware.

Lumma, come altri infostealer, è progettato per essere resiliente. Le sue componenti infrastrutturali vengono ruotate frequentemente, i C2 vengono cambiati ogni giorno, e i panel di controllo sono distribuiti e replicabili. Questo rende difficile per le autorità infliggere un danno permanente solo attraverso il sequestro di domini. L’infrastruttura può riorganizzarsi rapidamente, grazie a backup e domini dormienti pronti all’attivazione.

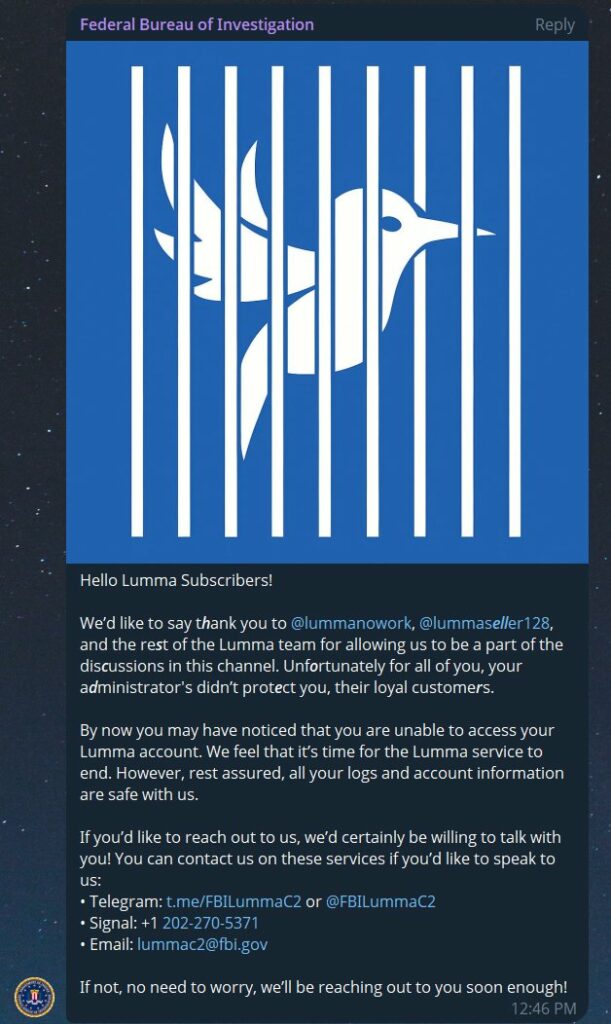

Un elemento interessante è il presunto sequestro del canale Telegram ufficiale di Lumma, o quantomeno la sua compromissione da parte delle autorità. Dopo una prima comunicazione in lingua russa, è comparso un secondo messaggio in inglese attribuito direttamente al Federal Bureau of Investigation, rafforzato da un’immagine simbolica che mostra un uccello dietro le sbarre.

Il messaggio, rivolto agli abbonati del servizio, ringrazia ironicamente i membri del team Lumma per l'”ospitalità” concessa nel canale, accusando al contempo gli amministratori di non aver protetto i propri clienti.

Viene inoltre offerta la possibilità di contattare direttamente l’FBI tramite Telegram, Signal o email, in un apparente invito alla collaborazione o alla resa volontaria. La comunicazione chiude con una frase dal tono volutamente ambiguo: “se non ci contattate voi, non preoccupatevi: lo faremo noi”.

Questa manovra, se autentica, va oltre il semplice sequestro tecnico: rappresenta una forma di pressione psicologica mirata a erodere la fiducia degli utenti finali nel servizio stesso, scoraggiando future attività e instaurando un clima di panico o diffidenza all’interno dell’ecosistema criminale.

Uno degli aspetti più significativi di questa operazione è il coinvolgimento diretto di aziende private nella fase di intelligence, sequestro e disabilitazione tecnica dell’infrastruttura di Lumma Stealer. Microsoft ha avuto un ruolo centrale nell’ottenere un’ordinanza per il sequestro di domini gestiti da registrar fraudolenti.

ESET ha partecipato con attività di monitoraggio e analisi proattiva delle componenti malware, fornendo informazioni fondamentali sulle modalità di funzionamento di Lumma e supportando l’attribuzione degli elementi infrastrutturali. CleanDNS ha collaborato al blocco e alla de-registrazione dei domini malevoli, mentre Cloudflare ha contribuito con dati e strumenti di threat intelligence volti a contrastare le tecniche di evasione utilizzate da Lumma per mascherare il proprio traffico C2.

Questa sinergia tra pubblico e privato ha rappresentato una leva fondamentale per portare avanti un’operazione coordinata su scala globale, dimostrando come l’efficacia di una cyber-operazione oggi dipenda sempre più dalla collaborazione trasversale tra attori istituzionali e industria della sicurezza.

Questa operazione, sebbene non definitiva, rappresenta un’importante inversione di tendenza: si comincia a colpire sistematicamente un fenomeno in fortissima espansione. Gli stealer come Lumma stanno diventando il vero motore economico del cybercrime moderno.

La vendita massiva di log, credenziali, cookie e wallet esfiltrati avviene in modo automatico su marketplace underground e Telegram, generando profitti costanti, anche in assenza di estorsione diretta.

Il takedown parziale di Lumma Stealer rappresenta un risultato concreto, ma non ancora risolutivo. L’infrastruttura ha subito un colpo, ma non è stata smantellata del tutto. Il malware continua a circolare, anche se con meno efficienza.

È quindi fondamentale osservare le prossime mosse delle autorità: solo la continuità operativa e un cambio di passo strategico potranno incidere in modo duraturo su una minaccia che si è già evoluta oltre i confini del modello ransomware.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…