L’utente del social network X con il soprannome facelessboy00 ha condiviso il suo modo insolito di aiutare un amico a ottenere un lavoro ben pagato presso un’azienda tecnologica. Sviluppatore esperto, ha utilizzato la tecnologia deepfake per sostituire il suo volto con quello di un amico durante l’intervista video.

Secondo lo sviluppatore, il suo amico ha seguito un corso di sviluppo front-end, ma a causa della mancanza di capacità di auto-presentazione non è riuscito a trovare lavoro per tre mesi. Rendendosi conto che il suo amico correva il rischio di tornare “in fabbrica”, ha deciso quindi di aiutarlo.

Il primo passo è stato compilare un curriculum con esperienze lavorative in aziende poco conosciute. Per fare questo, LinkedIn ha selezionato profili di persone che lavorano in grandi aziende. Dai profili selezionati sono stati presi in prestito articoli che avrebbero avuto un bell’aspetto. Quindi sono stati trasferiti al curriculum finale è stata aggiunta l’esperienza lavorativa in aziende poco conosciute della durata fino a 2,5 anni.

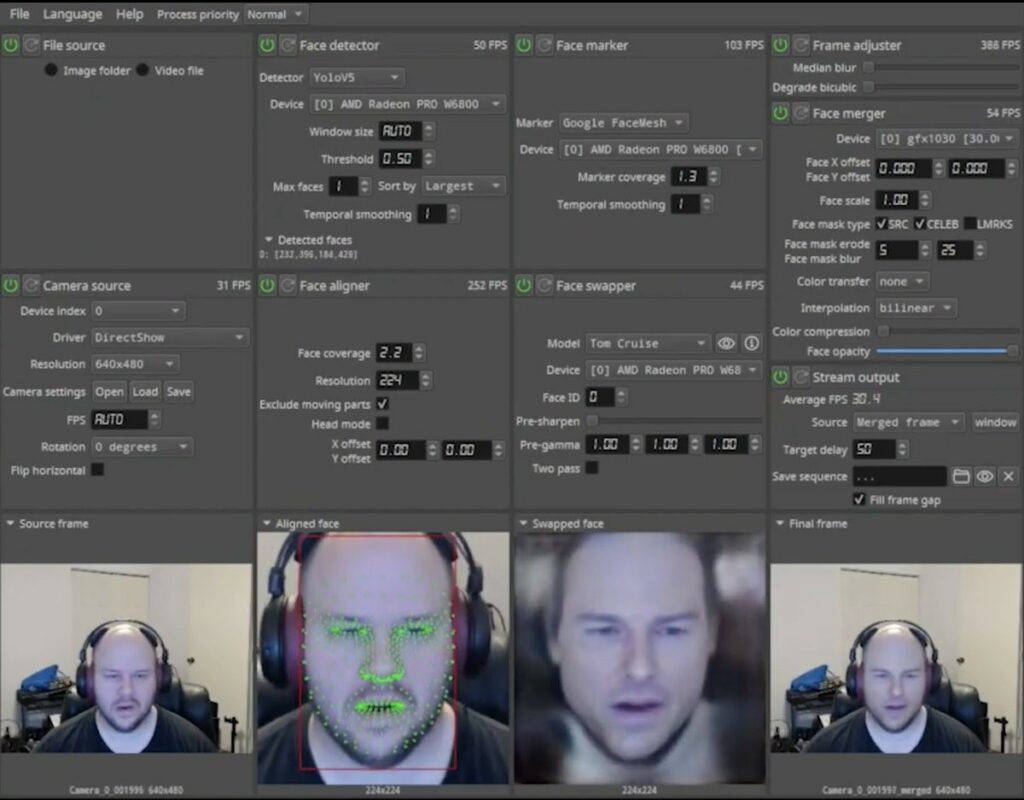

Poi sono iniziati i preparativi per l’intervista utilizzando il programma DeepFaceLive, che cattura il video e lo restituisce con il volto già sostituito. Il ritardo è stato di circa 500 ms. Per addestrare la rete neurale è stato utilizzato un set di dati di 10.000 foto dell’amico. Il processo di training è durato 14 ore su una scheda grafica RTX 3070, che successivamente è stata aggiornata ad una RTX 4090.

Al primo colloquio sono stati scoperti perché ad un certo punto la maschera è quasi “volata via”. Facelessboy00 si rilassò troppo e si girò di lato, interrompendo la sincronizzazione. Successivamente, hanno addestrato nuovamente il modello per una settimana per migliorare la qualità.

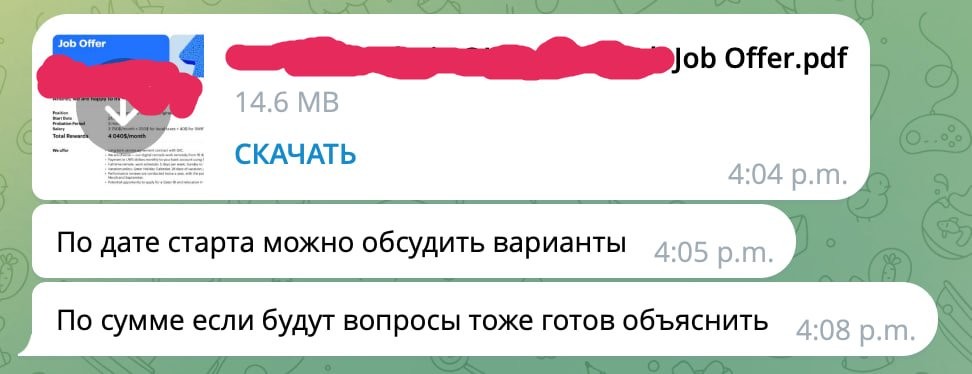

Al secondo colloquio tutto andò bene e all’amico fu offerto un lavoro con uno stipendio di 4.000 dollari al mese. Ora si sta preparando per l’inserimento in azienda e facelessboy00 promette di parlare degli ulteriori risultati di questo insolito esperimento.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…