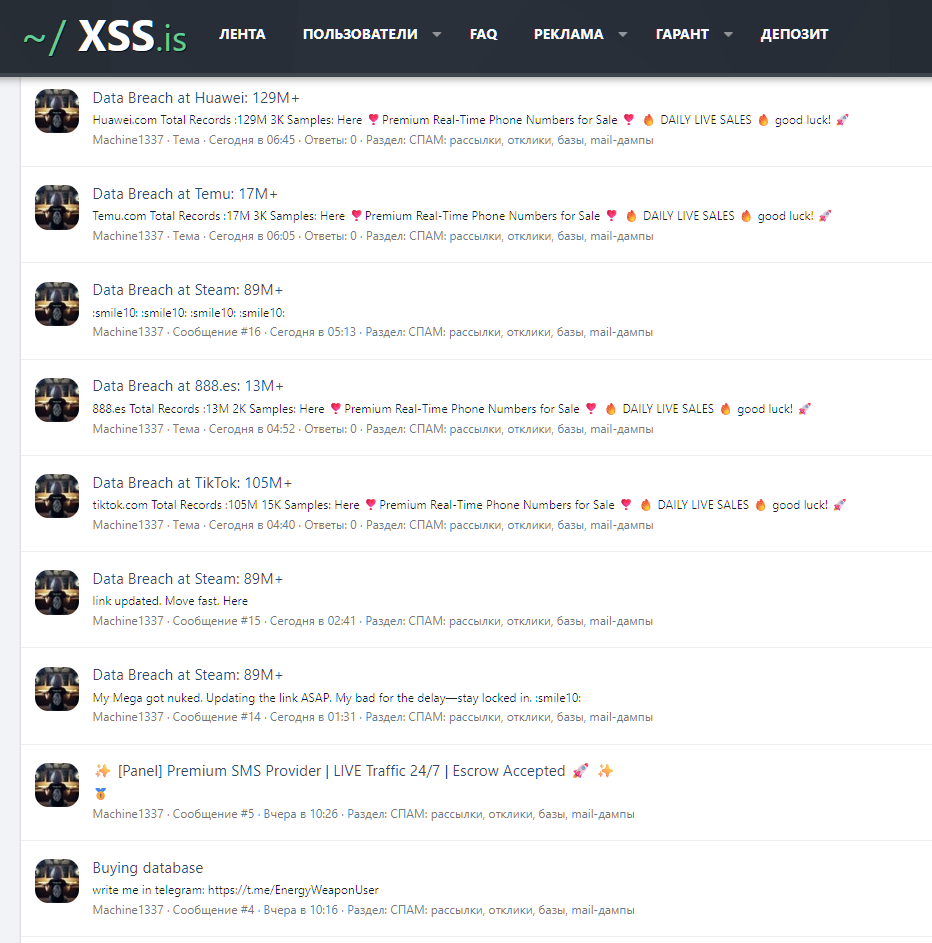

Un nuovo nome sta guadagnando rapidamente visibilità nei meandri del cybercrime underground: Machine1337, un attore malevolo attivo sul noto forum underground chiuso XSS, dove ha pubblicato una serie impressionante di presunte violazioni di dati ai danni di colossi tecnologici e piattaforme popolari, tra cui Microsoft, TikTok, Huawei, Steam, Temu, 888.es e altri ancora.

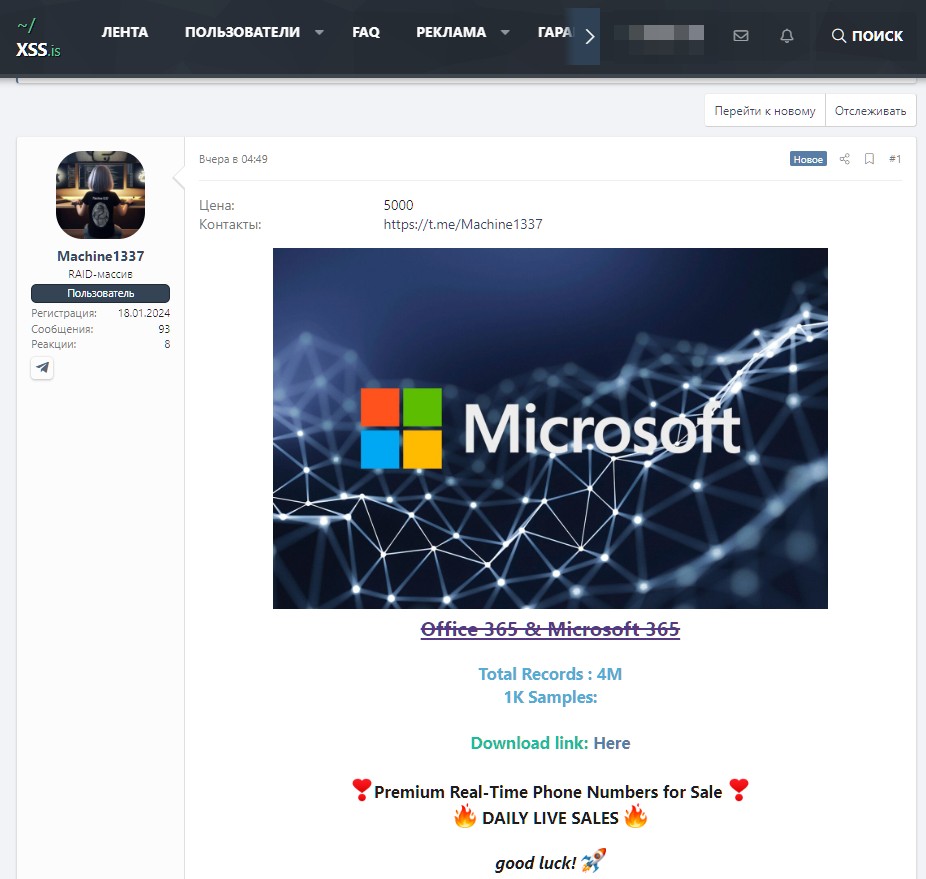

Tra le inserzioni più eclatanti figura una pubblicazione che afferma di essere in possesso di 4 milioni di credenziali Microsoft Office 365 e Microsoft 365, vendute al prezzo di 5000 dollari. Nel post viene anche fornito un link per scaricare un campione da 1.000 record, una prassi comune nei mercati underground per “dimostrare” la genuinità del materiale in vendita. L’attore fornisce un contatto Telegram diretto e rimanda al suo canale ufficiale @Machine******. Il post è accompagnato da un’immagine che mostra il logo di Microsoft e frasi promozionali come:

🔥 DAILY LIVE SALES 🔥

📌 Premium Real-Time Phone Numbers for Sale

good luck! 🚀

Una retorica che mescola ironia, branding e un tono apparentemente professionale, tipico degli attori che cercano di affermarsi come “venditori affidabili” nel dark web.

Nelle ore successive alla pubblicazione dell’annuncio Microsoft, Machine1337 ha pubblicato altri post che dichiarano la compromissione di:

Queste presunte violazioni sembrano essere parte di un’offensiva coordinata per dimostrare la “potenza” del threat actor e attrarre acquirenti nei suoi canali Telegram.

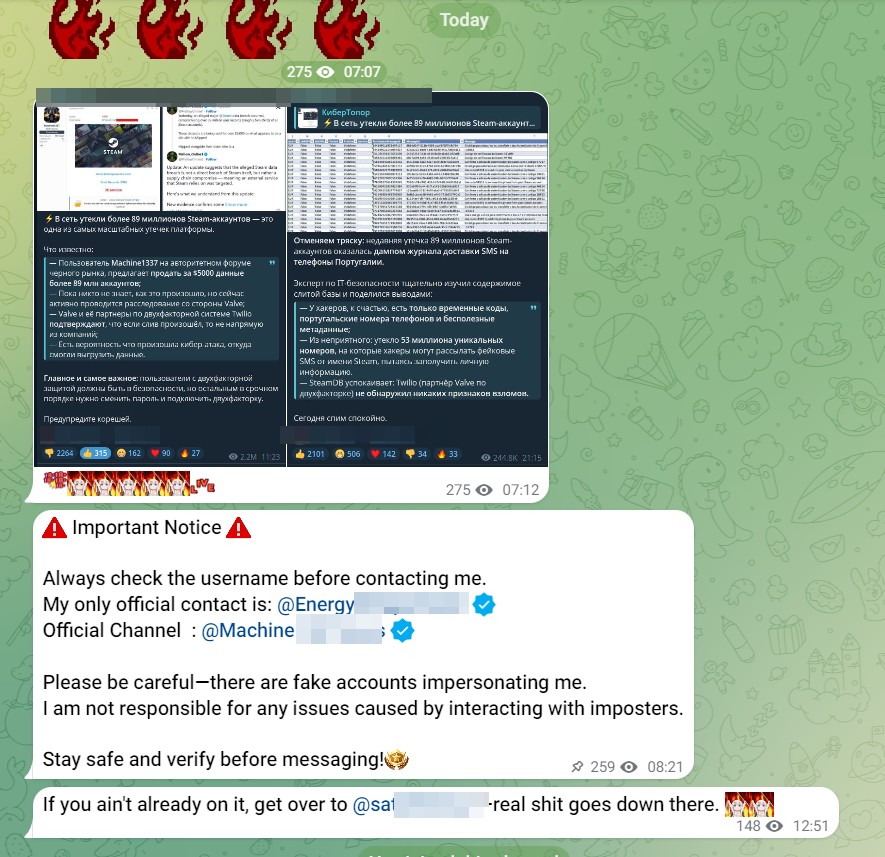

Machine1337 si presenta come un attore organizzato. Sul suo canale Telegram, pubblica anche un avviso importante per evitare impersonificazioni:

“Il mio unico contatto ufficiale è: @Energy************

Canale ufficiale: @Machine************

Fate attenzione ai fake. Non sono responsabile per problemi con impostori.”

In un altro messaggio consiglia di visitare un altro canale afferente ad un’altra community underground dove, secondo le sue parole, “real shit goes down there.”

Sebbene la quantità di dati rivendicati sia impressionante, non è possibile confermare al 100% l’autenticità di ogni dump pubblicato, almeno fino a quando non emergono conferme da parte delle aziende coinvolte o da analisi indipendenti OSINT/DFIR.

Tuttavia, la mole e la frequenza degli annunci di Machine1337 suggeriscono o una reale disponibilità di fonti compromesse (es. broker di accesso iniziale, botnet di infostealer) o una manovra di disinformazione e marketing aggressivo per ottenere fondi da utenti del forum XSS.

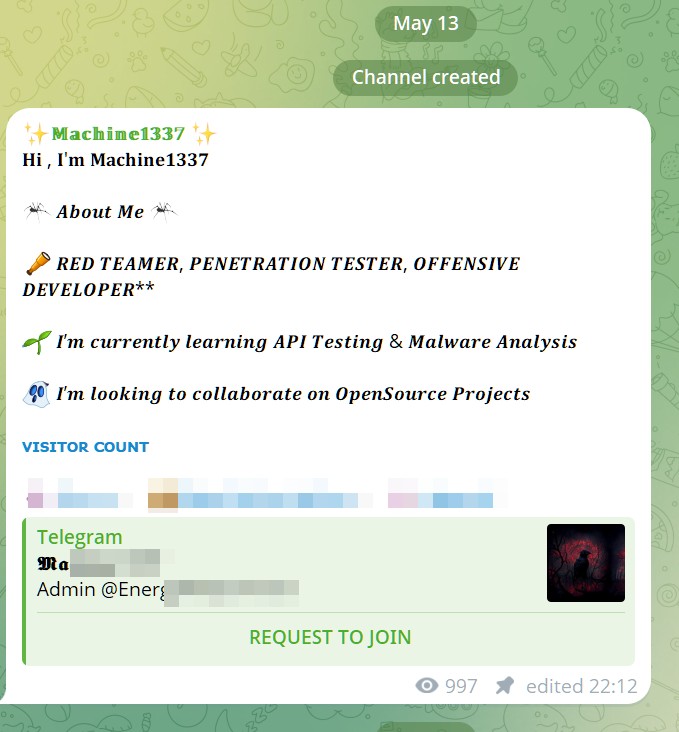

Il 13 maggio è stato ufficialmente creato il canale Telegram Machine1337, punto centrale della comunicazione del threat actor omonimo. Nel messaggio di benvenuto, l’utente si presenta come Red Teamer, Penetration Tester e Offensive Security Researcher, specificando di essere attualmente impegnato nello studio dell’API Testing e dell’analisi di malware. Il tono è quello di un professionista della sicurezza informatica che si muove però su un doppio binario: da un lato competenze legittime, dall’altro attività chiaramente legate al cybercrime.

Nel canale vengono anche menzionate l’intenzione di collaborare a progetti open source e una sezione “Visitor Count”, in cui probabilmente si monitora l’attività degli utenti. Il canale stesso è legato a un gruppo di discussione (accessibile solo tramite richiesta) e offre una sottoscrizione a pagamento, presumibilmente per accedere ai contenuti premium o ai database completi.

La presenza su Telegram conferma ancora una volta come questo strumento sia uno degli hub preferiti dai threat actor per diffondere i propri contenuti e stabilire un canale diretto con potenziali acquirenti.

Machine1337 si inserisce in una nuova generazione di threat actors che non solo monetizzano i dati rubati, ma costruiscono vere e proprie strategie di branding e marketing per affermarsi nei circuiti del cybercrime.

Con vendite quotidiane pubblicizzate, dump multipli e una presenza su Telegram molto attiva, sarà fondamentale tenere sotto osservazione questa figura nei prossimi mesi.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…