I ricercatori di Check Point hanno scoperto un nuovo gruppo di hacker criminali motivati finanziariamente chiamati Magnet Goblin. Il gruppo preferisce sfruttare le nuove vulnerabilità in prodotti come Ivanti Connect Secure, Apache ActiveMQ e ConnectWise ScreenConnect. DIstribuisce Nerbian RAT multipiattaforma, MiniNerbian e l’infostealer WARPWIRE.

Secondo gli esperti, gli hacker hanno già attaccato organizzazioni nei settori medico, manifatturiero ed energetico statunitense. Apparentemente, durante gli attacchi Magnet Goblin, hanno violato i server vulnerabili Ivanti Connect Secure VPN un giorno dopo la comparsa dell’exploit PoC. Hanno inoltre utilizzato tale falla come trampolino di lancio per distribuire il loro malware negli ambienti IT delle vittime.

Va osservato che i ricercatori hanno individuato almeno 10 organizzazioni colpite negli Stati Uniti, ma il numero reale delle vittime è probabilmente molto più elevato.

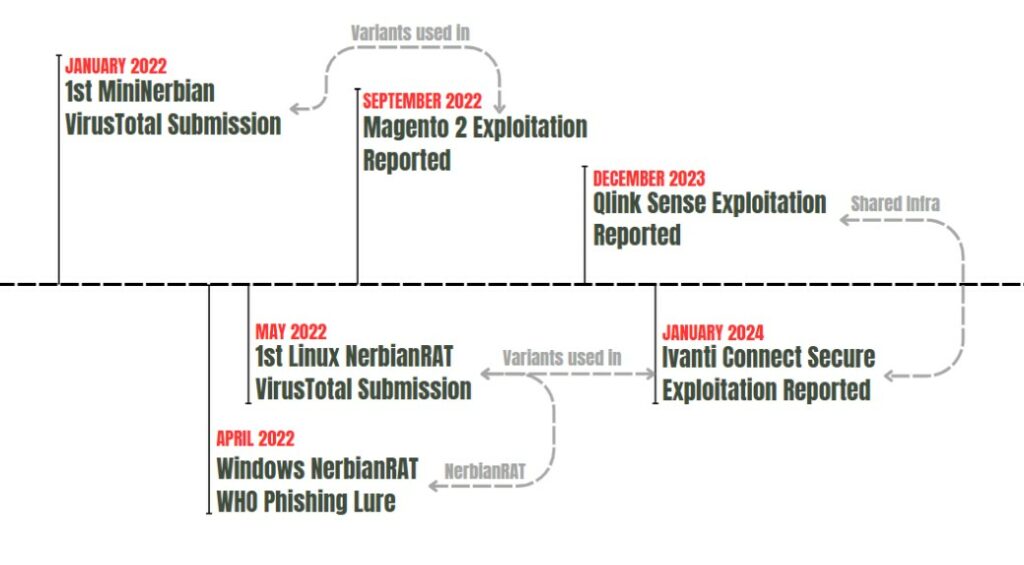

È stato confermato che Magnet Goblin sfrutta le vulnerabilità in Ivanti Connect Secure (CVE-2023-46805, CVE-2024-21887, CVE-2024-21888, CVE-2024-21893), Apache ActiveMQ, ConnectWise ScreenConnect e Qlik Sense (CVE-2023 – 41265, CVE-2023-41266, CVE-2023-48365), nonché in Magento (CVE-2022-24086).

Al momento degli attacchi, tutti i problemi elencati erano vulnerabilità di 1-day. Cioè, le informazioni su di esse erano già state divulgate pubblicamente, i produttori avevano già rilasciato le patch, ma le vulnerabilità erano molto recenti e non tutte le correzioni rilasciate avevano il tempo di essere installate.

Come accennato in precedenza, il gruppo sfrutta le vulnerabilità per infettare i sistemi con malware come NerbianRAT, MiniNerbian, nonché una versione personalizzata dello stealer JavaScript WARPWIRE.

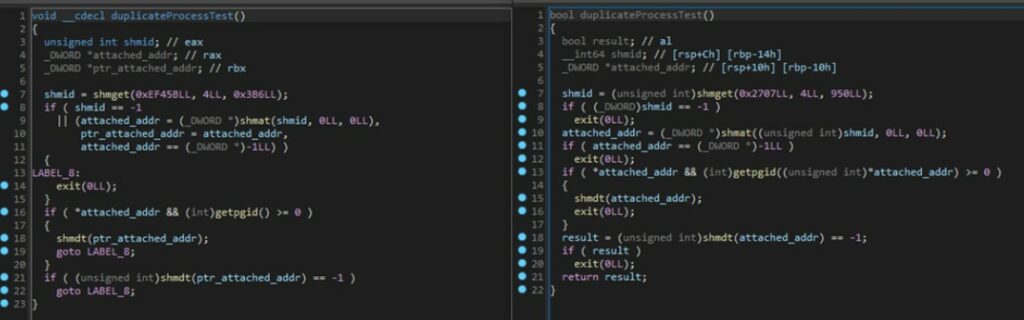

L’esistenza di NerbianRAT per Windows è nota dal 2022, ma ora Check Point segnala che Magnet Goblin utilizza una versione Linux molto efficace di questo malware, datata maggio 2022. Il gruppo utilizza anche una versione semplificata di questo malware chiamata MiniNerbian come malware di backup e anche come backdoor più segreta.

Entrambe le minacce consentono di raccogliere informazioni sul sistema, nonché di eseguire comandi arbitrari ricevuti dal server di controllo, trasmettendo poi i risultati.

Si noti inoltre che nei sistemi delle vittime compromessi, gli hacker utilizzano anche strumenti legittimi per il monitoraggio e la gestione remota. Tra questi ScreenConnect e AnyDesk, il che complica ulteriormente il rilevamento di attività sospette.

I ricercatori concludono che i Magnet Goblin sono opportunisti motivati finanziariamente. Al momento non si è in grado di collegare il gruppo a una posizione geografica specifica o ad altri criminali.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…