Dopo i recenti interventi delle forze dell’ordine per bloccare e smantellare le principali botnet dedicate alla distribuzione di malware, sfruttate dalle più attive gang di ransomware, si è creato un “vuoto” nel mercato. A riempirlo è stato Latrodectus, un malware loader che negli ultimi mesi si sta affermando con sempre maggiore concretezza.

Cos’è un malware loader?

Un malware loader è un programma progettato per scaricare ed eseguire altri malware su sistemi infetti. Il suo compito principale è introdurre e installare malware più complessi, come ransomware, trojan bancari, spyware o altre minacce informatiche, senza che la vittima se ne accorga.

Latrodectus, essendo un malware loader, ha il compito di installare altri tipi di malware. Per svolgere questa operazione, deve essere distribuito all’interno di una rete e installato su una potenziale macchina vittima.

La principale metodologia di distribuzione rimane il classico phishing via email, simile a quanto avvenuto durante le campagne di distribuzione del malware IcedID.

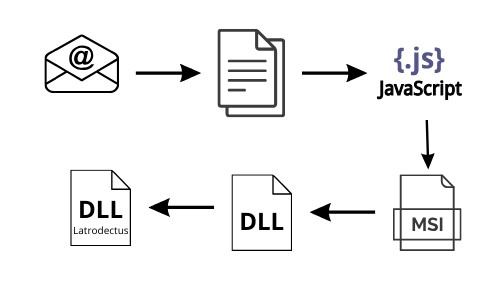

La diffusione avviene tramite l’invio di email contenenti documenti malevoli, camuffati da contenuti legittimi, con l’obiettivo di ingannare l’utente target. Accedendo al documento, l’utente viene reindirizzato a un URL malevolo, dal quale viene scaricato il payload di attacco, spesso costituito da un file Javascript di grandi dimensioni a causa delle tecniche di offuscamento utilizzate. Questo file Javascript ha il compito di scaricare un file MSI, che a sua volta installa le librerie DLL necessarie per la decompressione della DLL di Latrodectus. Questa DLL permette il collegamento al server C2 (Command and Control) dell’attaccante.

Il malware loader, conosciuto anche come BlackWindow, IceNova, Loutus o Unidentified 111, è associato a diverse campagne condotte da initial access brokers (IABs), noti come TA577 e TA578.

Il principale motivo dello sviluppo di questo malware è il guadagno economico. Utilizza tecniche sofisticate, come l’offuscamento, la crittografia e meccanismi anti-rilevamento, per mantenere la persistenza sui sistemi infetti. Inoltre, raccoglie informazioni di sistema, esegue comandi remoti ed estrae dati sensibili, diventando così una potente arma per diversi Threat Actors che hanno scopi e obiettivi differenti.

Per proteggersi da Latrodectus, oltre all’utilizzo e all’inserimento dei principali IOC (Indicatori di Compromissione) aggiornati, forniti da vari vendor o risorse open-source, è fondamentale che una compagnia mantenga un costante aggiornamento e una formazione continua dei propri dipendenti sulla cybersecurity di base. Inoltre, è cruciale implementare filtri email per bloccare eventuali email malevole ed effettuare backup regolari dei sistemi aziendali, in modo da garantire un ripristino sicuro in caso di infezione.

Le minacce di questo genere sono in continua evoluzione, diventando sempre più modulari e resistenti ai sistemi di sicurezza. Per questo motivo, è essenziale mantenere aggiornati tutti i dispositivi informatici in uso, al fine di rilevare rapidamente le firme malevole associate a questi malware.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.