Lo scorso ottobre gli utenti del provider Internet Windstream si sono lamentati in massa del fatto che i loro router si sono bloccati improvvisamente, non rispondendo più ai riavvii e ad ogni altro tentativo di ripristino.

Come hanno scoperto i ricercatori, questo massiccio attacco, chiamato Pumpkin Eclipse (“Pumpkin Eclipse”, perché è accaduto tutto alla vigilia di Halloween), ha colpito più di 600.000 dispositivi e ha utilizzato il malware Chalubo.

Secondo i ricercatori dei Black Lotus Labs di Lumen , che hanno osservato l’incidente dal 25 al 27 ottobre 2023, l’accesso a Internet ha smesso di funzionare per gli utenti in molti stati, tra cui Iowa, Alabama, Arkansas, Georgia e Kentucky.

“Ora i nostri router restano semplicemente lì con il pannello frontale che emette una luce rossa fissa”, ha scritto un utente interessato sui router ActionTec T3200 che Windstream ha fornito a lui e a un vicino. “Non rispondono nemmeno al pulsante RESET.”

“Abbiamo tre figli ed entrambi lavoriamo da casa”, ha detto un’altra vittima sullo stesso forum. — Questo tempo di inattività ci è costato 1.500 dollari, tenendo conto della perdita di affari, della mancanza di TV, Wi-Fi, ore trascorse al telefono e così via. È così triste che un’azienda possa trattare i clienti in questo modo.”

Di conseguenza, Windstream è stata costretta a sostituire urgentemente i router interessati, fornendo agli utenti nuovi dispositivi.

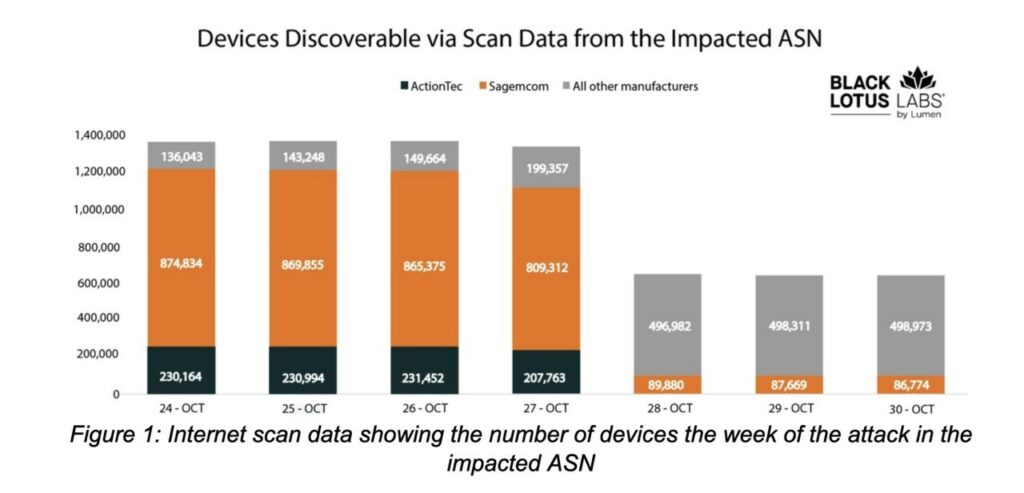

Nonostante la sua portata, l’incidente è stato di portata limitata e ha interessato un ISP e tre modelli di router utilizzati da tale azienda: ActionTec T3200s, ActionTec T3260s e Sagemcom F5380. Secondo i ricercatori, in seguito alla Pumpkin Eclipse il numero degli apparecchi Windstream funzionanti è diminuito del 49%, il che significa che è stata colpita quasi la metà degli abbonati del provider.

“Black Lotus Labs ha identificato un incidente devastante: più di 600.000 router SOHO appartenenti a un fornitore di servizi Internet sono stati disabilitati. L’incidente è durato 72 ore tra il 25 e il 27 ottobre e ha provocato il guasto permanente dei dispositivi infetti, richiedendone la sostituzione”, affermano gli analisti nel rapporto pubblicato.

I ricercatori non sono stati in grado di rilevare la vulnerabilità utilizzata per ottenere l’accesso iniziale ai router, quindi si ritiene che gli aggressori abbiano utilizzato uno 0-day sconosciuto o credenziali deboli in combinazione con un’interfaccia amministrativa aperta.

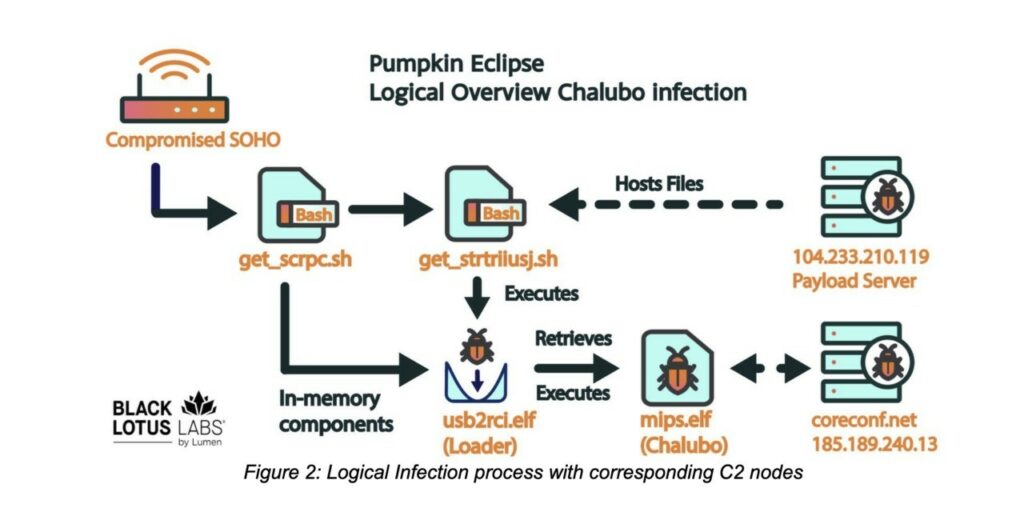

Nella prima fase, il payload era lo script bash get_scrpc, che è stato eseguito per ottenere il secondo script get_strtriiush, responsabile dell’estrazione e dell’esecuzione del payload principale: il malware Chalubo (mips.elf).

Si noti che Chalubo viene eseguito in memoria per evitare il rilevamento, utilizza la crittografia ChaCha20 per comunicare con i suoi server di controllo e cancella anche tutti i file dal disco e modifica il nome del processo dopo l’avvio.

Un utente malintenzionato può inviare comandi al bot tramite script Lua, che consentono l’esfiltrazione di dati, il caricamento di moduli aggiuntivi o l’iniezione di nuovi payload nel dispositivo infetto.

Dopo l’esecuzione e una pausa di 30 minuti necessaria per bypassare i sandbox, il malware raccoglie informazioni sull’host, inclusi indirizzo MAC, ID, tipo e versione del dispositivo e indirizzo IP locale. Allo stesso tempo, Chalubo non sa come prendere piede nel sistema, quindi il riavvio del router infetto interrompe il funzionamento del malware.

Va inoltre notato che Chalubo è dotato di funzionalità per organizzare attacchi DDoS, sebbene i ricercatori non abbiano osservato tale attività dalla botnet.

Secondo i dati di telemetria di Black Lotus Labs, tra il 3 ottobre e il 3 novembre 2024, Chalubo ha utilizzato 45 pannelli dannosi che comunicavano con 650.000 indirizzi IP univoci, la maggior parte dei quali si trovava negli Stati Uniti.

Solo uno di questi pannelli è stato utilizzato in un attacco devastante contro un ISP americano, quindi i ricercatori ritengono che un utente malintenzionato abbia acquisito l’accesso a Chalubo appositamente allo scopo di installare malware distruttivo sui router Windstream.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…