Specialisti di SecurityScorecard loro segnalano , un’enorme botnet composta da oltre 130.000 dispositivi compromessi sta conducendo attacchi di password spraying sugli account Microsoft 365 in tutto il mondo. L’attacco prende di mira il meccanismo di autenticazione legacy Basic Authentication (Basic Auth), consentendo agli aggressori di aggirare l’autenticazione a più fattori (MFA).

I criminali informatici utilizzano credenziali rubate tramite un keylogger. L’attacco viene eseguito tramite tentativi di accesso non interattivi tramite Basic Auth, che consente agli aggressori di eludere il sistema di sicurezza.

Gli esperti avvertono che le organizzazioni che si affidano esclusivamente al monitoraggio degli accessi interattivi restano vulnerabili. L’accesso non interattivo, spesso utilizzato per connessioni di servizi e protocolli legacy (ad esempio POP, IMAP, SMTP), nella maggior parte dei casi non richiede la conferma MFA. Nonostante Microsoft abbia gradualmente eliminato Basic Auth, il metodo è ancora abilitato in alcuni ambienti aziendali, il che lo rende un bersaglio interessante per gli attacchi.

Basic Auth viene utilizzato per attaccare con forza bruta gli account con password comunemente utilizzate (o trapelate). Se la password viene selezionata correttamente, l’MFA non viene attivato, il che consente agli hacker criminali di accedere al tuo account senza ulteriori conferme. Questo stesso meccanismo consente di aggirare i criteri di accesso condizionale, rendendo l’attacco praticamente invisibile.

Le credenziali compromesse possono consentire agli aggressori di accedere a servizi legacy che non supportano MFA o di utilizzare i dati per ulteriori attacchi di phishing allo scopo di impossessarsi completamente degli account. I segnali degli attacchi possono essere trovati nei log degli ID Entra. Tra i segnali rientrano un aumento dei tentativi di accesso non interattivi, molteplici tentativi di autorizzazione non riusciti da diversi indirizzi IP e la presenza dell’agente “fasthttp” nei log.

I ricercatori ipotizzano che la botnet possa essere collegata a gruppi provenienti dalla Cina, anche se non ci sono ancora informazioni definitive. L’attacco è scalabile distribuendo i tentativi di accesso su un numero enorme di indirizzi IP, rendendo la botnet difficile da rilevare e bloccare.

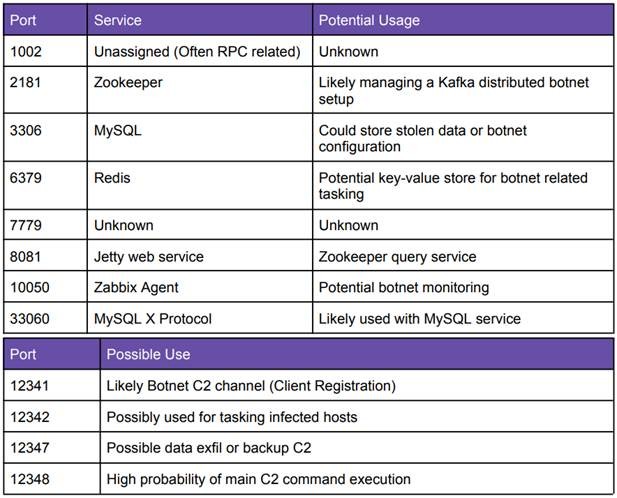

La botnet è controllata tramite 6 server C2 situati nell’infrastruttura del provider americano Shark Tech e il traffico passa attraverso gli hosting UCLOUD HK (Hong Kong) e CDS Global Cloud (Cina). I server C2 sono basati su Apache Zookeeper e Kafka e il fuso orario del sistema è impostato su Asia/Shanghai. I registri di uptime mostrano che la botnet è attiva da dicembre 2024.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…