Un post allarmante è stato recentemente individuato nel Dark Web, dove un Threat Actor sta promuovendo una presunta vulnerabilità 0-day Remote Code Execution (RCE), in grado di compromettere i due browser più diffusi al mondo: Google Chrome e Microsoft Edge.

Questa segnalazione solleva serie preoccupazioni all’interno della comunità della sicurezza informatica, evidenziando il potenziale rischio di sfruttamento di una falla non ancora divulgata, con implicazioni che potrebbero mettere in pericolo la sicurezza di milioni di utenti a livello globale.

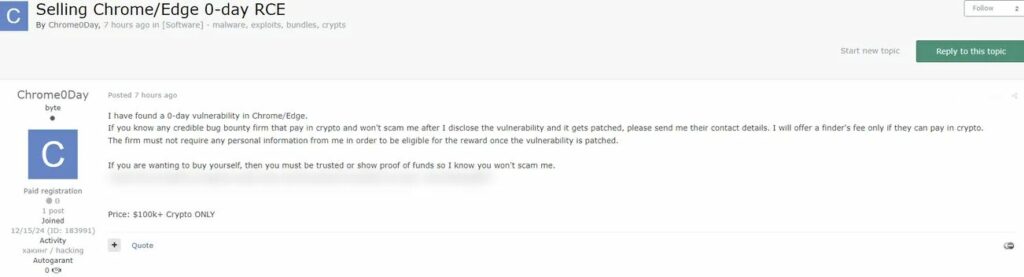

Secondo quanto dichiarato nel post, il Threat Actor afferma di aver scoperto la vulnerabilità, ma di non averla ancora resa pubblica. Il Cybercriminale ha avanzato due opzioni:

Il prezzo di partenza richiesto è di 100.000 dollari, con transazioni esclusivamente in criptovaluta, un dettaglio che sottolinea la volontà di mantenere l’anonimato e rende difficile rintracciare le operazioni.

Se autentica, questa vulnerabilità rappresenta una minaccia significativa sia per gli utenti individuali che per le aziende. Una falla RCE consente agli attaccanti di eseguire codice arbitrario da remoto, aprendo la strada a diverse tipologie di attacco:

La gravità di una vulnerabilità 0-day risiede nella sua natura: essendo sconosciuta al pubblico e ai fornitori, non esistono patch o misure di difesa immediate, lasciando gli utenti esposti a possibili attacchi.

L’episodio sottolinea ancora una volta il ruolo cruciale della cybersecurity in un panorama digitale sempre più complesso e minaccioso. Il Dark Web continua a essere un punto di scambio per falle di alto profilo, mettendo in evidenza la necessità di un monitoraggio costante e di una risposta rapida alle minacce emergenti. La prevenzione e l’adozione di misure proattive restano le armi più efficaci per contrastare un ambiente in cui ogni vulnerabilità rappresenta un’opportunità per i Cybercriminali e un potenziale disastro per utenti e organizzazioni.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…