Dopo 8 mesi di sviluppo, è stata appena presentata una major release di Tor Browser 11.5, che continua a sviluppare funzionalità basate sul ramo ESR di Firefox 91.

Per coloro che non sono a conoscenza di questo browser, è importante sapere che si concentra sull’anonimato, sulla sicurezza e sulla privacy.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

Per una maggiore sicurezza, Tor Browser viene fornito con un plug-in HTTPS Everywhere che ti consente di utilizzare la crittografia del traffico su tutti i siti.

Per mitigare la minaccia degli attacchi JavaScript e bloccare i plug-in per impostazione predefinita, è incluso il plug-in NoScript. Per combattere il blocco del traffico e l’ispezione, vengono utilizzati fteproxy e obfs4proxy.

In questa nuova versione si evidenzia che è stata aggiunta l’interfaccia Connection Assist per automatizzare la configurazione del bypass bloccando l’accesso alla rete Tor. In precedenza, in caso di censura del traffico, l’utente doveva ottenere e attivare manualmente i nodi bridge nella configurazione.

Nella nuova versione, il bypass del blocco è configurato automaticamente, senza modificare manualmente le impostazioni; in caso di problemi di connessione, vengono prese in considerazione le funzioni di blocco nei diversi paesi e viene selezionato il modo migliore per aggirarle. A seconda della posizione dell’utente, viene caricata una serie di impostazioni preparate per il proprio paese, viene selezionato un trasporto alternativo funzionale e viene stabilita una connessione tramite nodi bridge.

Per caricare l’elenco dei nodi bridge, viene utilizzato moat, che utilizza la tecnica del «domain fronting» , la cui essenza è accedere a HTTPS con un host fittizio.

Un’altra novità che spicca è che è stato modificato il layout della sezione del configuratore dei parametri della rete Tor. Le modifiche hanno lo scopo di semplificare la configurazione manuale, che potrebbe rendersi necessaria in caso di problemi con il collegamento automatico.

Si menziona anche che la sezione di configurazione di Tor è stata rinominata in “Impostazioni di connessione”, Nella parte superiore della scheda delle impostazioni, viene visualizzato lo stato corrente della connessione e viene fornito un pulsante per verificare se la connessione diretta (non tramite Tor) è funzionante, consentendo di diagnosticare l’origine dei problemi.

E’ anche stato modificato il design delle schede informative con i dati dei nodi bridge, con le quali è possibile salvare bridge funzionanti e condividerli con altri utenti. Oltre ai pulsanti per copiare e inviare la mappa del nodo bridge, è stato aggiunto un codice QR scansionabile nella versione Android di Tor Browser.

Se sono state salvate più mappe, queste vengono raggruppate in un elenco compatto, i cui elementi si espandono quando si fa clic. Il bridge in uso è contrassegnato dall’icona “✔ Connected”. Per una separazione visiva dei parametri dei bridge vengono utilizzate immagini “emoji”.

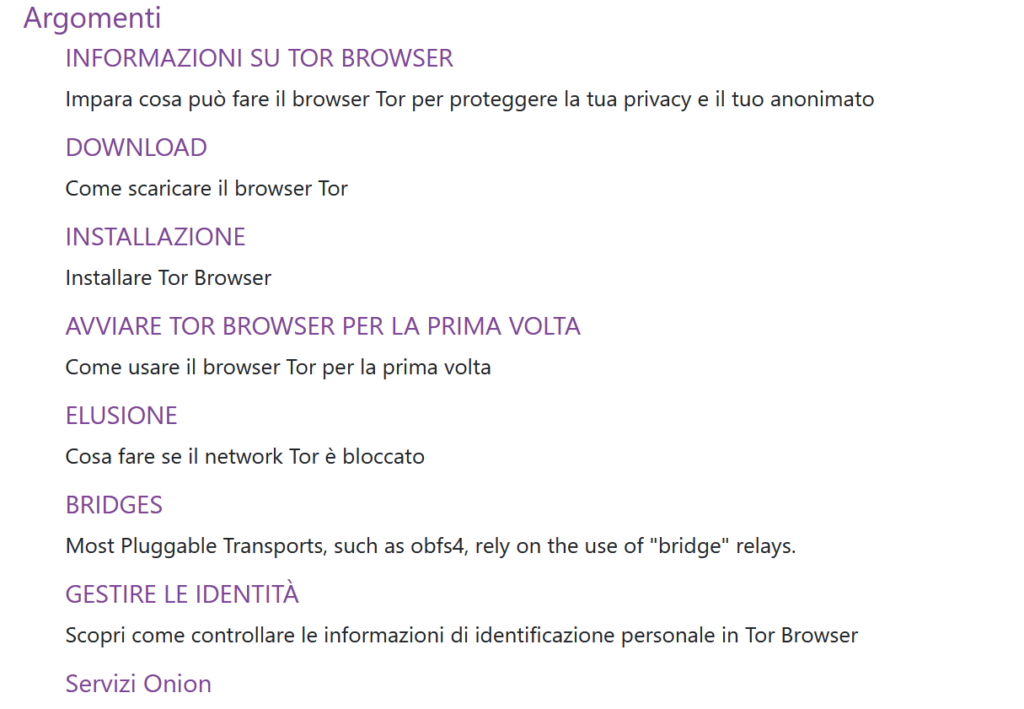

Oltre a questo, si segnala anche che la struttura principale comprende la documentazione proveniente dal sito tb-manual.torproject.org, a cui sono presenti i link di approfondimento.

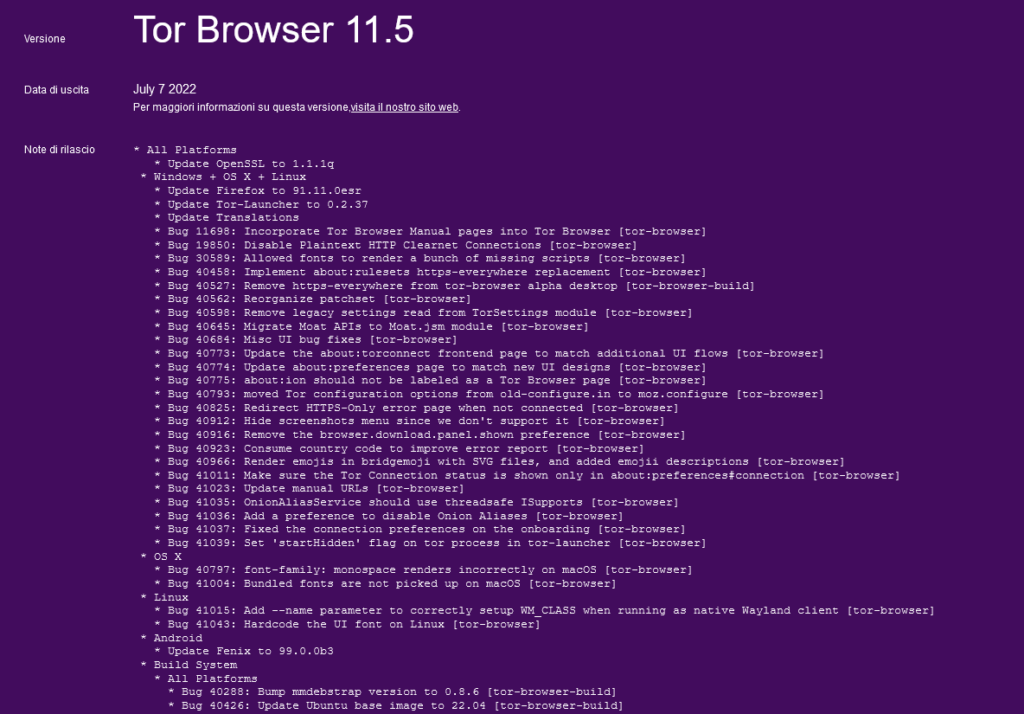

Delle altre modifiche che si distinguono da questa nuova versione:

Infine , se sei interessato a saperne di più , puoi controllare i dettagli nel seguente link

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.