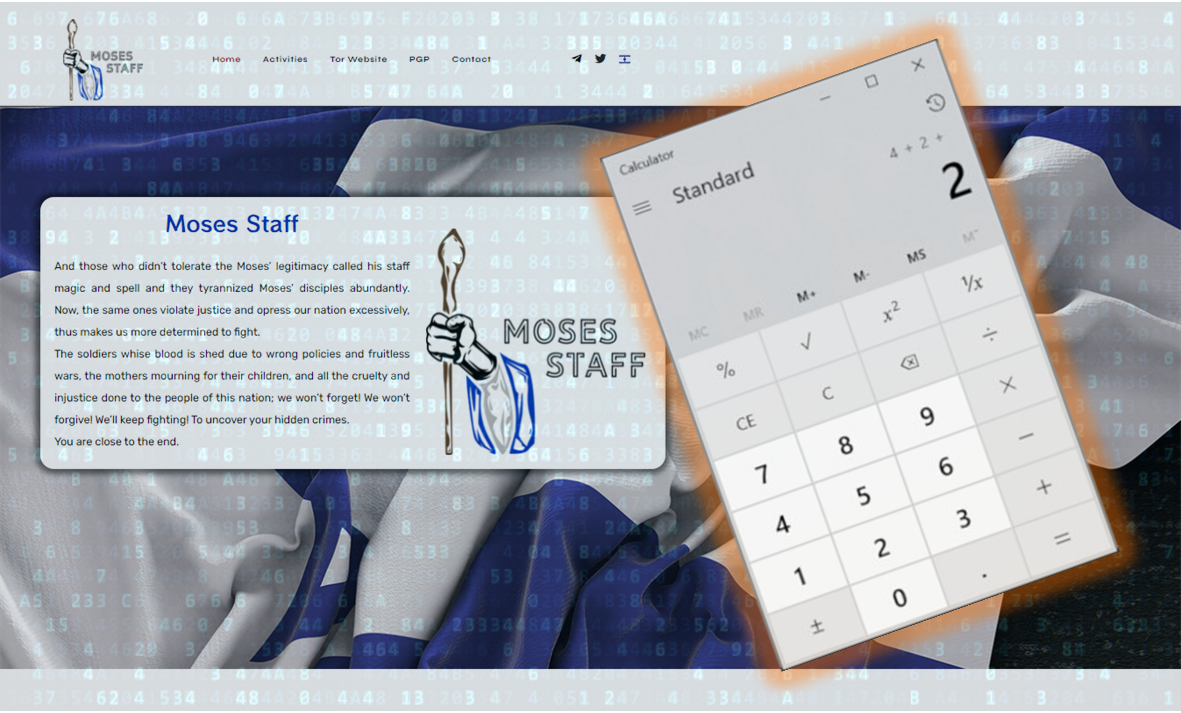

La società di sicurezza Cybereason ha scoperto un nuovo Trojan di accesso remoto (RAT) chiamato StrifeWater, associato agli hacker del gruppo di hacktivisti Moses Staff. Sui sistemi vittime, il malware si maschera da calcolatore di Windows.

Il gruppo Moses Staff è stato segnalato per la prima volta dai ricercatori di Check Point nel 2021, il quale ha attaccato le organizzazioni israeliane, ha violato le loro reti, crittografato i dati e poi si è rifiutato di negoziare un riscatto.

Infatti, i ricercatori di sicurezza informatica hanno riportato che si trattava di attacchi politicamente motivati e deliberatamente distruttivi. Ma ad oggi, molte aziende al di fuori di Israele sono diventate vittime di questo gruppo di criminali informatici.

Tale malware, come affermano dagli analisti di Cybereason, è utilizzato dagli aggressori nella fase iniziale degli attacchi e può essere rimosso dal sistema per coprirne le tracce.

Inoltre, il malware ha altre capacità, inclusa l’esecuzione di comandi, l’acquisizione dello schermo e il download di estensioni aggiuntive.

Sul sistema della vittima, il RAT viene distribuito con il nome calc.exe (file di Windows Calculator) e viene utilizzato all’inizio della catena di infezione, venendo rimosso prima che venga distribuito il ransomware.

I ricercatori ritengono che l’eliminazione e la successiva sostituzione della calcolatrice dannosa sia un interessante modo per inquinare le loro tracce e cancellare le prove dell’esistenza del Trojan e sembra anche aiutare i criminali a eludere il rilevamento fino alla fase finale dell’attacco.

In generale, StrifeWater non è quasi diverso dai suoi “compagni di classe” e ha numerose funzioni, le principali delle quali sono: la capacità di raccogliere dati sui file di sistema, eseguire comandi, acquisire schermate, acquisire persistenza nel sistema, nonché scaricare aggiornamenti e moduli ausiliari.

“L’obiettivo finale del Moses Staff è più politico che finanziario”

scrivono i ricercatori.

“Gli hacker utilizzano il ransomware dopo aver rubato dati, non per guadagno finanziario, ma per causare danni, nascondere il tentativo di spionaggio e danneggiare alcuni sistemi per il guadagno geopolitico dell’Iran”.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.