“Combattere il cybercrime è come estirpare le erbacce: se non elimini le radici a fondo, queste ricresceranno” e oggi, più che mai, questa verità si conferma essere vera. Infatti il gruppo hacktivista filorusso NoName057(16) continua a far parlare di sé rivendicando nuove azioni di disturbo e sabotaggio che colpiscono infrastrutture critiche e siti istituzionali italiani.

Tutto questo avviene dopo pochi giorni dall’operazione Eastwood, durante la quale paesi come Italia, Germania, Stati Uniti, Paesi Bassi, Svizzera, Svezia, Francia e Spagna hanno contribuito a rallentare le attività del gruppo di hacker filorussi.

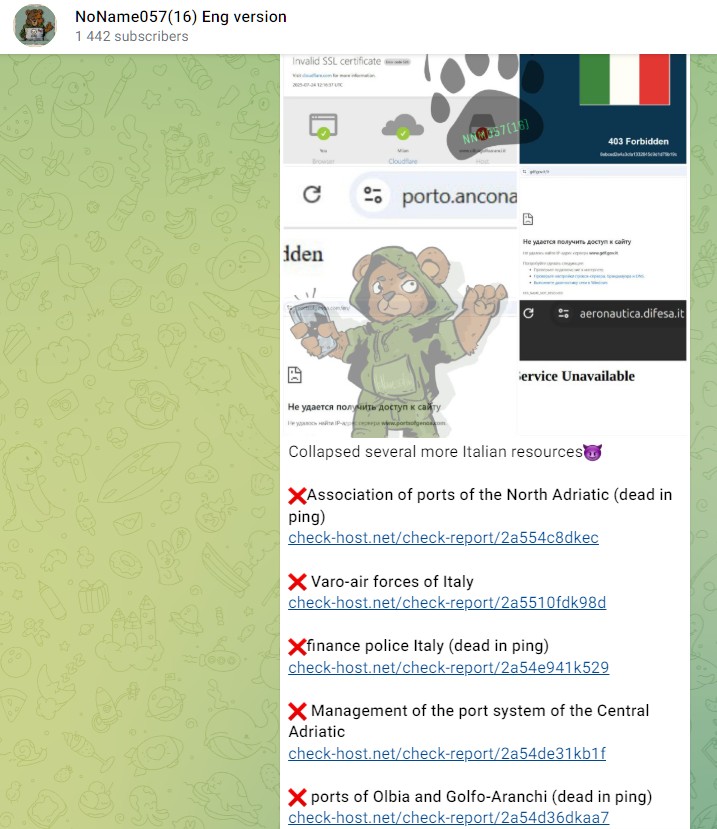

In un recente post pubblicato sul loro canale Telegram (in versione inglese), il collettivo ha annunciato di aver “collassato” diversi siti italiani legati alla gestione portuale e alla difesa, mostrando screenshot di portali irraggiungibili e messaggi di errore come “403 Forbidden” o “Service Unavailable”.

Tra gli obiettivi dichiarati nel post ci sono:

Il gruppo ha anche condiviso link a report di monitoraggio (tramite check-host.net) per dimostrare la caduta dei siti presi di mira, accompagnando il messaggio con la consueta retorica provocatoria e l’uso di emoji minacciose. Questa azione conferma la strategia di NoName057(16), che negli ultimi mesi ha intensificato attacchi DDoS e operazioni di defacement contro paesi europei considerati “ostili” alla Russia, tra cui l’Italia.

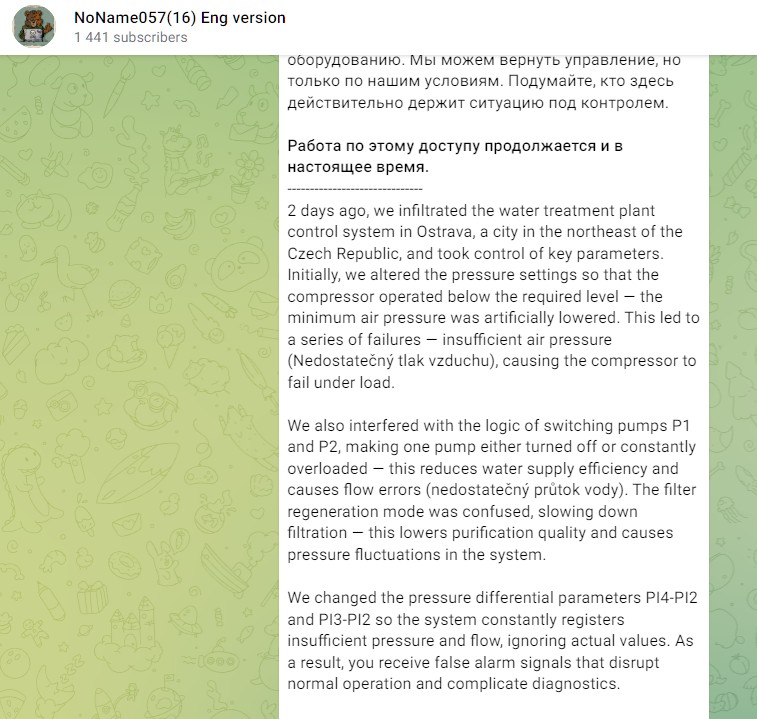

Ma il quadro diventa ancora più inquietante se si guarda a un altro annuncio recente dello stesso gruppo. Due giorni fa, NoName057(16) ha dichiarato di essersi infiltrato nel sistema di controllo dell’impianto di trattamento delle acque di Ostrava, una città nel nord-est della Repubblica Ceca.

Secondo il messaggio diffuso, gli hacktivisti avrebbero alterato parametri critici del sistema, causando guasti a compressori e pompe, rallentando la filtrazione e creando falsi allarmi che ostacolano il monitoraggio e la manutenzione.

Nella loro rivendicazione, gli hacktivisti hanno spiegato in dettaglio come avrebbero:

Il messaggio si chiude con una minaccia esplicita: “Se non ripristinate il controllo e non migliorate la vostra patetica sicurezza informatica, le conseguenze potrebbero essere più gravi: arresto del sistema, contaminazione dell’acqua o danni irreversibili alle apparecchiature. Possiamo ripristinare il controllo, ma solo alle nostre condizioni. Pensate a chi ha davvero il controllo della situazione.”

Questa escalation dimostra come NoName057(16) stia passando da azioni principalmente dimostrative a tentativi di sabotaggio mirati, che puntano a colpire infrastrutture civili essenziali, aumentando così la pressione psicologica e politica sui paesi bersaglio.

Il caso dell’impianto di Ostrava segna un salto di qualità nelle attività del gruppo: non più soltanto attacchi DDoS per bloccare temporaneamente l’accesso a siti istituzionali, ma intrusioni che incidono sul funzionamento reale di sistemi critici.

Un campanello d’allarme per tutti i paesi europei, chiamati a rafforzare la sicurezza delle proprie infrastrutture, che si confermano sempre più nel mirino di gruppi hacktivisti e cyber criminali con finalità politiche.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…