Il contrabbando di persone è un’attività criminale che continua a prosperare nell’underground, sfruttando tecnologie avanzate per evitare la rilevazione e garantire comunicazioni sicure.

Recenti informazioni rivelano come i contrabbandieri utilizzino strumenti di crittografia come PGP e piattaforme di messaggistica sicura come Jabber per coordinare le loro operazioni.

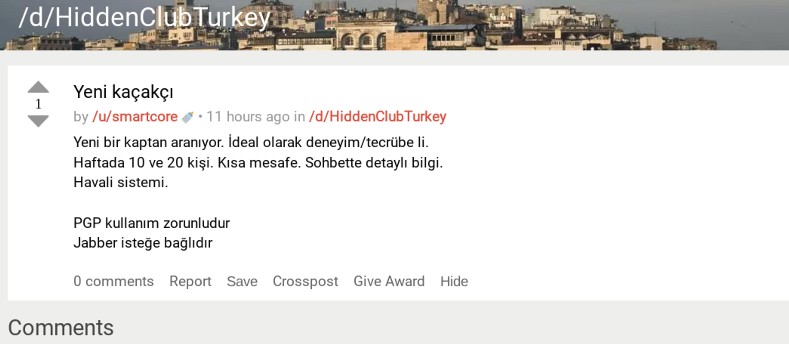

Un recente post su un forum underground, scritto da un utente chiamato “smartcore,” cerca un nuovo “capitano” con esperienza in operazioni di contrabbando. Il post specifica la necessità di trasportare 10-20 persone settimanalmente su brevi distanze, utilizzando probabilmente un sistema aereo. La comunicazione sicura è garantita dall’uso obbligatorio della crittografia PGP, con Jabber come opzione per la messaggistica.

Le rotte più comuni per il contrabbando di persone includono la traversata dal litorale turco alle isole greche.

Nel 2024 circa 24.000 migranti sono stati salvati dalla Turchia mentre tentavano di raggiungere la Grecia. Una volta sbarcati, molti migranti cercano di proseguire il loro viaggio verso l’Europa occidentale attraverso la rotta balcanica, affrontando numerosi ostacoli e pericoli lungo il percorso.

Il conflitto tra Israele e Hamas a Gaza, insieme alle tensioni con Hezbollah in Libano, ha causato un aumento significativo dei movimenti di persone. Questi conflitti hanno portato a una crisi umanitaria, con molte persone costrette a fuggire dalle loro case. Le rotte di contrabbando, come quelle menzionate nel post, potrebbero essere utilizzate per facilitare il movimento di civili che cercano di fuggire dalla guerra.

Le attività criminali nell’underground come il contrabbando di persone sono un problema complesso che sfrutta tecnologie avanzate per operare nell’ombra. La collaborazione internazionale e l’uso di tecnologie avanzate sono essenziali per combattere efficacemente queste attività criminali.

Solo attraverso un impegno congiunto e l’uso di strumenti tecnologici avanzati possiamo sperare di ridurre l’impatto di queste attività criminali.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…