I ricercatori di sicurezza di Guardio Labs hanno scoperto una grave falla di sicurezza nel browser web Opera per i sistemi operativi Windows e macOS. Con il suo aiuto, gli aggressori possono eseguire qualsiasi file, compresi quelli dannosi, sul sistema operativo di base del computer.

Gli esperti hanno assegnato alla vulnerabilità il nome in codice “MyFlaw” (un gioco di parole, tradotto letteralmente come “la mia vulnerabilità”). Poiché è associata alla funzione “My Flow”, che consente di sincronizzare messaggi e file tra dispositivi mobili e desktop .

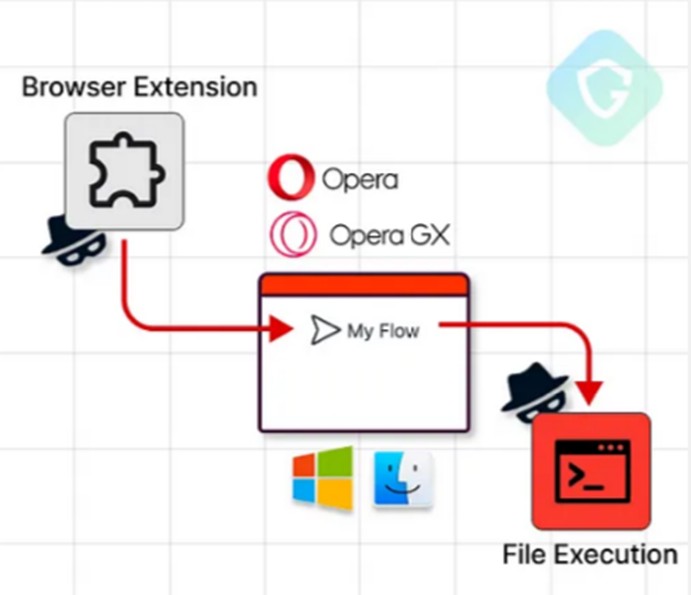

Per implementare la vulnerabilità viene utilizzata un’estensione del browser controllata dall’aggressore, che sostanzialmente aggira la sandbox . Il problema riguarda sia la versione normale di Opera che Opera GX.

My Flow ha un’interfaccia simile a una chat e viene utilizzato per condividere note e file tra lo smartphone e il computer desktop. A quanto pare, i file di questa chat possono essere avviati direttamente tramite l’interfaccia web del browser, al di fuori del contesto di sicurezza.

Il funzionamento di My Flow è assicurato da un’estensione integrata chiamata “Opera Touch Background”. L’estensione contiene il proprio file manifest, che ne specifica il comportamento. Nonché tutte le autorizzazioni necessarie, inclusa la proprietà “externally_connectable”, che dichiara quali altre pagine web ed estensioni possono connettersi ad essa.

I domini che possono comunicare con l’estensione devono corrispondere ai pattern “*.flow.opera.com” e “.flow.op-test.net”, controllati dallo stesso sviluppatore del browser. Tuttavia, i ricercatori di Guardio Labs hanno scoperto una versione “dimenticata” della pagina iniziale di My Flow sul dominio “web.flow.opera.com”.

La pagina trovata è visivamente simile alla versione corrente. Differisce per l’assenza di un tag sulla politica di sicurezza del contenuto e per la presenza di un tag script che richiama un file JavaScript senza verificarne l’integrità.

“Questo è esattamente ciò di cui un utente malintenzionato ha bisogno: una risorsa insicura, dimenticata e vulnerabile all’iniezione di codice con un accesso privilegiato molto elevato all’API del browser”. Afferma il rapporto di Guardio Labs.

L’ultima catena di attacco prevede che l’aggressore crei un’estensione speciale che si maschera da dispositivo mobile per comunicare con il computer della vittima. Successivamente trasmetta codice dannoso crittografato attraverso un file JavaScript modificato per la successiva esecuzione semplicemente toccando lo schermo dell’utente.

“Nonostante operino in ambienti isolati, le estensioni possono diventare potenti strumenti per gli hacker. Consentono loro di rubare informazioni e violare i limiti di sicurezza del browser”, hanno affermato i ricercatori.

I rappresentanti di Opera hanno risolto la vulnerabilità il 22 novembre 2023, appena 5 giorni dopo la divulgazione. Gli sviluppatori hanno anche implementato correzioni lato server e adottato una serie di misure per prevenire problemi simili in futuro. Per motivi di sicurezza, si è deciso di rendere pubblica la vulnerabilità solo ora.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…