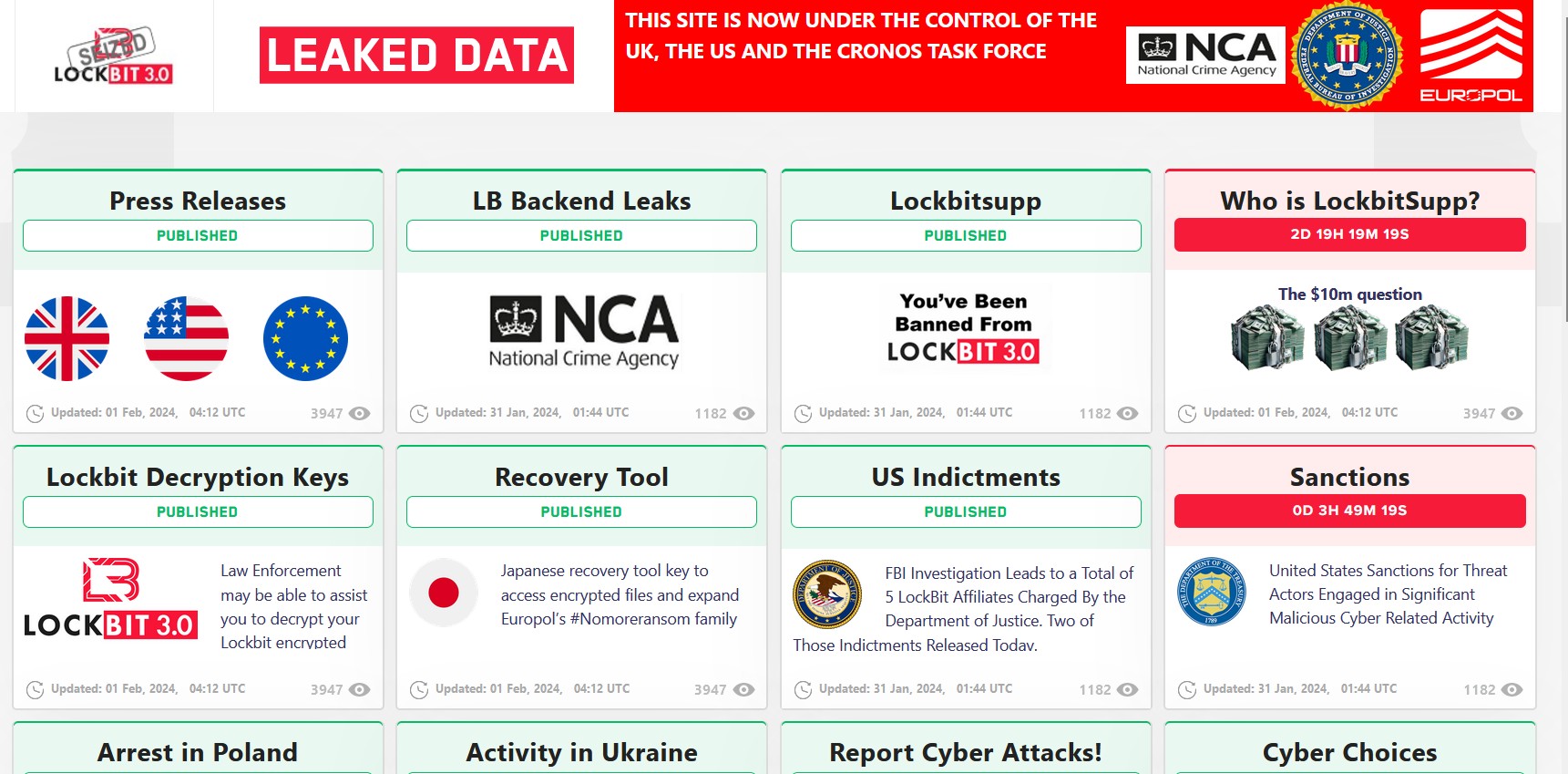

Come abbiamo visto, la cybergang LockBit è stata colpita duramente da una operazione internazionale chiamata “Operazione Cronos”. Dopo un countdown di 4 ore da parte del National Crime Agency (NCA) del Regno Unito, il sito di LockBit è stato completamente rivisto con un po’ di “British humour”.

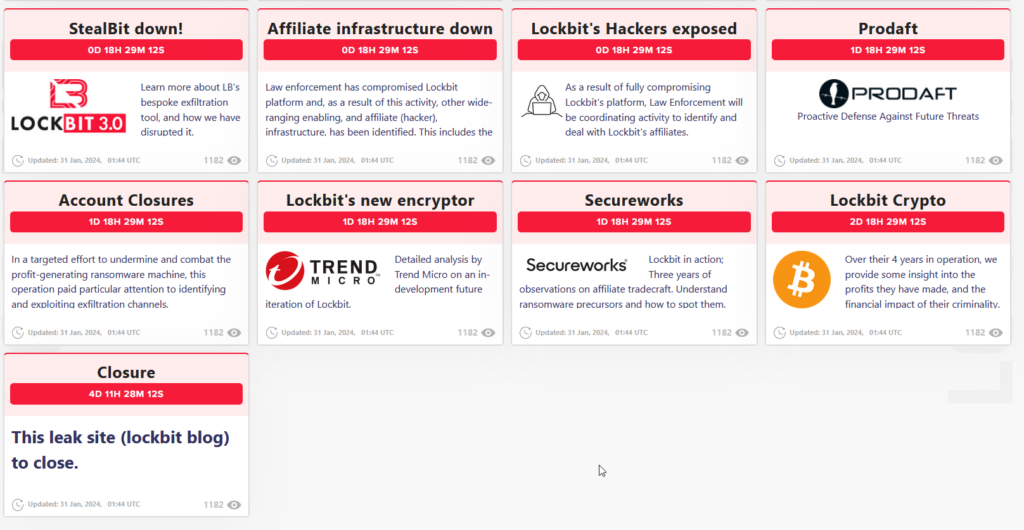

Come potete vedere, il data leak site è completamente cambiato e al posto delle rivendicazioni delle vittime del ransomware, ora ci sono molte informazioni riguardanti l’operazione Cronos e relative alla cyber-gang LockBit.

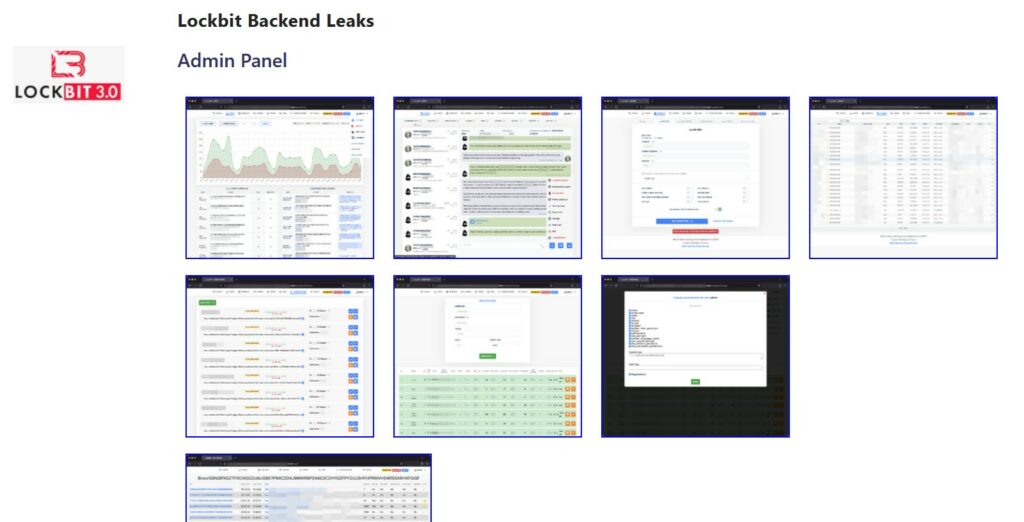

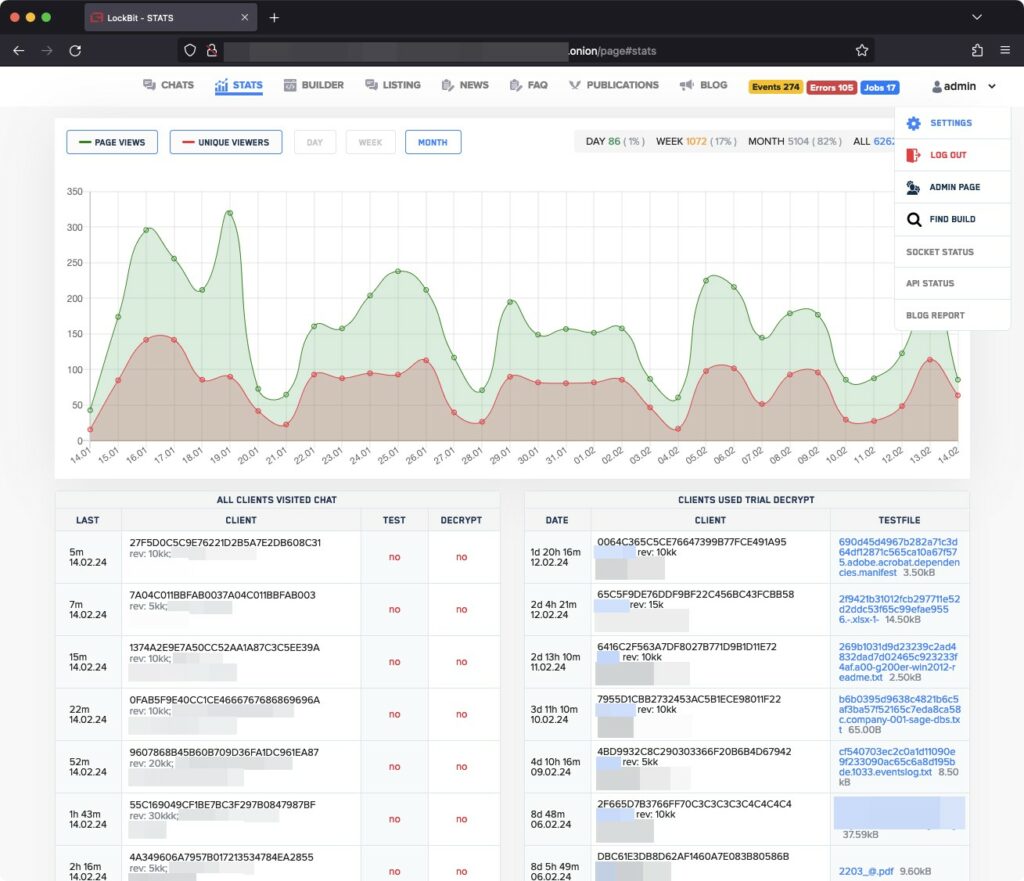

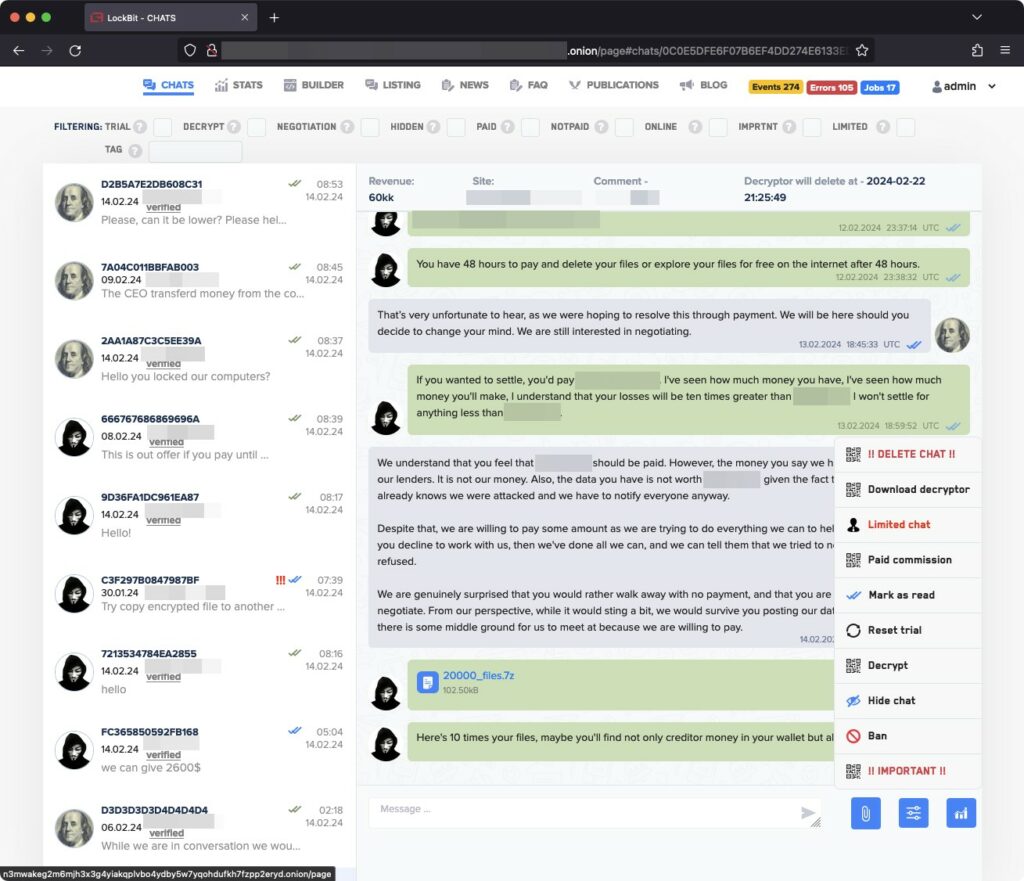

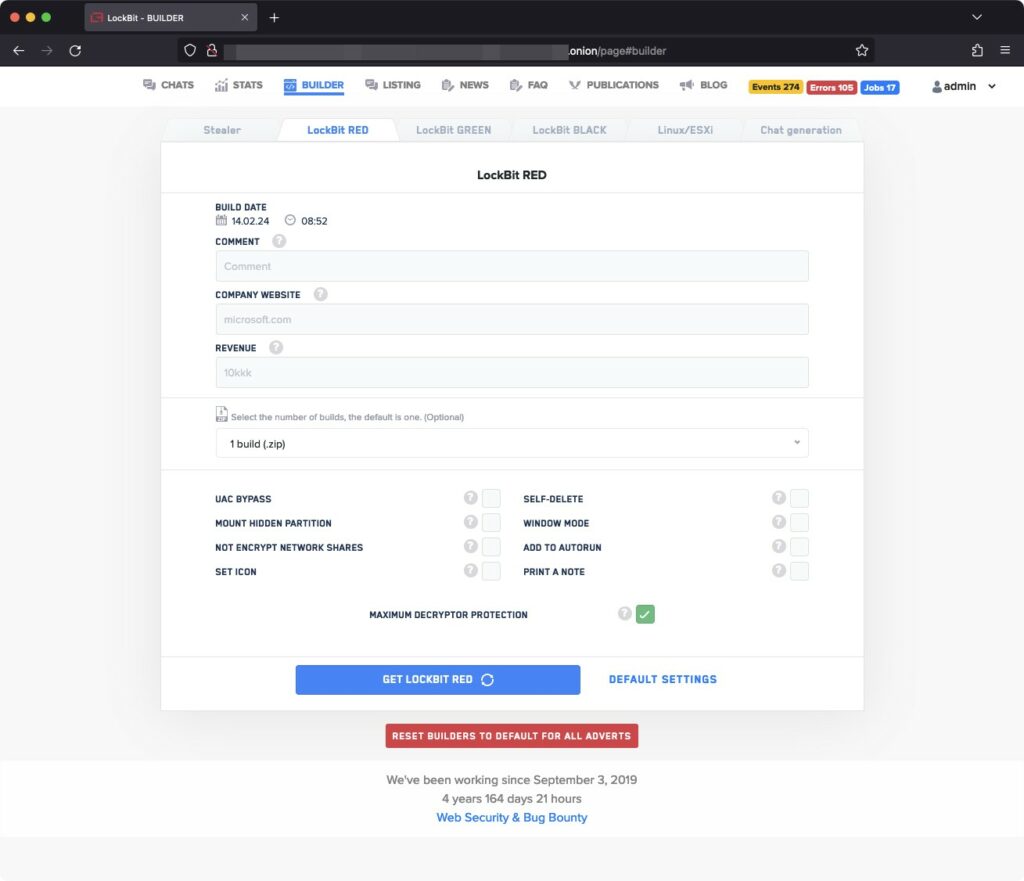

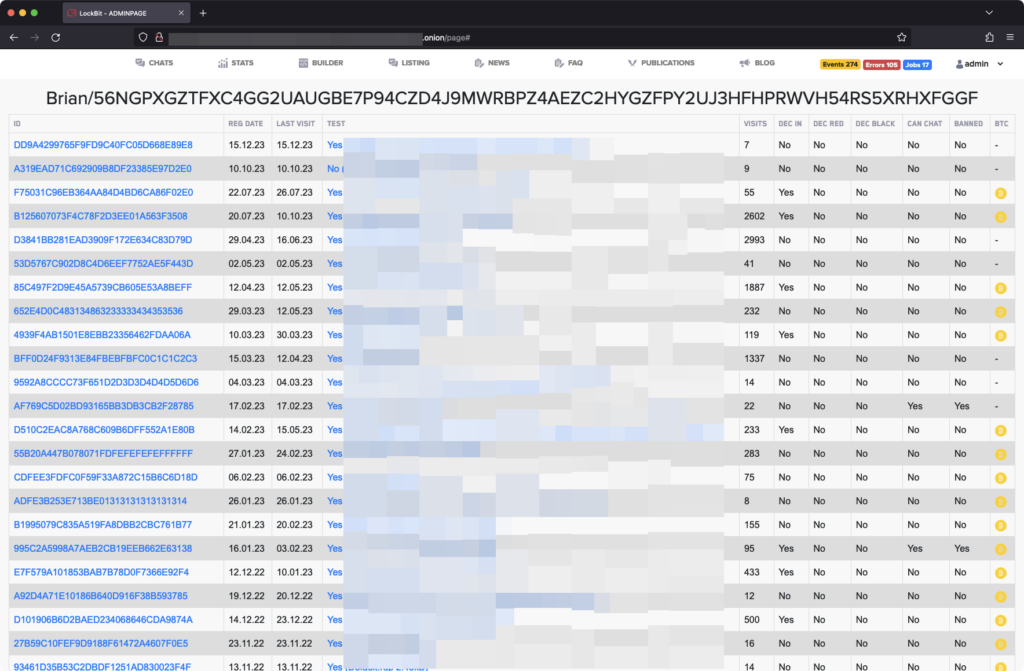

Siamo andati a dare una sbirciatina al nuovo pannello lockbit che riporta molte informazioni interessanti compreso il decryptor.

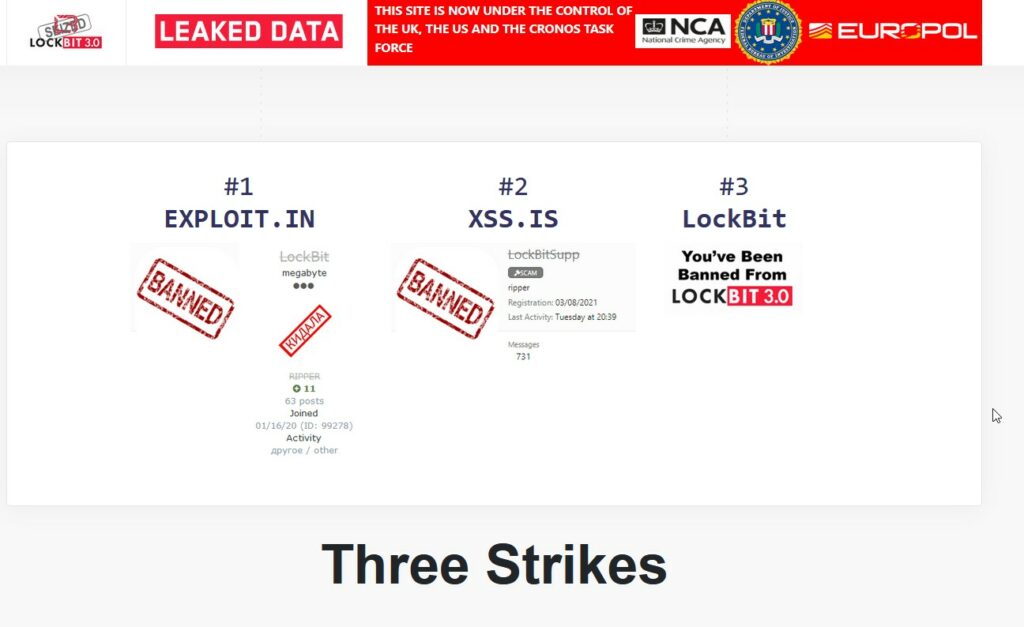

Come avevamo riportato in un articolo precedente, LockbitSupp era stato bannato dai due forum underground XSS e Exploit.in. In questa immagine si fa la parodia che dopo i due forum, LockbitSupp è stato bannato anche dal programma LockBit 3.0.

Nell'ambito di questa operazione, avendo ottenuto l'accesso unico all'infrastruttura chiave appartenente a Lockbit, la NCA e i nostri partner dispongono di una grande quantità di informazioni relative al codice sorgente e all'attività di Lockbit. Come parte della nostra risposta al coinvolgimento, fai clic sui collegamenti seguenti, in base a dove ti trovi, cercheremo di supportare la decrittografia dei tuoi dati se hai subito un attacco da parte di questo gruppo. Potresti recuperare file importanti!

Quando ci contatti, ti preghiamo di fornire le seguenti informazioni per aiutarci a supportarti:

- Il nome della tua azienda/organizzazione e il dominio attaccato, se ne sei in possesso

- L'ID di decrittazione o descrizione che Lockbit ti ha fornito nella richiesta di riscatto

Quando sei stato aggredito

- Se hai segnalato il caso alle forze dell'ordine. In tal caso, fornire il riferimento

- Un nome di contatto, e-mail e numero di telefono

Collegamenti:

Se hai sede nel Regno Unito, invia un'e-mail alla NCA all'indirizzo [email protected]

Se risiedi negli Stati Uniti, clicca qui.

Se risiedi in qualsiasi altra parte del mondo, fai clic qui: Strumenti di decrittazione | Il progetto “No More Ransom”.

Strumento di ripristino LockBit giapponese

La polizia giapponese, supportata da Europol, ha sviluppato uno strumento di recupero, progettato per recuperare i file crittografati dal LockBit 3.0 Black Ransomware.

Affinché questa soluzione di ripristino funzioni, è necessario eseguire questo file binario sul computer infetto. Verrà eseguita una prima valutazione sulla tua macchina.

Per produrre questo strumento, la polizia giapponese ha concentrato per più di tre mesi una grande quantità di competenze tecniche per rivelare la struttura della crittografia basata sull'ingegneria forense del reverse engineering. Questa soluzione è stata testata internamente e sono stati compiuti sforzi importanti per renderla disponibile durante l'operazione congiunta CRONOS.

Sostenendo gli sforzi tecnici dell’NPA, Europol ha fornito esperti per adattare questa soluzione al progetto “NoMoreRansom”. Questo sito Web è disponibile in 37 lingue e ora contiene più di 120 soluzioni in grado di decrittografare oltre 150 diversi tipi di ransomware. Finora, più di 6 milioni di vittime in tutto il mondo hanno beneficiato di questo progetto.

Collegamenti:

Strumenti di decrittazione

In uno sforzo meticolosamente coordinato, emblematico della cooperazione internazionale, le autorità polacche, su richiesta delle autorità giudiziarie francesi, hanno eseguito azioni mirate per arrestare un sospetto attore LockBit implicato nell’operazione ransomware più attiva fino ad oggi al mondo.

La raccolta collaborativa di informazioni oltre confine ha facilitato l’identificazione precisa dell’individuo ritenuto di aver riciclato una grande quantità di profitti generati dal gruppo LockBit.

Grazie alla pianificazione strategica e allo scambio di informazioni in tempo reale tra le agenzie tramite il posto di comando virtuale (VCP) di Europol e al supporto in loco, le autorità si sono mosse rapidamente per intercettare il sospettato, assicurando che nulla fosse lasciato di intentato nel perseguimento della giustizia.

Questa operazione storica testimonia il potere della collaborazione globale nella lotta alla criminalità informatica e nel sostegno dello stato di diritto in un mondo sempre più interconnesso.

Il Dipartimento di Giustizia ha reso noto oggi un atto d'accusa verso i cittadini russi Artur Sungatov e Ivan Kondratyev, alias "Bassterlord", di aver utilizzato la variante del ransomware LockBit.

Le precedenti accuse contro gli attori di Lockbit, collegate a questa operazione, includono:

Novembre 2022 - Mikhail Vasiliev

Giugno 2023 - Ruslan Magomedovich Astamirov

Maggio 2023 - Mikhail Pavlovich Matveev (Wazawaka)

Vittime statunitensi e non statunitensi che desiderano partecipare ai procedimenti giudiziari contro LockBit negli Stati Uniti (ad esempio, per presentare una dichiarazione di impatto sulle vittime o per richiedere una restituzione) possono scrivere a questo sito https://lockbitvictims.ic3.gov

Collegamenti:

Kondratyev (Bassterlord) & Sungatov

Vasiliev

Astamirov

Matveev (Wazawaka)

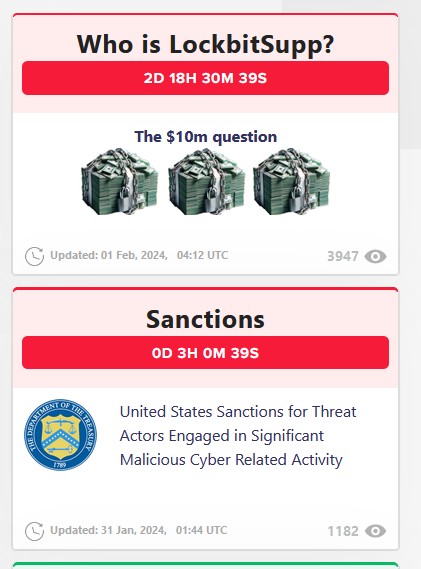

Come riportato nel data leak site di LockBit, sembra che le sorprese non siano finite qua. Infatti su alcuni post è stato inserito un countdown dove prossimamente verranno pubblicare ulteriori informazioni inerenti una tra le più importanti operazioni internazionali che hanno colpito il crimine informatico.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…