La società di sicurezza informatica Varonis ha scoperto una nuova vulnerabilità nei prodotti Microsoft. Questa consente diversi metodi di attacco che permettono agli aggressori di ottenere gli hash delle password degli utenti.

La vulnerabilità, identificata come CVE-2023-35636, interessa la funzionalità di condivisione del calendario in Outlook ed è classificata come Medium (CVSS 6.5). Con il suo aiuto, un utente malintenzionato può inviare all’utente una lettera appositamente predisposta. Questa costringerà Outlook a connettersi a un server controllato dai malintenzionati e a inviargli un hash NTLM v2 per l’autenticazione.

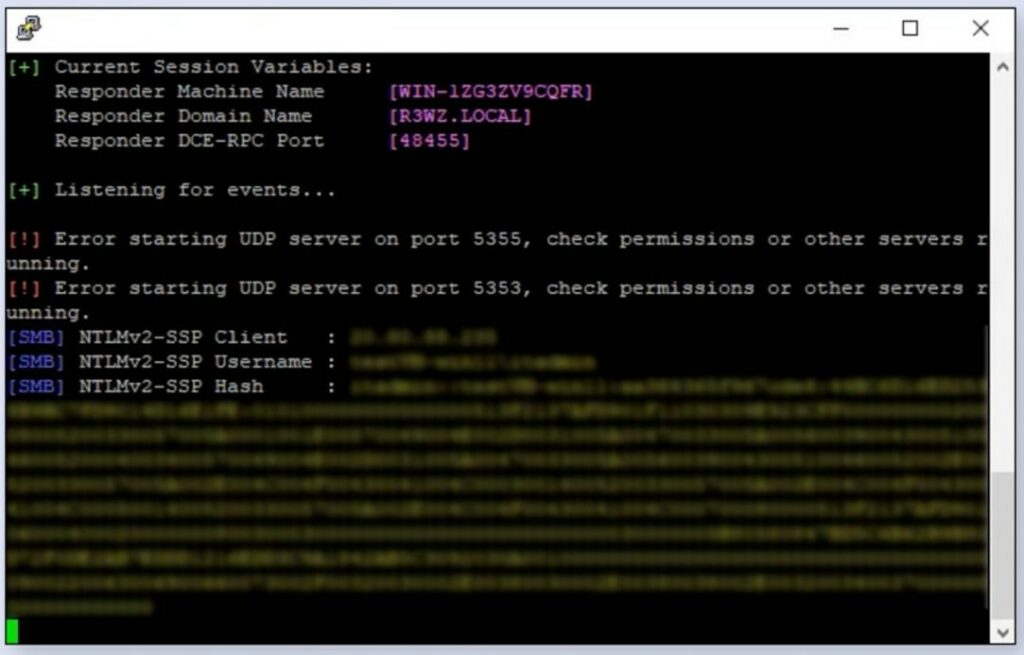

Un esempio di hash NTLM v2 intercettato. (Fonte Varonis)

NTLM v2 è un protocollo utilizzato per autenticare gli utenti su server remoti. L’hash della password dell’utente NTLM v2 può essere prezioso per gli aggressori. Questo perché possono lanciare un attacco di forza bruta e ottenere la password oppure utilizzare l’hash direttamente per l’autenticazione.

Microsoft ha corretto CVE-2023-35636 come parte degli aggiornamenti di sicurezza non programmati a dicembre 2023. Ma alcuni metodi di attacco che potrebbero consentire agli aggressori di ottenere l’hash di autenticazione funzionano ancora.

Pertanto, uno di questi metodi è l’utilità Windows Performance Analyser (WPA), spesso utilizzata dagli sviluppatori. I ricercatori hanno scoperto che i collegamenti relativi a WPA vengono elaborati utilizzando uno speciale URI. Attraverso questo URI è possibile autenticarsi utilizzando NTLM v2 su Internet, esponendo l’hash NTLM.

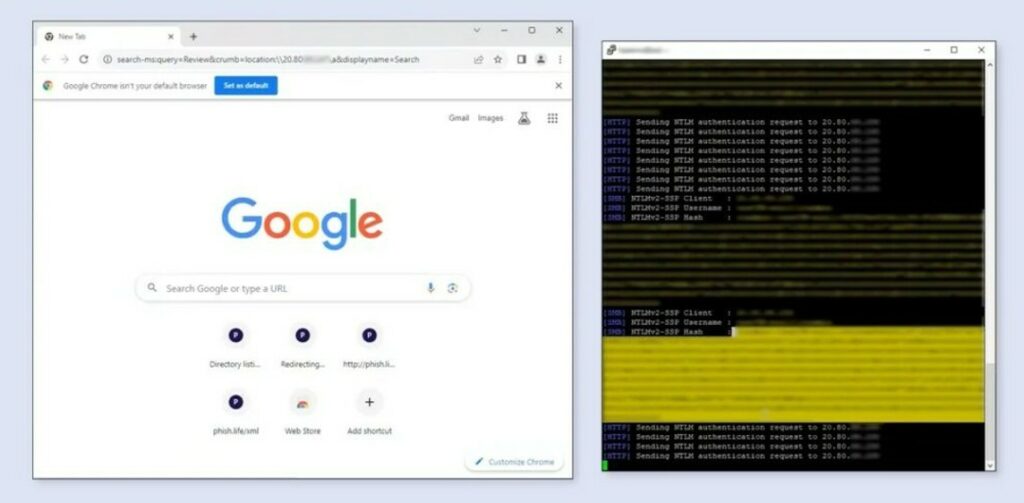

Questo metodo prevede anche l’invio di un’e-mail contenente un collegamento progettato per reindirizzare la vittima a un payload WPA dannoso su un sito controllato dall’aggressore.

Dopo che la vittima ha cliccato sul collegamento, l’aggressore ha ottenuto le password crittografate della vittima. (Fonte Varonis)

Altri due metodi utilizzano Esplora file standard di Windows. A differenza di WPA – che non è un componente di sistema predefinito e viene utilizzato principalmente solo dagli sviluppatori di software -Esplora file è profondamente integrato in Windows e viene utilizzato quotidianamente dalla stragrande maggioranza degli utenti. Entrambe le opzioni di attacco prevedono che l’aggressore invii un collegamento dannoso all’utente di destinazione tramite e-mail, social media o altri canali. Pertanto è necessaria una iterazione dell’utente.

“Una volta che la vittima fa clic sul collegamento, l’aggressore può ottenere l’hash e quindi provare a decifrare la password dell’utente offline”, ha spiegato Varonis. “Una volta violato l’hash e ottenuta la password, un utente malintenzionato può utilizzarla per accedere all’organizzazione come utente.”

Come notato sopra, il CVE-2023-35636 è stato corretto a dicembre, ma altri problemi rimangono ancora rilevanti. Si consiglia alle aziende di installare gli ultimi aggiornamenti di sicurezza. Inoltre è necessario adottare misure aggiuntive per proteggersi dagli attacchi di phishing per evitare di cadere vittime dei criminali.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…