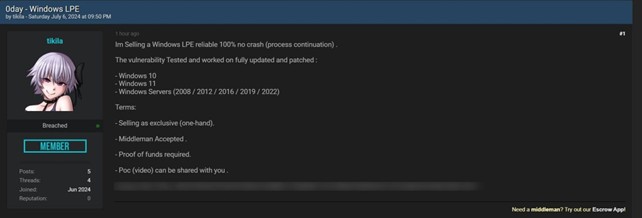

Un attore malevolo, sotto il nome di “tikila”, ha pubblicato su un forum di hacking l’annuncio della vendita di una vulnerabilità di escalation dei privilegi locali (LPE) per Windows. Questa vulnerabilità, secondo quanto dichiarato, è stata testata e confermata funzionante su diverse versioni di Windows, tra cui Windows 10, Windows 11 e vari Windows Server (2008, 2012, 2016, 2019, 2022).

L’annuncio afferma che la vulnerabilità è affidabile al 100% e non provoca crash di sistema, garantendo la continuazione dei processi.

L’autore dell’annuncio specifica che la vulnerabilità è stata testata su sistemi completamente aggiornati e patchati, il che implica che potrebbe sfruttare una falla zero-day ancora sconosciuta ai fornitori di sicurezza.

I termini di vendita della vulnerabilità includono:

La vendita di una vulnerabilità LPE per Windows rappresenta una seria minaccia per la sicurezza informatica, in quanto potrebbe consentire agli attaccanti di ottenere privilegi elevati sui sistemi compromessi. Questo tipo di accesso può essere utilizzato per eseguire codice malevolo, rubare dati sensibili, o prendere il controllo completo delle macchine vittima.

Le organizzazioni dovrebbero essere vigili e monitorare i propri sistemi per segnali di compromissione. È consigliabile mantenere tutti i software aggiornati e applicare le patch di sicurezza rilasciate dai fornitori. Inoltre, è cruciale implementare misure di sicurezza difensive, come l’uso di software antivirus e firewall, e limitare i privilegi utente per ridurre il rischio di escalation dei privilegi.

L’annuncio di tikila evidenzia ancora una volta la continua evoluzione delle minacce informatiche e la necessità di una vigilanza costante nella protezione delle infrastrutture IT. Le aziende devono rimanere aggiornate sulle nuove vulnerabilità e adottare una strategia di sicurezza proattiva per difendersi contro queste potenziali minacce.

Per restare sempre aggiornati sulle vulnerabilità Microsoft è possibile controllore il servizio Security Update Guide.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…