Recentemente è stata rilasciata una proof of concept (PoC) per una vulnerabilità critica identificata come CVE-2024-33544 che affligge il plugin WZone di WordPress.

Questa vulnerabilità riguarda un’iniezione SQL senza autenticazione, che rappresenta una seria minaccia per la sicurezza di molte applicazioni web. Il National Vulnerability Database (NVD) ha pubblicato i dettagli di questa vulnerabilità, evidenziando l’importanza di affrontare tempestivamente il problema.

CVE-2024-33544 è una vulnerabilità di tipo SQL Injection che consente agli attaccanti di eseguire comandi SQL arbitrari su un database senza necessità di autenticazione. Questo tipo di attacco sfrutta le lacune nella convalida degli input forniti dall’utente, permettendo di manipolare le query SQL inviate al database. Quando sfruttata, questa vulnerabilità può portare a gravi conseguenze, come l’accesso non autorizzato ai dati sensibili, la modifica o la cancellazione dei dati e, in alcuni casi, il completo controllo del sistema interessato.

L’impatto di CVE-2024-33544 è estremamente elevato a causa della sua natura non autenticata. Gli attaccanti non necessitano di credenziali di accesso per sfruttare questa vulnerabilità, rendendola facilmente sfruttabile da remoto. I sistemi vulnerabili possono includere applicazioni web, piattaforme di e-commerce, sistemi di gestione dei contenuti e qualsiasi altra applicazione che interagisca con un database tramite comandi SQL.

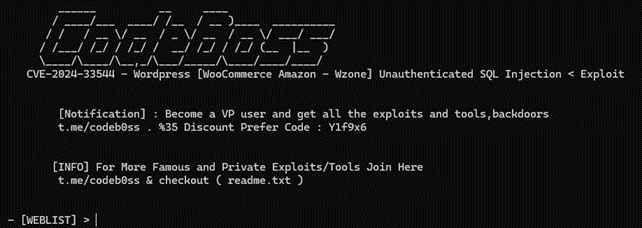

Una proof of concept (PoC) per CVE-2024-33544 è stata resa disponibile pubblicamente in rete. Questa PoC dimostra come la vulnerabilità può essere sfruttata, fornendo un esempio pratico di attacco. Gli amministratori di sistema e gli sviluppatori possono utilizzare questa PoC per comprendere meglio la vulnerabilità e testare l’efficacia delle loro misure di mitigazione.

La vulnerabilità CVE-2024-33544 rappresenta una minaccia significativa per la sicurezza delle applicazioni web e dei dati che esse gestiscono. La disponibilità di una PoC rende ancora più urgente l’adozione di misure di sicurezza adeguate. È fondamentale che gli amministratori di sistema e gli sviluppatori prendano provvedimenti immediati per mitigare i rischi associati a questa vulnerabilità, proteggendo così i dati sensibili e garantendo la continuità operativa delle loro applicazioni.

Per ulteriori dettagli su CVE-2024-33544 e le misure di mitigazione, è possibile consultare il National Vulnerability Database.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…