Il Poison Tap rappresenta una tecnica di attacco informatico tanto semplice quanto insidiosa, capace di compromettere la sicurezza di un sistema manipolando il traffico di rete in entrata e in uscita dal dispositivo vittima. Questo attacco sfrutta un dispositivo fisico, opportunamente configurato, per ottenere l’accesso non autorizzato ai dati in transito da e verso un computer.

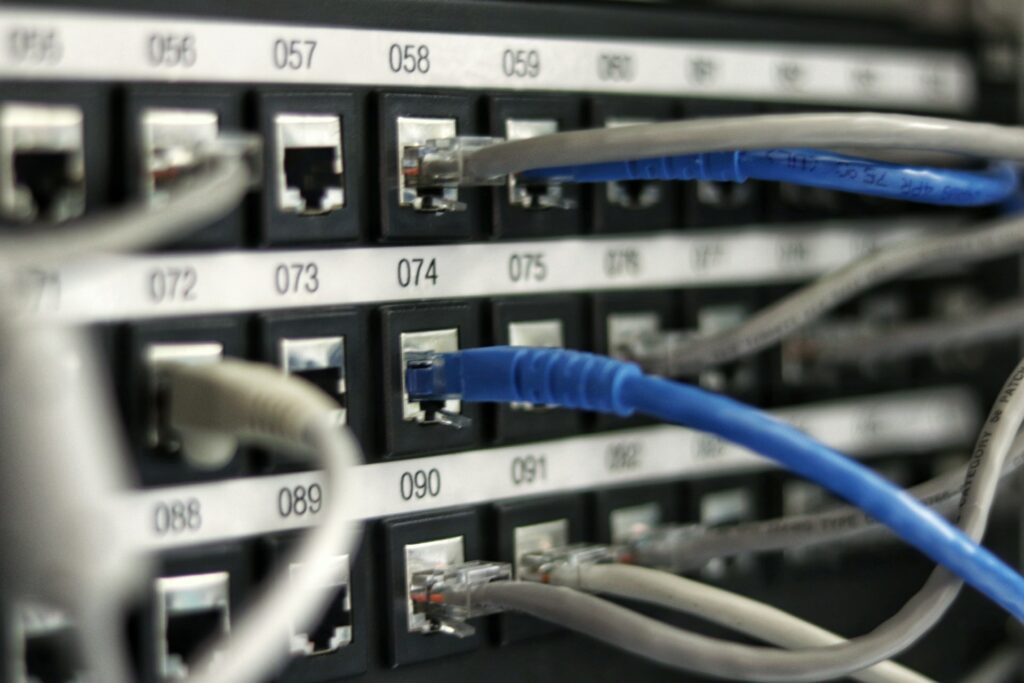

L’attacco si basa sull’impiego di un dispositivo hardware, spesso un Raspberry Pi o un’alternativa simile, configurato per simulare il comportamento di una scheda di rete. Collegandosi fisicamente al computer bersaglio, il dispositivo riesce ad ingannare il sistema operativo fingendosi un’interfaccia di rete legittima. Una volta instaurata questa relazione, l’attacco si sviluppa in tre fasi principali:

Per eseguire un attacco di Poison Tap, è sufficiente che il computer sia acceso o in modalità standby; non è necessario che sia sbloccato o che l’utente sia presente. Tuttavia, la diffusione di protocolli crittografici avanzati come HTTPS, TLS e SSH mitiga parzialmente l’efficacia dell’attacco, limitandola ai protocolli meno sicuri ma ancora ampiamente utilizzati come FTP.

La semplicità di esecuzione del Poison Tap lo rende particolarmente insidioso. Può essere sfruttato per attacchi mirati contro organizzazioni o individui, specialmente quando i dispositivi vulnerabili sono lasciati incustoditi in luoghi pubblici o semipubblici.

Tra le possibili accortezze per prevenire questo attacco troviamo l’occlusione delle porte USB non utilizzate e la disabilitazione dell’autoconfigurazione delle interfacce di rete.

L’attacco Poison Tap mette in evidenza quanto possa essere vulnerabile un sistema quando la sicurezza fisica del dispositivo non è garantita. Sebbene i moderni protocolli di crittografia rappresentino una barriera efficace contro molti tipi di attacchi, la presenza di sistemi e reti legacy continua a offrire opportunità sfruttabili per gli attaccanti.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…