Le applicazioni di stampa sono spesso considerate un anello debole dei sistemi IT aziendali spesso poco protetti che possono dare accesso alle infrastrutture IT delle organizzazioni.

Una vulnerabilità, chiamata PrintNightmare, corretta il mese scorso come parte del patch tuesday di Microsoft torna alla ribalta. Identificato come CVE-2021-1675, questo difetto è stato considerato presentare un rischio per la sicurezza “significativo” ma non critico, con un punteggio CVSS di 7,8 su 10.

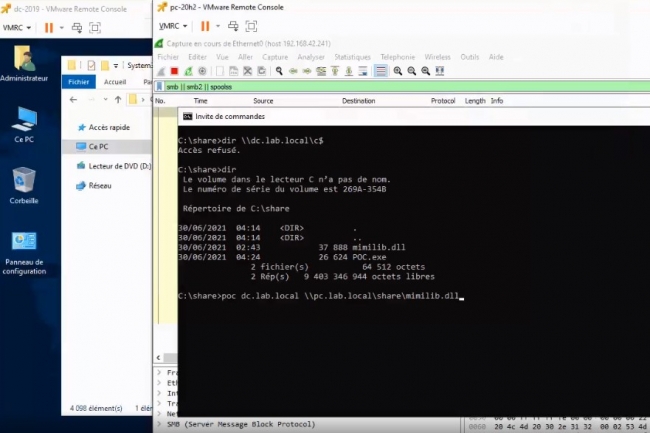

È stato corretto per prevenire un aumento del rischio sugli spooler di stampa di Windows. Il problema è che negli ultimi giorni su Github è circolato un PoC (proof of concept) di un exploit, questa volta consentendo l’esecuzione di codice in remoto, cosa che l’attuale patch non può correggere.

L’exploit PoC previene originariamente dal team di ricercatori di sicurezza di QiAnXin che ha pubblicato un video che mostra l’esecuzione riuscita del codice remoto senza rivelare dettagli tecnici che ne consentono la replica.

Ma due giorni dopo, un’altra società di sicurezza IT, Sangfor, ha fatto un ulteriore passo avanti pubblicando un’analisi tecnica dettagliata dell’exploit PoC in una directory pubblica di Github.

Consapevole del suo errore – probabilmente involontario – l’azienda lo ha prontamente rimosso. Ma nel frattempo, i fork sono stati effettuati e pubblicati sulla scia.

“Stiamo ancora valutando l’efficacia della patch, ma diversi rapporti indicano che l’exploit del codice funziona con sistemi completamente patchati”

ha avvertito Dustin Childs, ricercatore di sicurezza per Zero Day Iniziative.

“Ciò significa che la patch rilasciata a giugno non affronta completamente la causa principale del bug. In ogni caso, le organizzazioni dovrebbero considerare questa soluzione come una soluzione incompleta e implementare altre soluzioni alternative, come disabilitare lo spooler di stampa e bloccare le porte TCP 135 e 445 sul perimetro”.

Un exploit riuscito di CVE-2021-1675 che interessa lo spooler di stampa di Windows potrebbe portare ad una completa acquisizione di un sistema da parte di malintenzionati.

Notare per questo che è richiesta l’autenticazione preventiva con il servizio spooler.

“Questa vulnerabilità può fornire l’accesso completo a un controller di dominio in un contesto di SISTEMA”

ha affermato Marius Sandbu, responsabile delle attività del cloud pubblico presso TietoEVRY.

“Per poter utilizzare questo exploit, devi autenticarti come utente di dominio.”

A seguito di questa svolta, Microsoft ha aggiornato il suo avviso di sicurezza per prendere in considerazione il potenziale nuovo rischio di esecuzione di codice remoto, ma stranamente non ha aggiornato il punteggio CVSS.

La Severity è ancora quantificata come di “bassa complessità”. Questo non è il caso di molti ricercatori sulla sicurezza che considerano PrintNightmare un livello piuttosto critico.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.