Per la serie “programmi hacker”, oggi conosceremo SARENKA.

Per la rubrica Hack tutorial, oggi parliamo di uno strumento di Open Source Intelligence (OSINT) che si chiama SARENKA che ci consente di aiutarci ad ottenere delle informazioni utili a comprendere le superfici di attacco di un sistema informatico.

L’obiettivo principale è raccogliere informazioni dai motori di ricerca per i dispositivi connessi a Internet (come ad esempio censys e shodan).

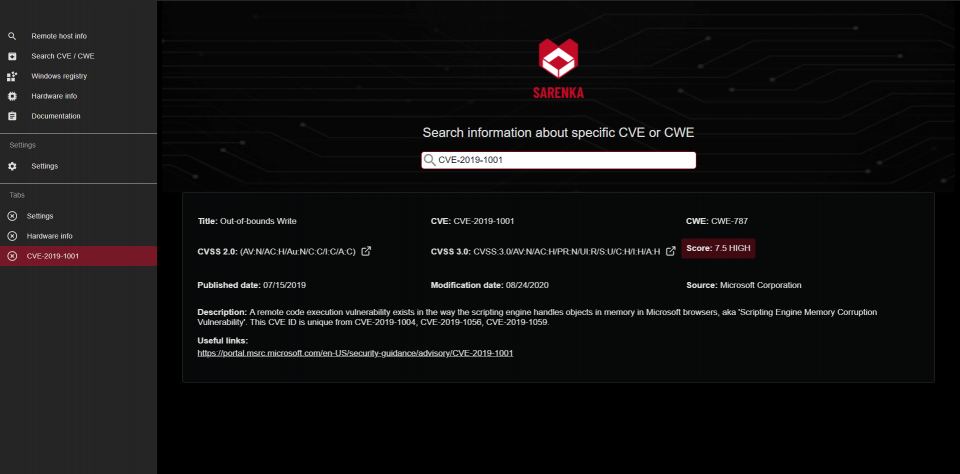

Raccoglie inoltre i dati sul Common Vulnerabilities and Exposures (CVE), Common Weakness Enumeration (CWE) e dispone anche di un database in cui i CVE sono mappati con i CWE.

Lavora e fornisce i dati di output sulla macchina locale: software installato in locale e utilizza le librerie di python e dei comuni comandi cmd per funzionare.

L’applicazione dispone anche di strumenti e utility aggiuntive, come ad esempio un calcolatore di hash, il calcolatore di entropia di Shannon e uno scanner di porte molto semplice. Sono previsti più strumenti matematici di crittografia e script di ricognizione.

Le funzionalità sono:

Inoltre puoi:

Scarica dal repository

$ git clone https://github.com/pawlaczyk/sarenka.git

Vai alla directory di origine

$ cd sarenka/sarenka

Eseguiamo sarenka.py

$ python sarenka.py

Intanto per cominciare, dovrai creare in account sui due motori di ricerca e quindi:

Esecuzione di un’applicazione di backend – predefinito http: // localhost: 8000 /

# go to sarenka/sarenka$ python backend/manage.py runserver

Applicazione frontent in esecuzione – predefinito http: // localhost: 3000 /

# go to sarenka/sarenka/frontend folder$ npm start

SARENKA è stato anche menzionato e recensito su altri siti:

Fonte

https://github.com/pawlaczyk/sarenka/tree/new_master

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…