All’interno del vasto mondo dei tool per la Osint (spesso ne abbiamo parlato su questo blog), abbiamo Osintgram, un tool per effettuare Open Source Intelligence attraverso il noto social network di proprietà di Facebook (tra poco Meta), ovvero Instagram.

Alcune premesse, come presenta il repository GitHub del progetto sono importanti da fare:

Per prima cosa installiamo Osintgram attraverso questo comando:

git clone https://github.com/Datalux/Osintgram.git

Una volta installato, navighiamo all’interno di questa directory

cd Osintgram

Ora creiamo un virtual environment per il nostro progetto, eseguendo questo comando:

python3 -m venv venv

Carichiamo il virtual environment a secondo dell’ambiente di sistema sul quale stiamo lavorando:

Su Windows Powershell:

.\venv\Scripts\activate.ps1

Su Linux e Git Bash:

source venv/bin/activate

Ora effettuiamo il caricamento

pip install -r requirements.txt

Apri il file “credentials.ini” nella cartella “config” e scrivi il nome utente e la password del tuo account Instagram nei campi corrispondenti. In alternativa, puoi eseguire il comando “make setup” per popolare questo file in modo automatico.

Ora esegui lo script main.py in due modi:

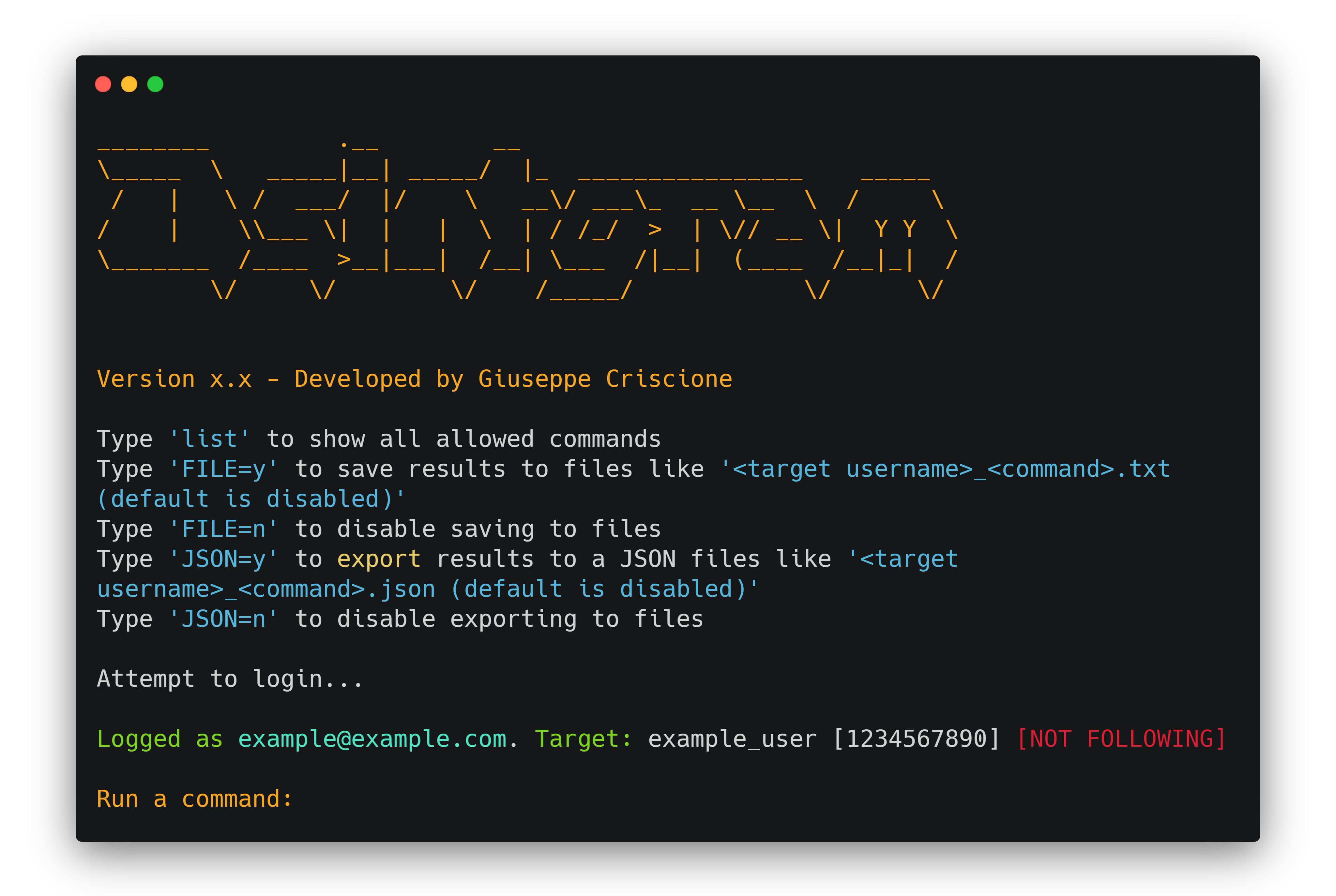

Come abbiamo visto che una volta installato, Osintgram può lanciare specifici comandi sul profilo Instagram che vogliamo analizzare, Di seguito riportiamo la lista dei comandi e le informazioni che possono essere rilevate.

– addrs Get all registered addressed by target photos- captions Get user’s photos captions- comments Get total comments of target’s posts- followers Get target followers- followings Get users followed by target- fwersemail Get email of target followers- fwingsemail Get email of users followed by target- fwersnumber Get phone number of target followers- fwingsnumber Get phone number of users followed by target- hashtags Get hashtags used by target- info Get target info- likes Get total likes of target’s posts- mediatype Get user’s posts type (photo or video)- photodes Get description of target’s photos- photos Download user’s photos in output folder- propic Download user’s profile picture- stories Download user’s stories – tagged Get list of users tagged by target- wcommented Get a list of user who commented target’s photos- wtagged Get a list of user who tagged target

Osintgram può essere anche testato, utilizzato all’interno di un container di Doker. Questa sezione spiegherà come utilizzarlo rapidamente.

Prima di poter utilizzare “Docker” o “Docker-compose”, assicurati di soddisfare i seguenti prerequisiti.

L’installazione darà esito negativo se non esegui il passaggio 3 e non configuri le tue credenziali.

Ora puoi creare un’immagine ed eseguirla come contenitore digitando questo comando per effettuare la build:

docker build -t osintgram .

Per lanciarlo il container occorrerà digitare il seguente comando:

docker run –rm -it -v “$PWD/output:/home/osintgram/output” osintgram

Il

Il -iflag richiesto consente a un terminale interattivo di utilizzare i comandi all’interno del contenitore. documenti

Il -vflag richiesto monta un volume tra il filesystem locale e il contenitore da salvare nella ./output/cartella. documenti

Il –rmflag opzionale rimuove il filesystem del contenitore al completamento per prevenire l’accumulo di cruft. documenti

Il -tflag opzionale alloca uno pseudo-TTY che consente l’output colorato. documenti

Fonte

https://github.com/Datalux/Osintgram

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…