Un’onda d’urto tra vulnerabilità, webshell e gruppi ransomware

Il 14 maggio 2025, il team di intelligence di ReliaQuest ha aggiornato la propria valutazione su una pericolosa vulnerabilità: CVE-2025-31324, una falla di tipo “unrestricted file upload” nel componente SAP NetWeaver Visual Composer, che consente l’esecuzione remota di codice (Remote Code Execution – RCE). Sebbene inizialmente classificata come una semplice “remote file inclusion”, ulteriori analisi hanno rivelato che la natura della falla era decisamente più pericolosa: chiunque, senza autenticazione, poteva caricare file JSP malevoli sul server SAP e ottenere l’accesso remoto.

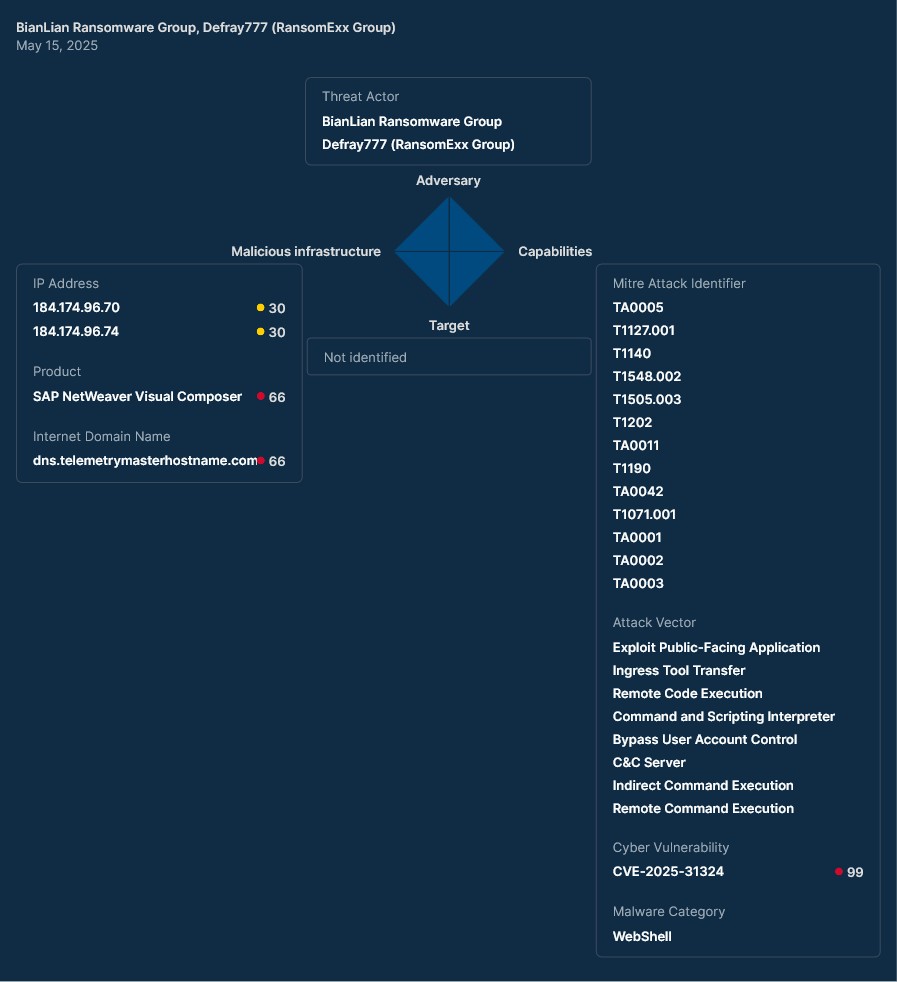

La piattaforma Recorded Future, in una nota pubblicata il 15 maggio, ha confermato che le campagne di attacco condotte dai gruppi ransomware BianLian e RansomEXX (Defray777) hanno sfruttato attivamente questa vulnerabilità, nonostante SAP avesse già rilasciato una patch il 24 aprile. Il componente coinvolto, va detto, è deprecato dal 2015. Ma come sappiamo bene, nella sicurezza informatica ciò che è vecchio non muore mai… spesso resta esposto, ignorato, e tremendamente vulnerabile.

Secondo l’analisi condotta da Insikt Group (Recorded Future), le infrastrutture dannose riconducibili agli attacchi includono:

Tutti questi elementi compongono il mosaico tecnico che ha permesso l’esecuzione remota di codice nei sistemi compromessi.

Gli attori della minaccia hanno sfruttato l’endpoint /developmentserver/metadatauploader per caricare JSP webshell come helper.jsp, cache.jsp, rrx.jsp, dyceorp.jsp all’interno della directory:

j2ee/cluster/apps/sap.com/irj/servlet_jsp/irj/root/

Queste webshell consentivano il controllo remoto tramite richieste HTTP GET, permettendo una piena esecuzione di comandi sul server vittima.

Nel caso specifico di RansomEXX, l’infrastruttura di attacco si è dimostrata particolarmente sofisticata: dopo l’upload iniziale, gli attori hanno utilizzato MSBuild per compilare e attivare un backdoor modulare denominata PipeMagic. Questa, a sua volta, ha consentito l’iniezione in memoria del noto framework di red-teaming Brute Ratel, all’interno del processo dllhost.exe. Tutto questo è stato eseguito in modalità stealth, grazie alla tecnica Heaven’s Gate, che permette di passare da 32-bit a 64-bit mode aggirando le difese basate su syscall.

Non meno rilevante è l’altra faccia di questa minaccia: la componente APT (Advanced Persistent Threat). Il gruppo cinese Chaya_004, secondo Forescout, avrebbe compromesso oltre 581 sistemi SAP NetWeaver non aggiornati e individuato altri 1.800 domini in fase di targeting, inclusi ICS (sistemi di controllo industriale) situati in Stati Uniti, Regno Unito e Arabia Saudita. Altri tre gruppi APT, UNC5221, UNC5174 e CL-STA-0048, avrebbero partecipato a campagne simili, come riportato da EclecticIQ.

Questi attacchi indicano un chiaro interesse geopolitico e strategico nei confronti di infrastrutture industriali e sistemi critici occidentali, aggravando l’urgenza di mitigare la vulnerabilità CVE-2025-31324. SAP, parallelamente, ha rilasciato una patch anche per la vulnerabilità CVE-2025-42999, che veniva utilizzata in combinazione per ottenere un impatto maggiore.

Le TTP (Tactics, Techniques, and Procedures) osservate fanno riferimento a una lunga lista di tecniche MITRE ATT&CK, tra cui:

Il vettore d’attacco è chiaro: esposizione pubblica, upload di codice malevolo, comandi remoti, iniezione in memoria e persistente presenza in sistemi compromessi. Una perfetta catena d’infezione in stile APT mista a dinamiche ransomware.

Questa campagna mostra, ancora una volta, come l’inerzia nella gestione dei software deprecati e il ritardo nell’applicazione delle patch di sicurezza rappresentino il terreno fertile per minacce sempre più sofisticate. Che si tratti di ransomware o cyber spionaggio, la porta d’ingresso è sempre la stessa: vulnerabilità note, ma ignorate.

Questo articolo si basa su informazioni, integralmente o parzialmente tratte dalla piattaforma di intelligence di Recorded Future, partner strategico di Red Hot Cyber e punto di riferimento globale nell’intelligence sulle minacce informatiche. La piattaforma fornisce analisi avanzate utili a individuare e contrastare attività malevole nel cyberspazio.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…