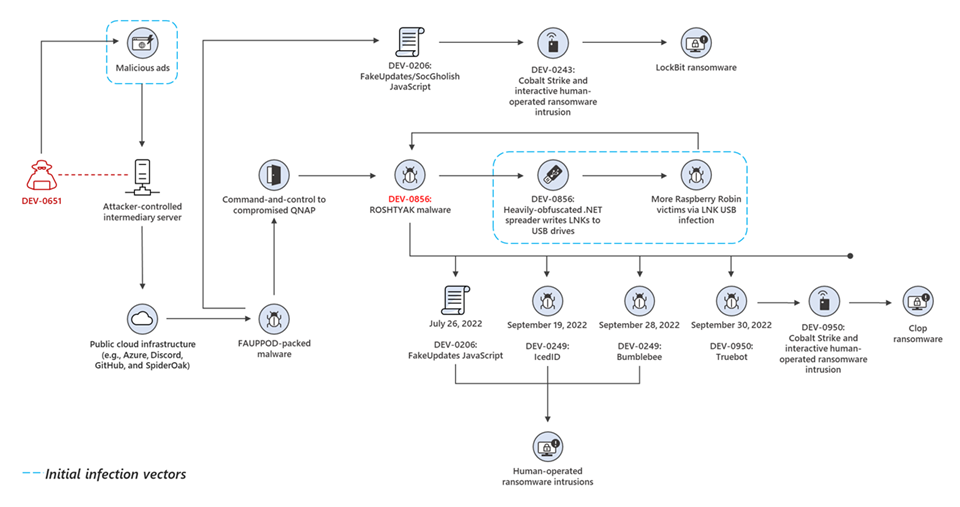

Raspberry Robin, un worm che si diffondeva attraverso i sistemi Windows tramite una unità USB, si è evoluto rapidamente: ora l’accesso backdoor viene venduto o offerto in modo che il ransomware, possa essere installato dai criminali informatici.

In un rapporto di giovedì, l’unità Security Threat Intelligence di Microsoft ha affermato che Raspberry Robin è ora “parte di un ecosistema di malware complesso e interconnesso” con collegamenti ad altre famiglie di codice dannoso (come ad esempio il ransomware Cl0p) e legami con altri ransomware.

Raspberry Robin è apparso per la prima volta come uno strano worm che si è diffuso da PC a PC senza uno scopo ben preciso.

Ora chiunque stia controllando il malware lo sta apparentemente utilizzando per vendere l’accesso alle macchine infette in modo che altri software dannosi possano essere utilizzati dai criminali informatici, come ad esempio il ransomware.

“La catena di infezione di Raspberry Robin ancora risulta confusa e può portare a risultati diversi, anche in scenari in cui due host vengono infettati contemporaneamente”, hanno scritto i ricercatori Microsoft.

“Sono coinvolti numerosi componenti; potrebbe essere difficile poiché gli aggressori dietro la minaccia hanno fatto di tutto per proteggere il malware in ogni fase di infezione con meccanismi di offuscamento”.

Secondo i dati raccolti dallo strumento Defender for Endpoint di Microsoft, quasi 3.000 dispositivi in circa 1.000 organizzazioni hanno ricevuto almeno un avviso relativo a un payload dannoso correlato a Raspberry Robin negli ultimi 30 giorni.

“Raspberry Robin si è evoluto dall’essere un worm ampiamente distribuito senza azioni post-infezione osservate quando Red Canary lo ha segnalato per la prima volta nel maggio 2022, a una delle più grandi piattaforme di distribuzione di malware attualmente attive”, ha riportato Microsoft.

I ricercatori di Red Canary hanno osservato per la prima volta le attività di Raspberry Robin nel settembre 2021. Il malware era un worm generalmente installato tramite un dispositivo USB rimovibile e utilizzava server di archiviazione QNAP compromessi per generare server di comando e controllo (C2) di backend.

Una chiavetta USB infetta da Raspberry Robin contiene un file .lnk che sembra una cartella legittima. L’unità può essere configurata per eseguire automaticamente quel file, che le organizzazioni possono bloccare, oppure l’utente viene indotto a fare doppio clic sul file di collegamento. Quel file .lnk esegue quindi i comandi per recuperare ed eseguire da un server C2 che viene lanciato sul PC della vittima.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…