Le infrastrutture di telecomunicazioni, o radio-cellulari, sono divenute sempre di più una parte integrante del tessuto della nostra società, ma anche parte integrante degli affari, delle attività governative fino ad arrivare all’Industry 4.0.

Pertanto le infrastrutture di telecomunicazioni sono oggi delle infrastrutture critiche a livello nazionale, il che significa che non solo dobbiamo mantenerle in esercizio e progettarle nel migliore dei modi, ma dobbiamo anche analizzarle per evitare che esistano (celate al loro interno) delle vulnerabilità di sicurezza causate da bug o errori di progettazione, tramite i quali dei governi ostili possano in qualche modo danneggiarle o utilizzarle per fini non leciti.

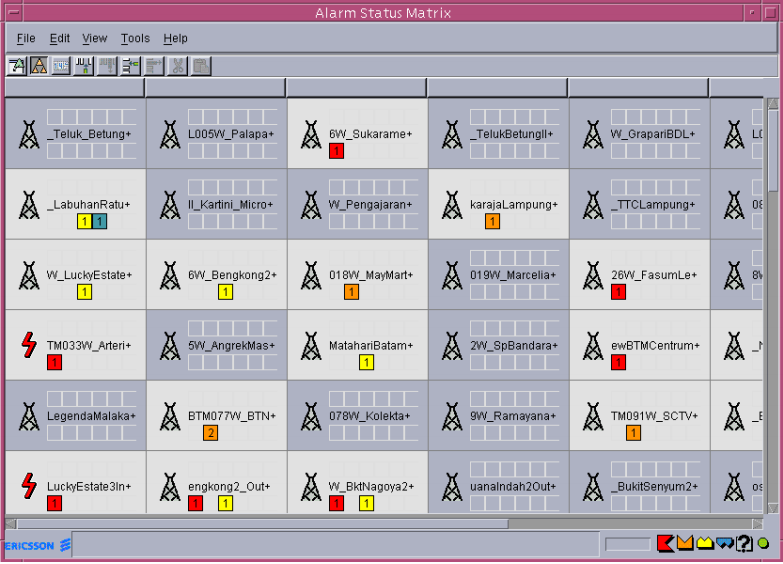

Nello specifico, il sistema di Operational Support Systems-Radio and Core (OSS-RC) di Ericsson, è un pacchetto software per la gestione delle attività di O&M della rete RAN. Un singolo SRNC controlla tutte le connessioni radio tra un UE e l’UTRAN ed è anche il punto di connessione verso la CN (Core Network) .

Si tratta di un sistema di supporto, utilizzato dalle reti 3G per la loro gestione centralizzata delle componenti Radio e Core Network, il quale è stato analizzato dal Red Team Research, guidato da Massimiliano Brolli, che sta svolgendo una serie di analisi su prodotti di terze parti alla ricerca di vulnerabilità zeroday (vulnerabilità non ancora documentate o conosciute dal vendor del prodotto), in modo da poterle gestire in regime di Coordinated Vulnerability Disclosure (CVD) con i rispettivi fornitori.

Dalle attività di analisi effettuate dal team di Telecom Italia e come documentato all’interno della loro pagina delle CVE accessibile al link https://www.gruppotim.it/redteam le falle di sicurezza sono state individuate dai ricercatori Alessandro Bosco e Mohamed Amine Ouad in una serie di attività di controllo svolte dal team.

Nello specifico, le vulnerabilità sono ancora in fase di analisi da parte del NIST, ma da quanto si legge sul sito vengono collegate ai seguenti CWE dove si può comprendere di cosa si tratta.

Ovviamente si parla di sistemi non conosciuti al vasto pubblico, in quanto appartenenti a quella fascia di infrastrutture ultra-critiche a livello di sicurezza nazionale in ambito TELCO, ma che ai profani non possono sembrare di minor valore rispetto ai blasonati Microsoft, Oracle o Apple.

Sicuramente il Red Team Research, sta svolgendo un lavoro importante per isolare vulnerabilità sulle reti 3G/4G/5G in maniera costante, in quanto, qualche mese fa, erano state già emesse 2 CVE sul prodotto di punta di Nokia di OSS NetAct, il sistema di Operational Support Systems che governa le reti 4G/5G in ambito Nokia (CVE-2021-26597 e CVE-2021-26596).

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…